文章前言

本篇文章我们主要介绍常见的几种WIFI钓鱼方法与具体的实现

钓鱼实践

WiFi-Pumpkin

框架介绍

WiFi-Pumpkin是一款专用于无线环境渗透测试的框架,该工具可以伪造AP以完成中间人攻击,同时也可以用来监听目标的流量数据,通过无线钓鱼的方式来捕获不知情的用户,以此来达到监控目标用户数据流量的目的

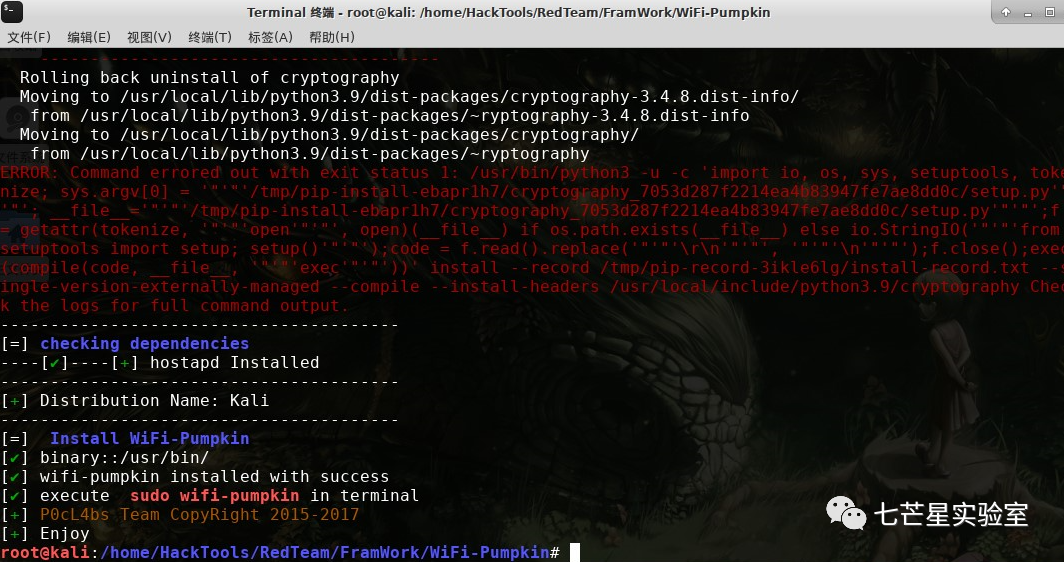

框架安装

git clone https://github.com/0xSploit/WiFi-Pumpkin.git

cd WiFi-Pumpkin

./installer.sh --install

框架使用

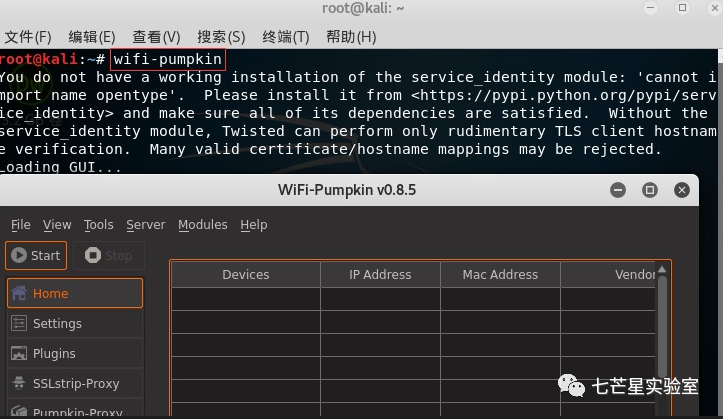

Step 1:执行以下命令启动框架(笔者发现目前PyQt4已经不再支持了,所以这里借用之前师傅们的几张图片)

sudo wifi-pumpkin

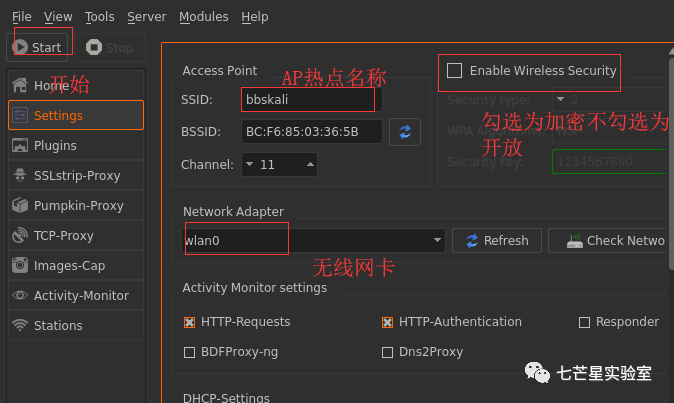

Step 2:点击界面中的设置,设置钓鱼AP和密码,点击start即可开始

Step 3:点击start后我们可以看到钓鱼WiFi已经开启,连接钓鱼wifi在home界面可以看到当前连接的设备

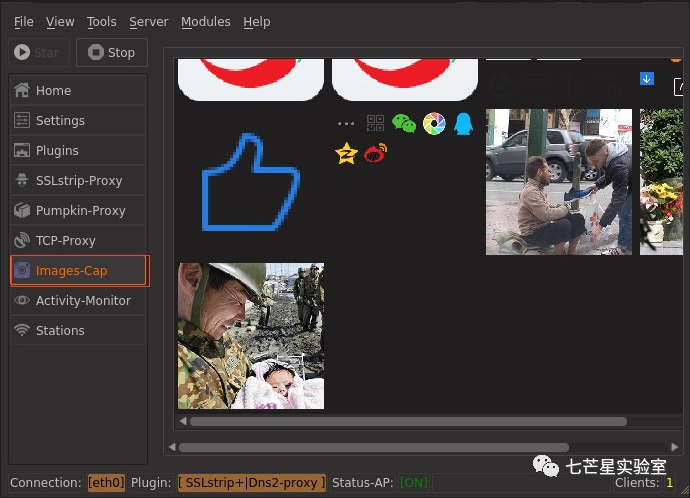

Step 4:点击images-cap选项卡即可看到对方访问网站的图片

Step 5:点击activity-mouitor选项卡即可看到对方访问网站的密码

WIFI-Pumpkin3

框架介绍

WiFi-Pumpkin3是一款专用于无线环境渗透测试的框架,该工具可以伪造AP以完成中间人攻击,同时也可以用来监听目标的流量数据,通过无线钓鱼的方式来捕获不知情的用户,以此来达到监控目标用户数据流量的目的

框架安装

sudo apt install libssl-dev libffi-dev build-essential

git clone https://github.com/P0cL4bs/wifipumpkin3.git

cd wifipumpkin3

sudo apt install python3-pyqt5

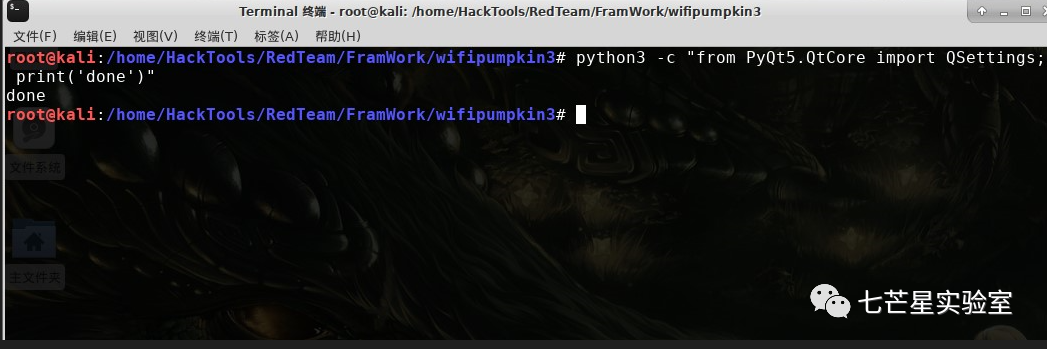

检查pyQt5是否已经完成安装:

python3 -c "from PyQt5.QtCore import QSettings; print('done')"

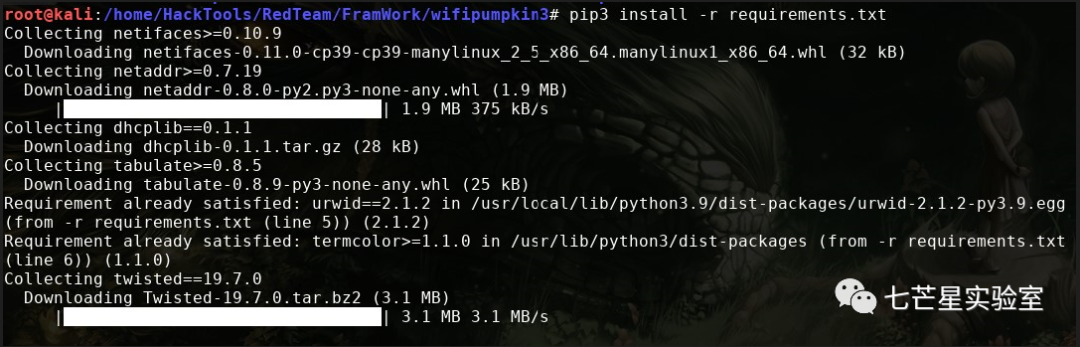

安装依赖项:

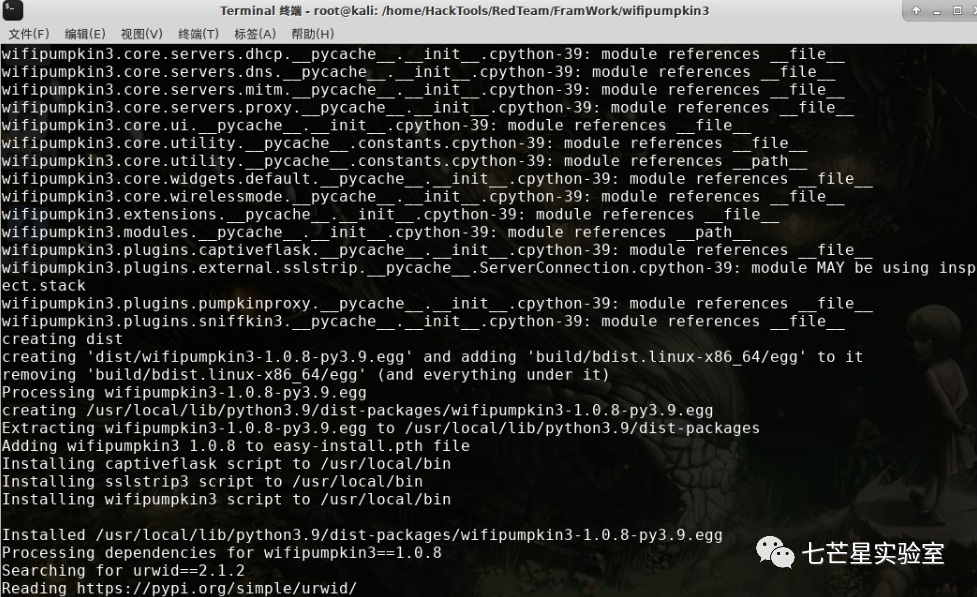

安装WP3:

sudo python3 setup.py install

框架使用

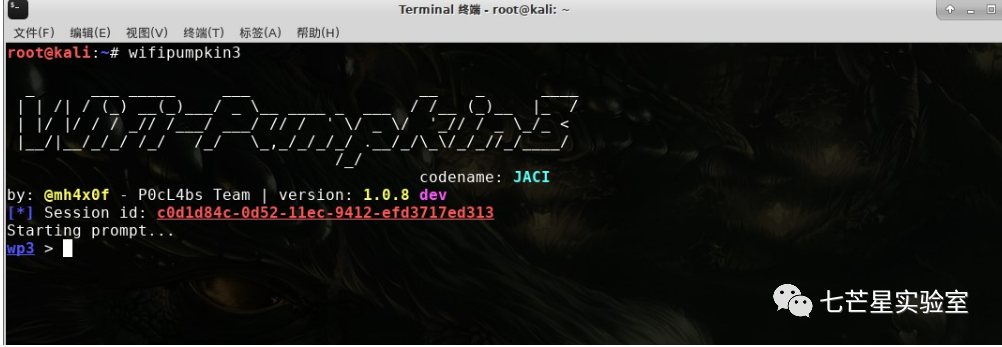

Step 1:终端执行以下命令

wifipumpkin3

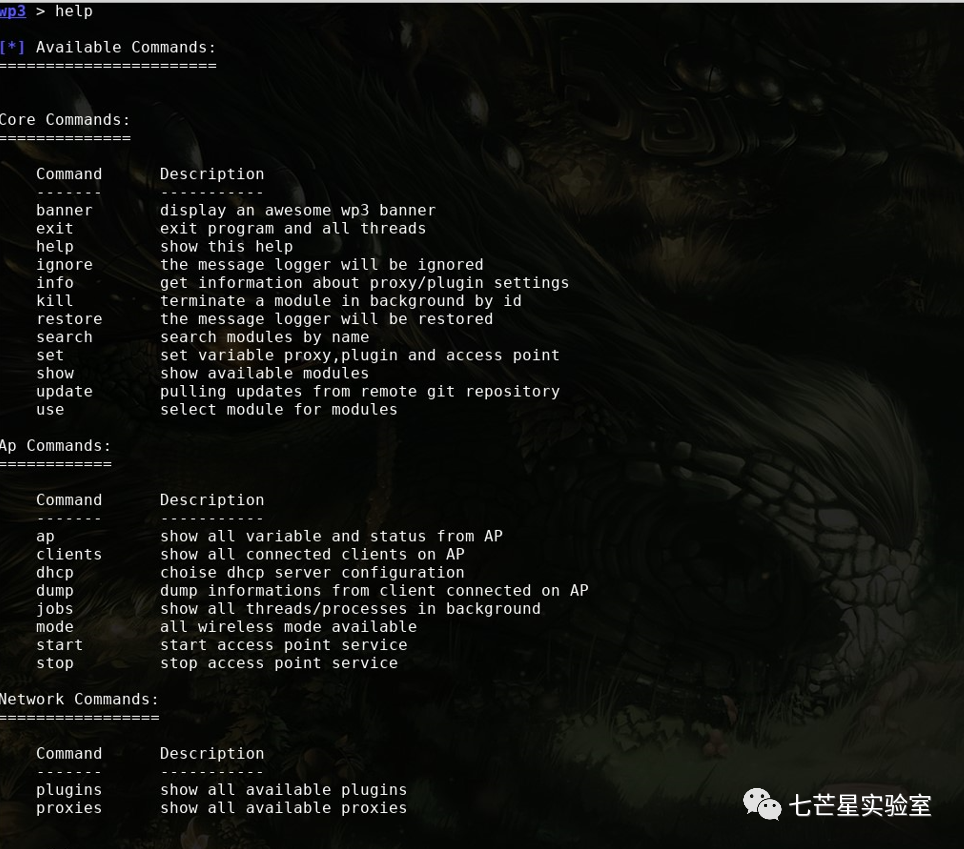

Step 2:查看帮助说明

常用命令:

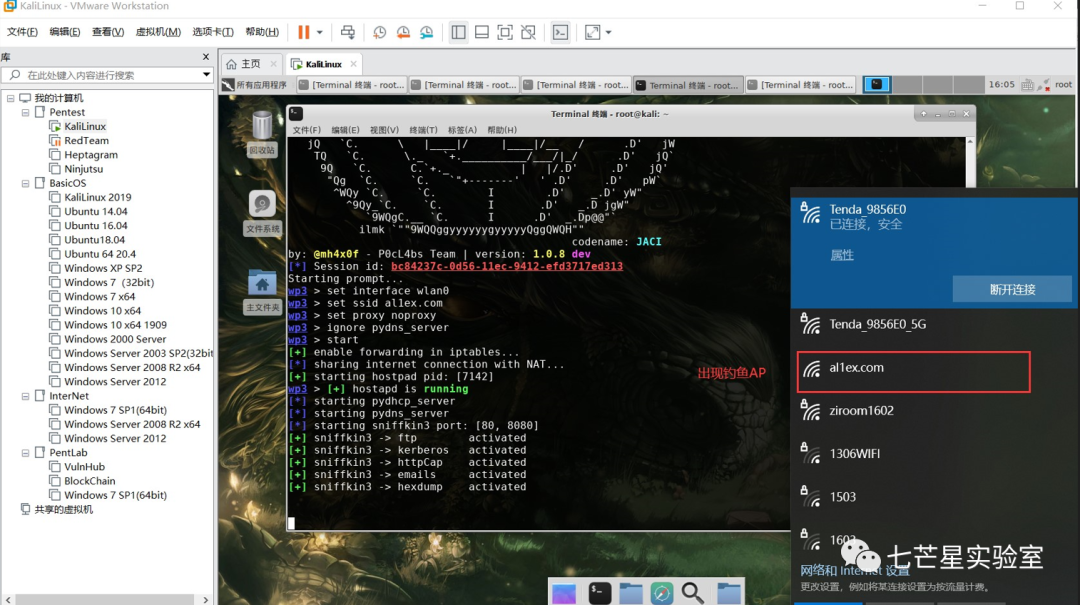

简易钓鱼

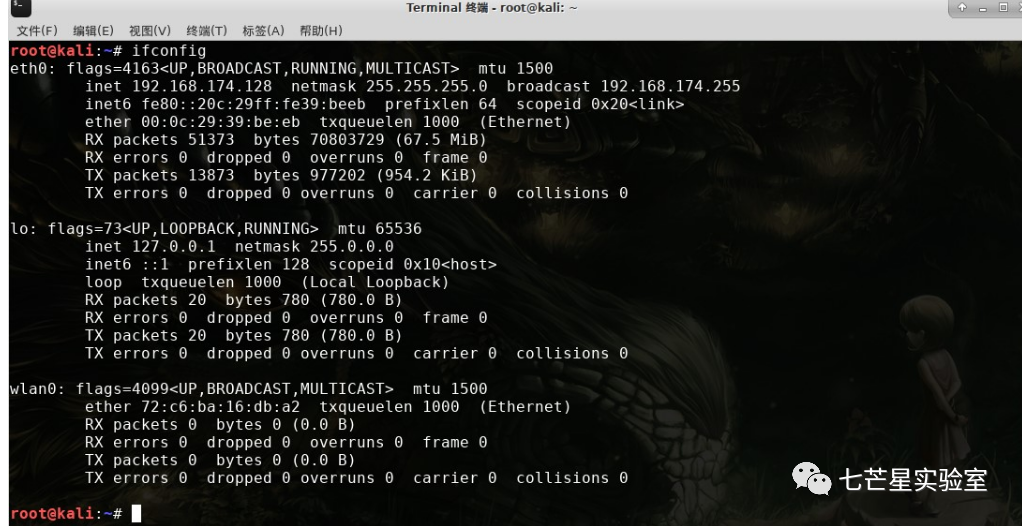

Step 1:插入无线网卡

Step 2:执行以下命令创建AP

#启动框架

wifipumpkin3

#设置无线网卡

set interface wlan0

#设置无线网信号

set ssid al1ex.com

#设置插件

set proxy noproxy

#开启dns转发

ignore pydns_server

#开始攻击

start

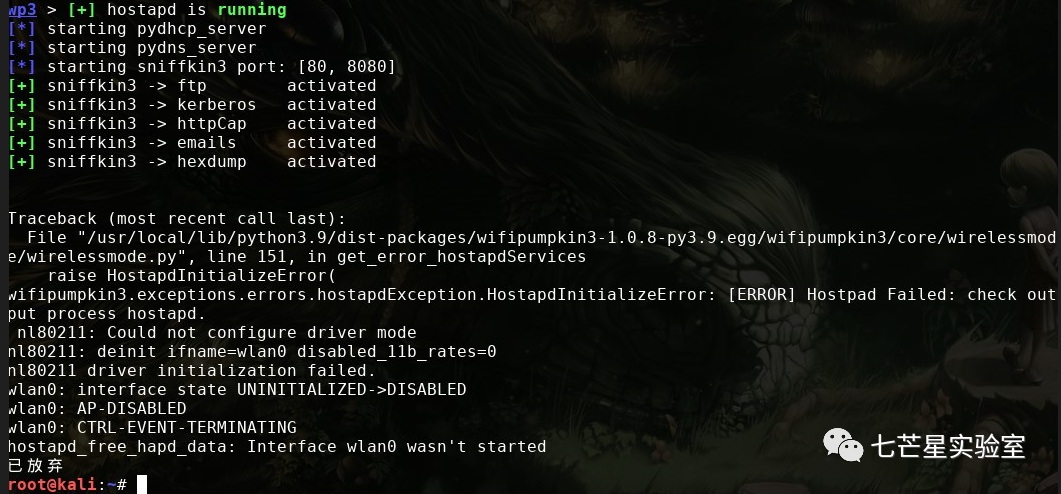

PS:有可能你会遇到类似的问题

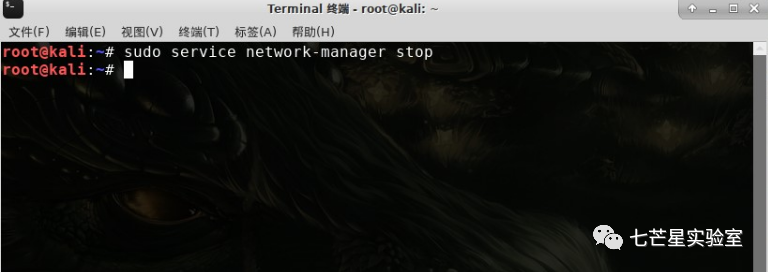

解决方法:

sudo service network-manager stop

Step 3:出现钓鱼AP

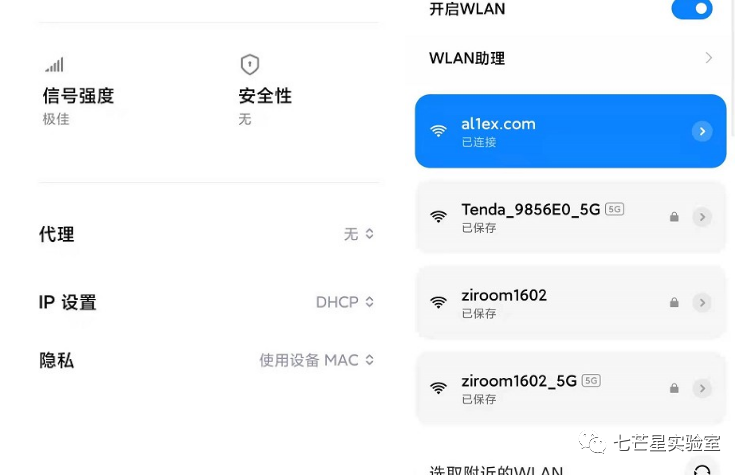

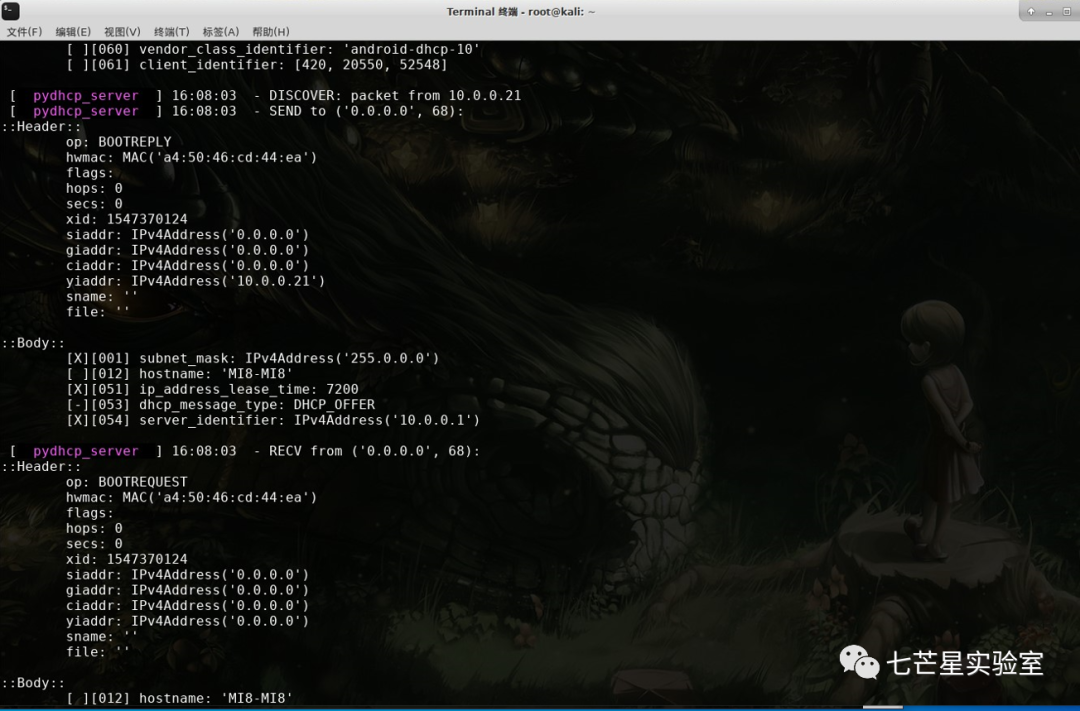

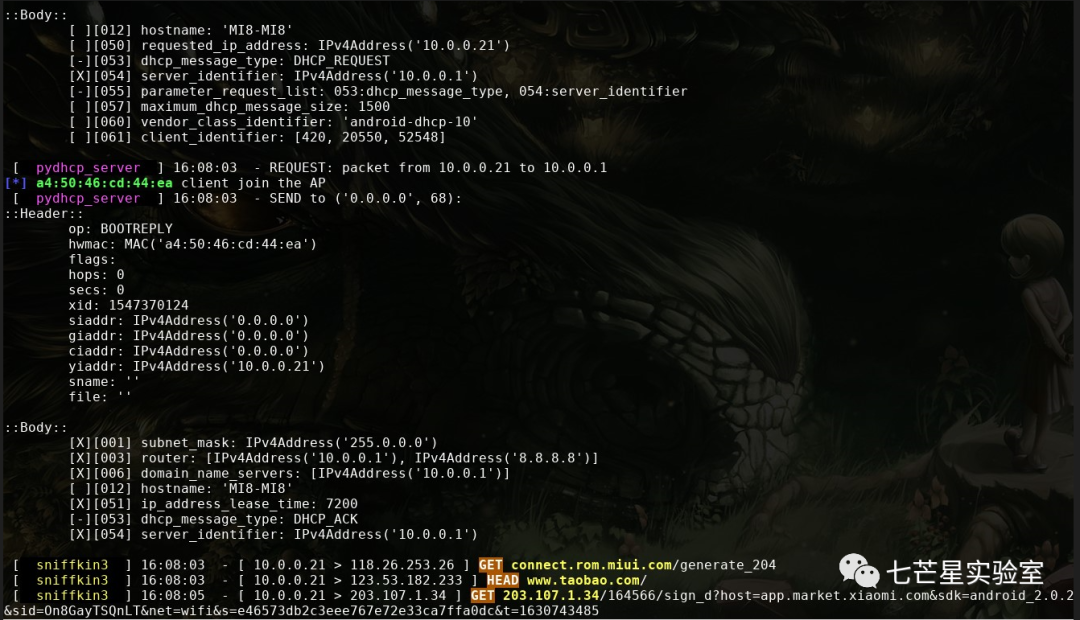

Step 4:使用手机模拟连接

之后获取到相应的设备信息:

但是当访问web页面进行登录认证时发现并不是那么好,获取密码好像不太行:

wifiphisher

框架介绍

Wifiphisher是一个流氓接入点框架,用于进行红队活动或Wi-Fi安全测试,使用Wifiphisher,渗透测试人员可以通过执行有针对性的Wi-Fi关联攻击,轻松实现对抗无线客户端的中间人位置。

Wifiphisher还可用于针对连接的客户端发起受害者定制的网络钓鱼攻击,以获取凭据(例如,来自第三方登录页面或WPA/WPA2预共享密钥)或用恶意软件感染受害者站点。

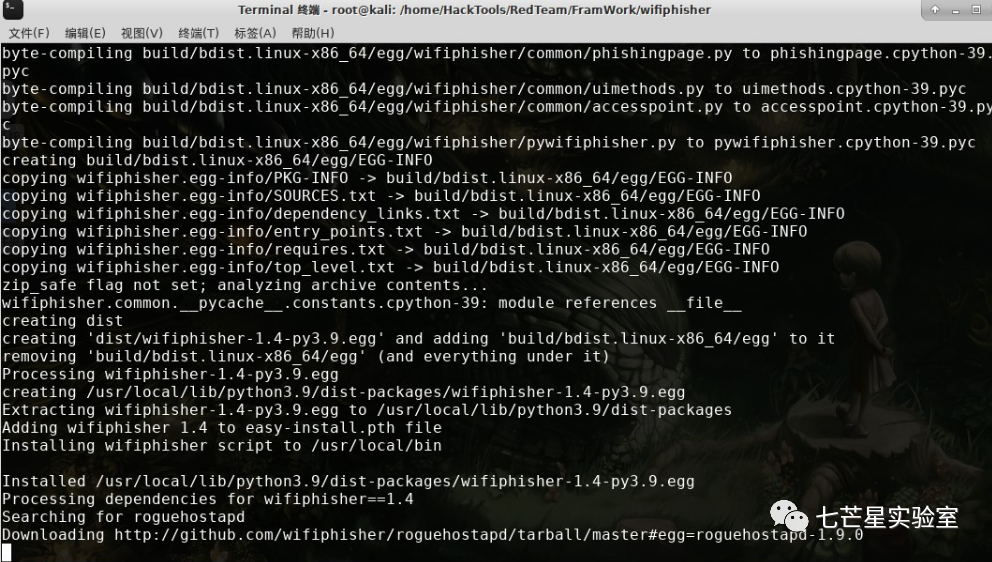

框架安装

Step 1:下载框架

git clone https://github.com/wifiphisher/wifiphisher.git

cd wifiphisher

Step 2:安装依赖

Step 3:安装框架

sudo python3 setup.py install

框架使用

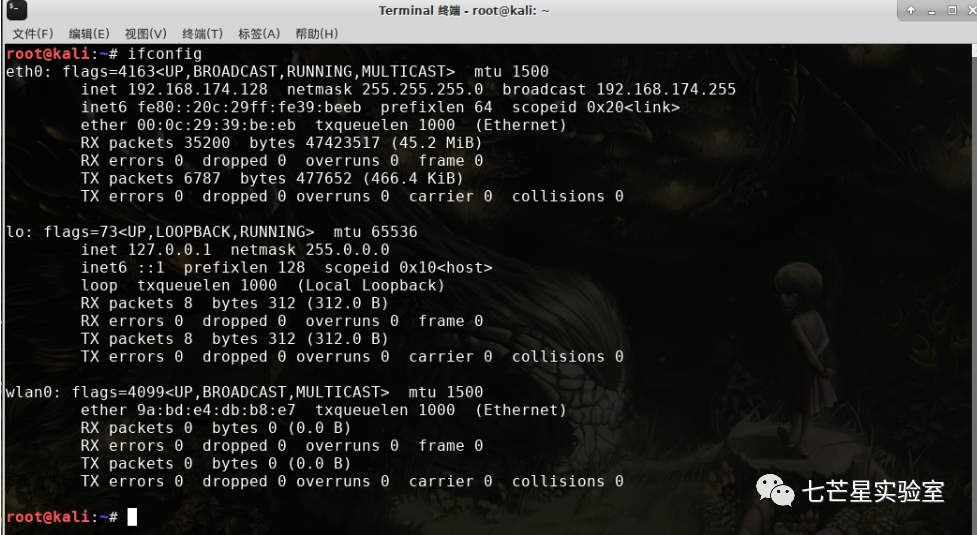

Step 1:接入无线网卡

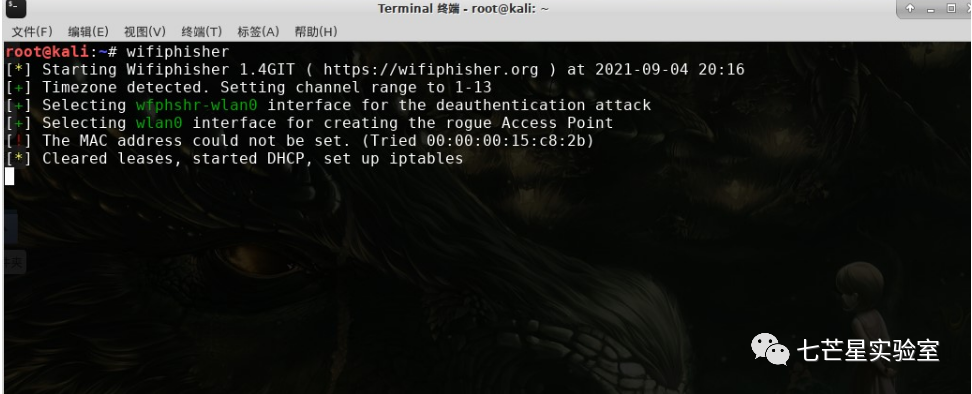

step 2:启动框架

wifiphisher

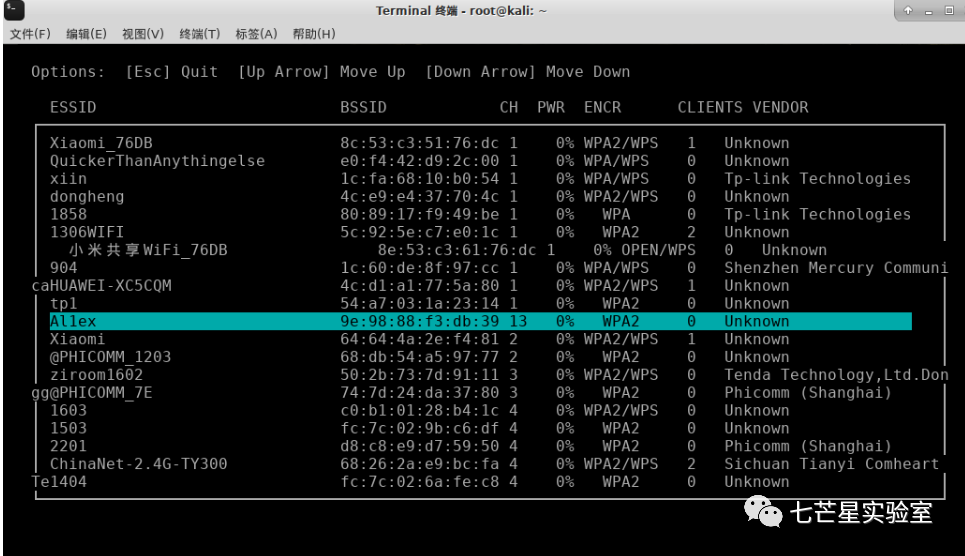

Step 3:自动检索周围存在的WiFi,选择你想钓鱼的WiFi

Step 4:之后选择攻击模式,第一个为固件升级,第二个为浏览器插件更新,第三个为登录认证页面

之后会出现两个AP:

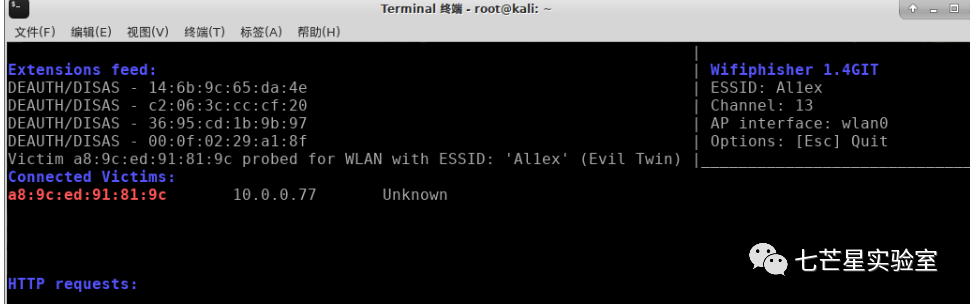

Step 4:用户链接AP

原来的AP无法正常链接:

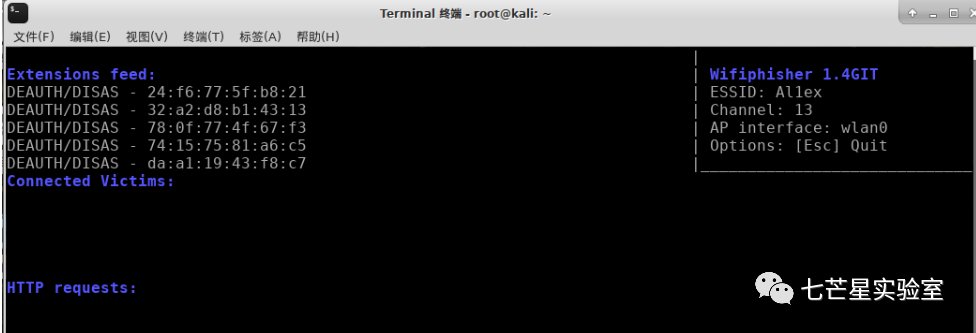

Step 5:提示有设备已链接

之后可以窃取用户用于真实WIFI认证的密码信息,但是我这里在另一台手机中链接WIFI后并未跳转,很是奇怪~

FluxionTools

框架介绍

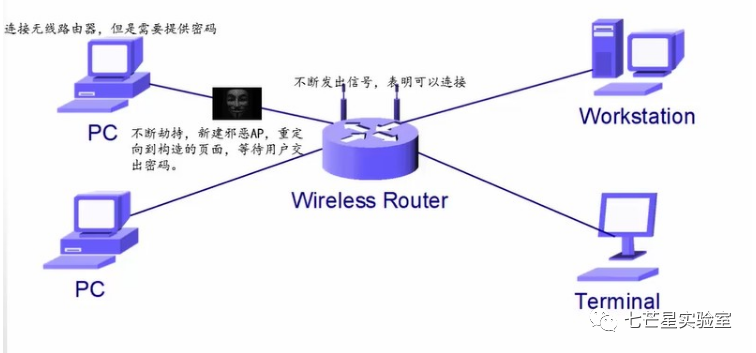

Fluxion是技术和社会工程学自动化的一个混合,它的特点在于诱骗用户自己输入并移交wifi密码,它是唯一的一个通过使用WAP握手功能来控制登录页面的行为和控制整个脚本的行为的工具,它会阻塞原始网络并创建一个具有相同名称的克隆网络,引起断开连接后的用户加入,并且提供了一个虚假的路由器重新启动或加载固件,并请求网络密码继续登录的页面

工作原理

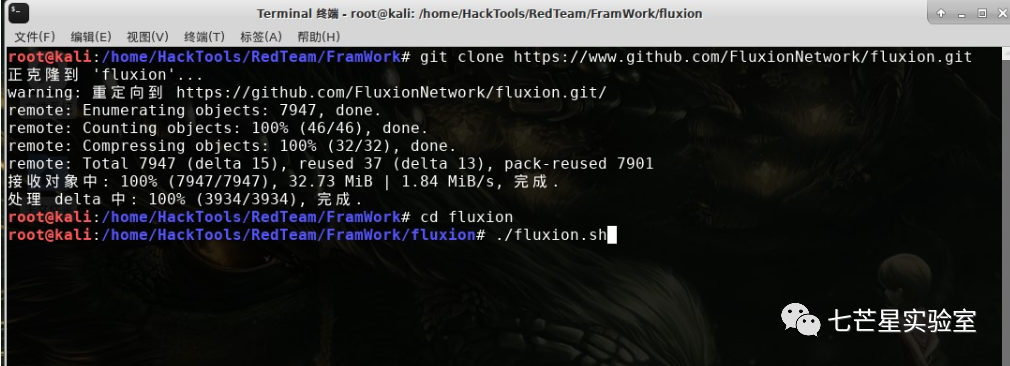

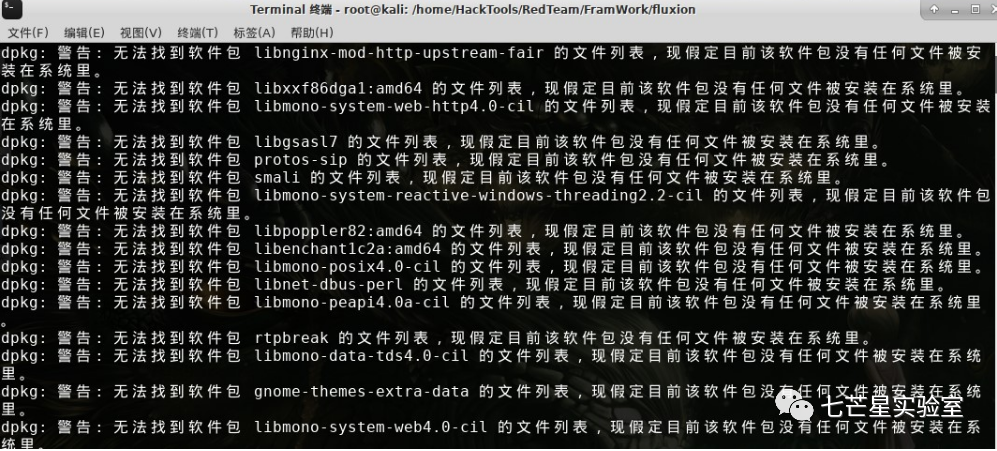

框架安装

git clone https://www.github.com/FluxionNetwork/fluxion.git

cd fluxion

./fluxion.sh

备注:如果遇到"[*] php-cgi..................................... Missing!",且安装提示"php-cgi已是最新版本"时,则可以通过执行以下命令来解决

apt-get install php

apt-get install php-cgi

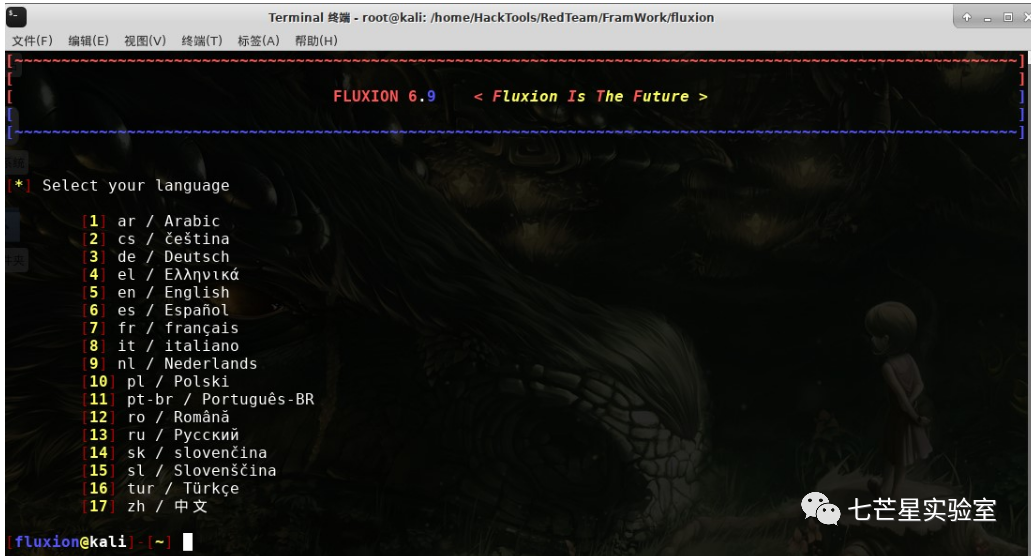

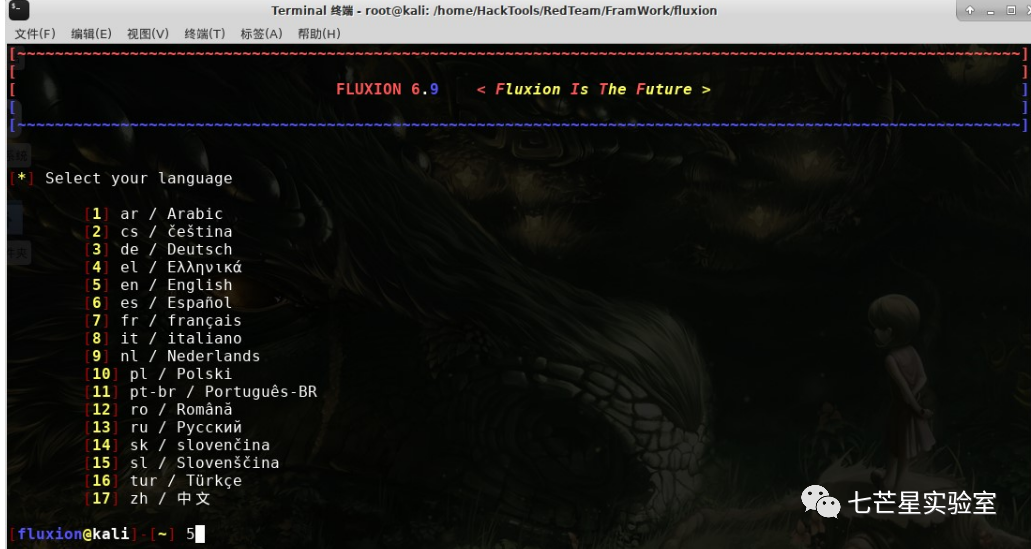

框架使用

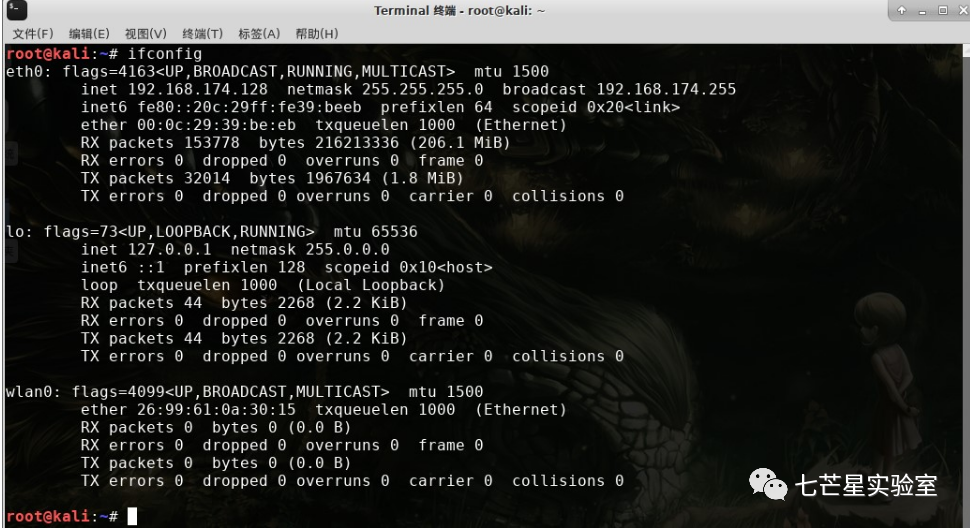

Step 1:插入无线网卡

Step 2:选择英文操作

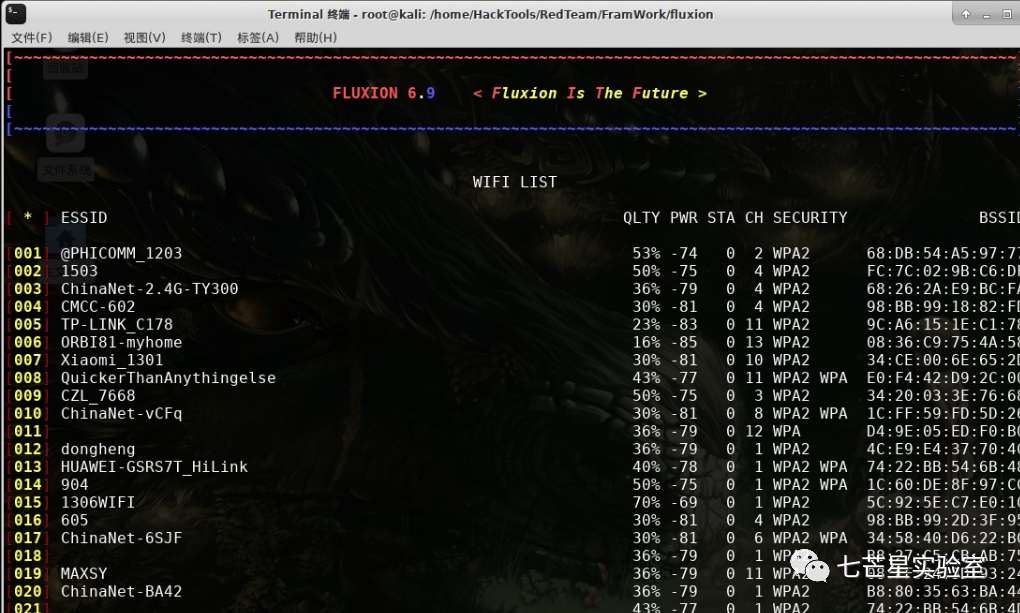

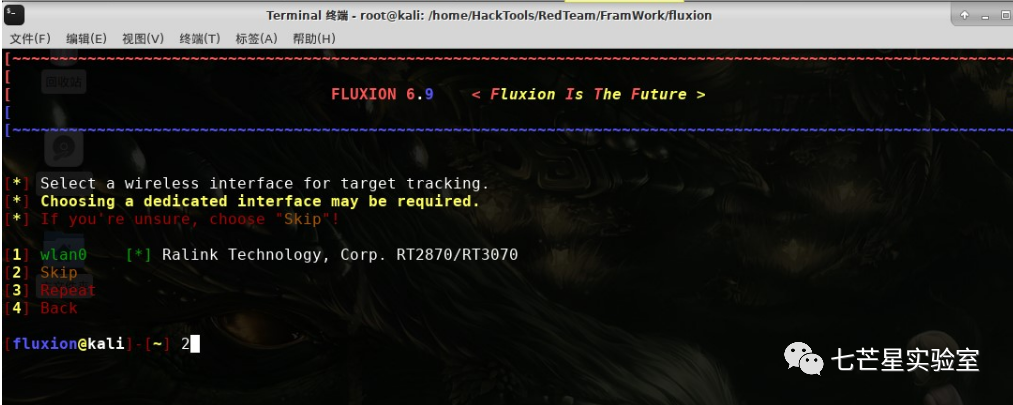

Step 3:选择2进行抓包

Step 4:选择扫描信道的频率

当我们要攻击的AP的名称出现时我们按下Ctrl+C:

然后可以看到WiFi名,这里PWR的值越大,信号就越好

这里我们选择57

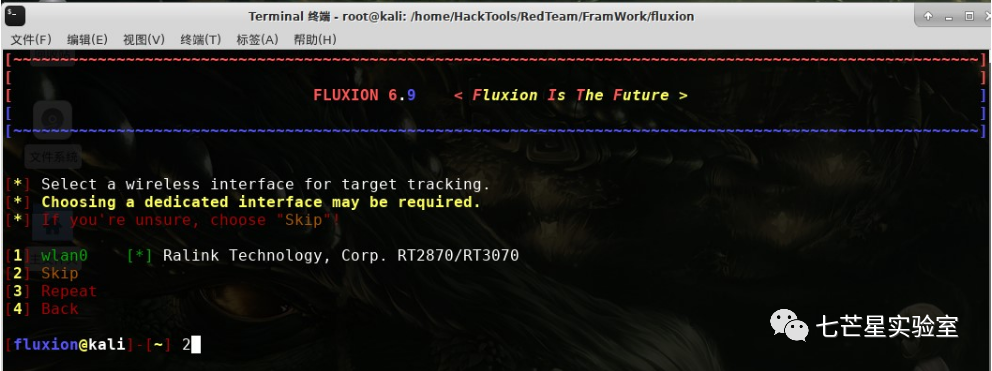

之后选择跳过:

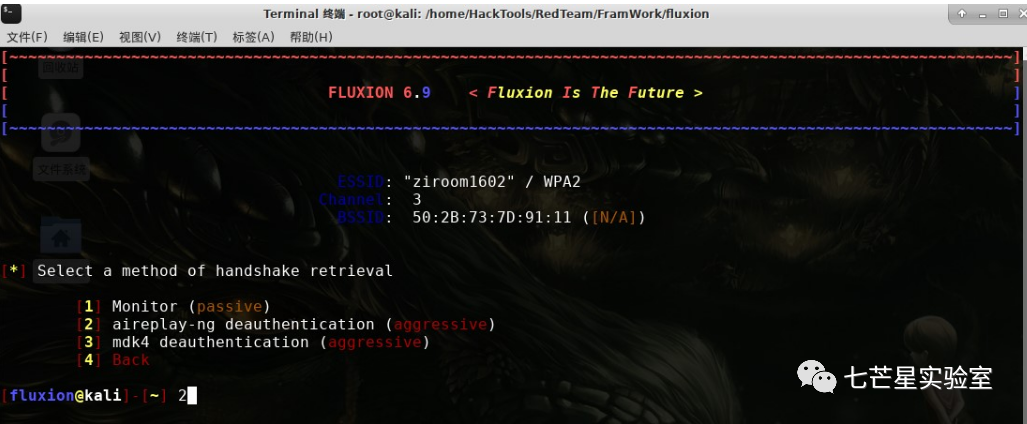

之后选择一种方式来检查握手包获取状态,2和3都可以

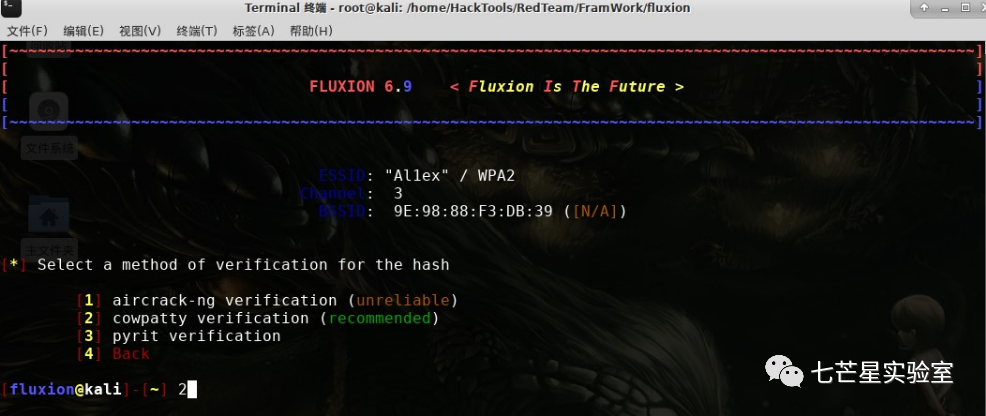

选择Hash的验证方法

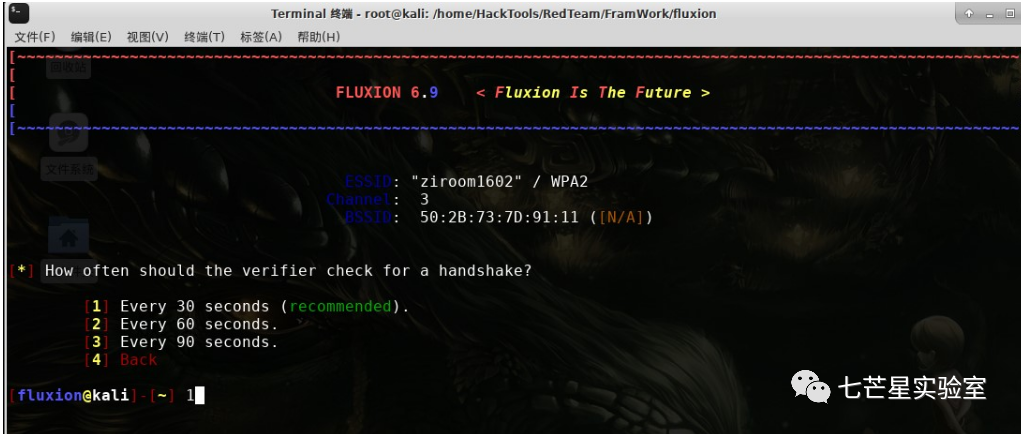

设置每隔多久检查一次握手包

选择如何进行验证

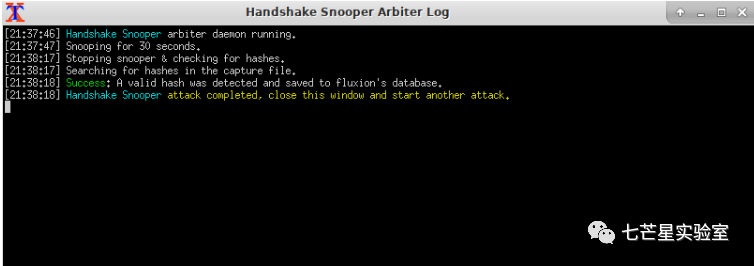

之后开始抓包,同时连上的wifi网络会被断开

当出现以下提示则说明可以实施攻击了:

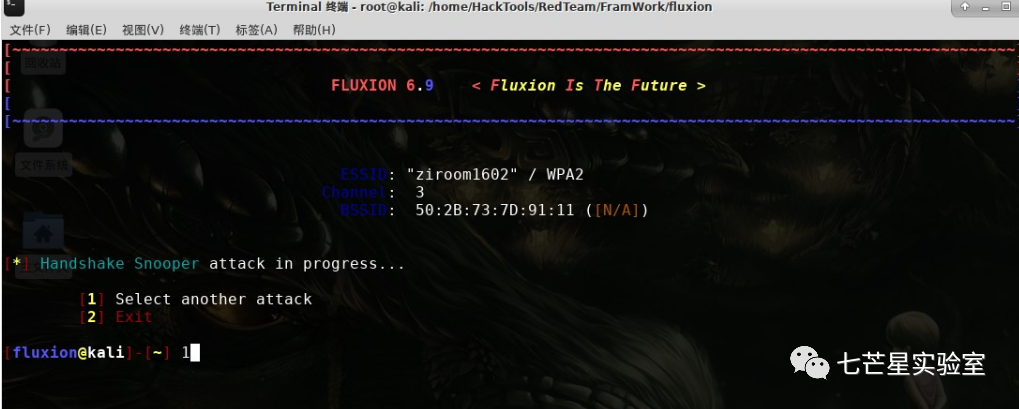

之后选择启动攻击方式

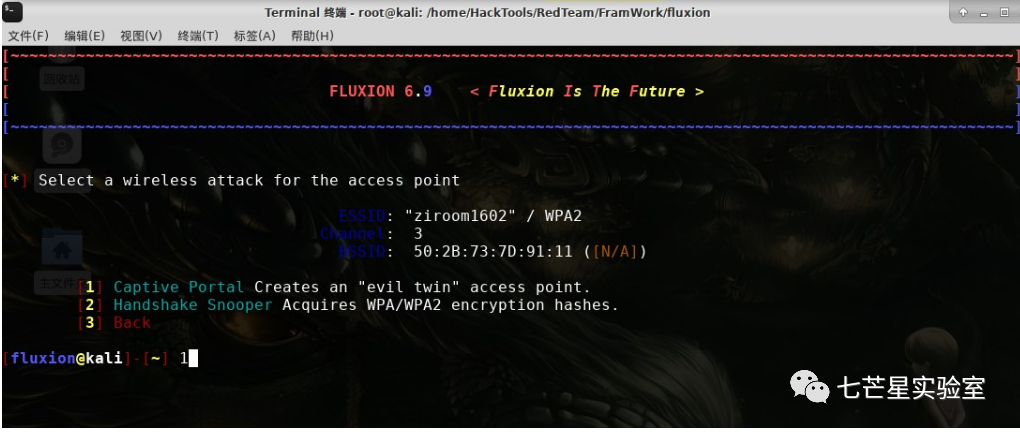

选择一个攻击方式

之后选择跳过:

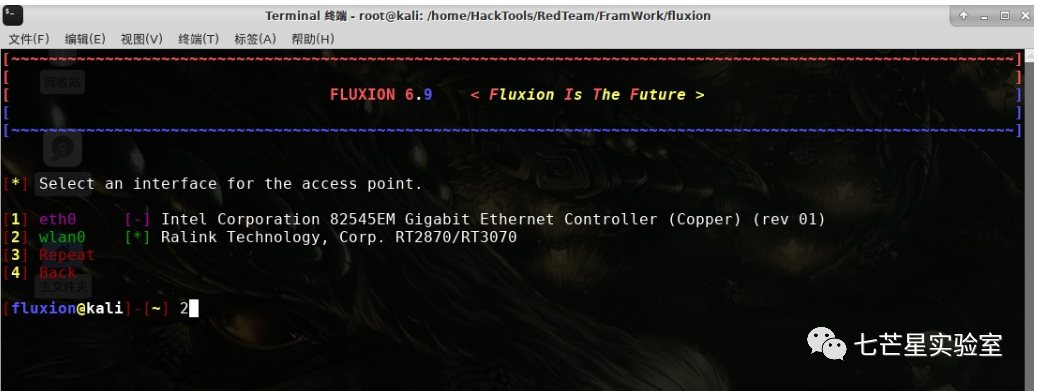

为接入点选择一个接口

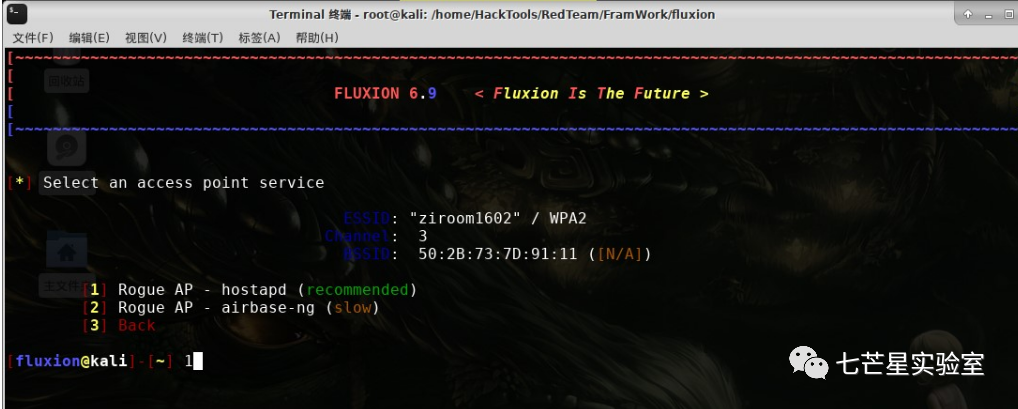

选择一个接入点

请选择验证密码方式

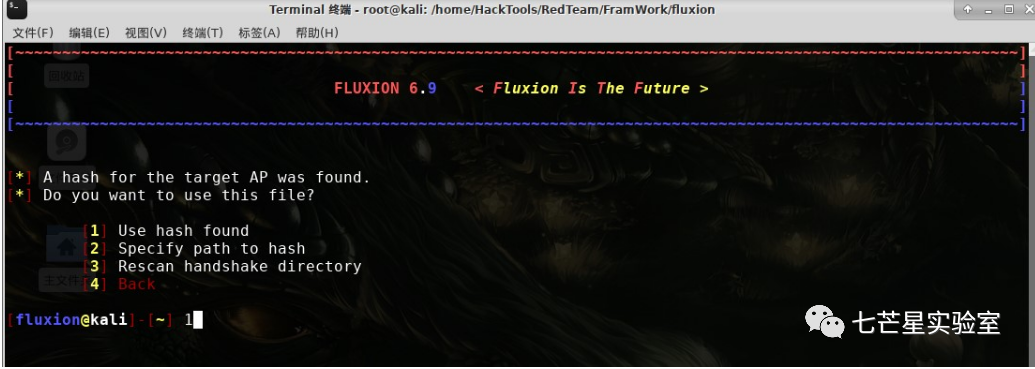

使用发现目标热点的Hash文件

选择Hash的验证方法

选择钓鱼认证门户的SSL证书来源

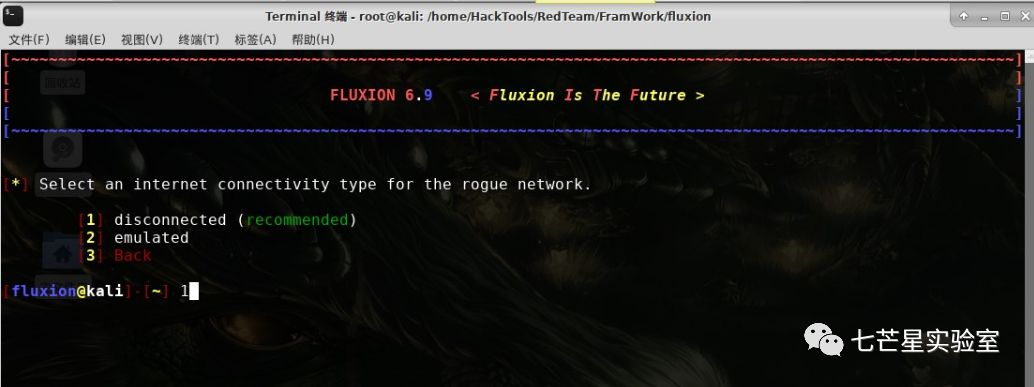

为流氓网络选择Internet连接类型

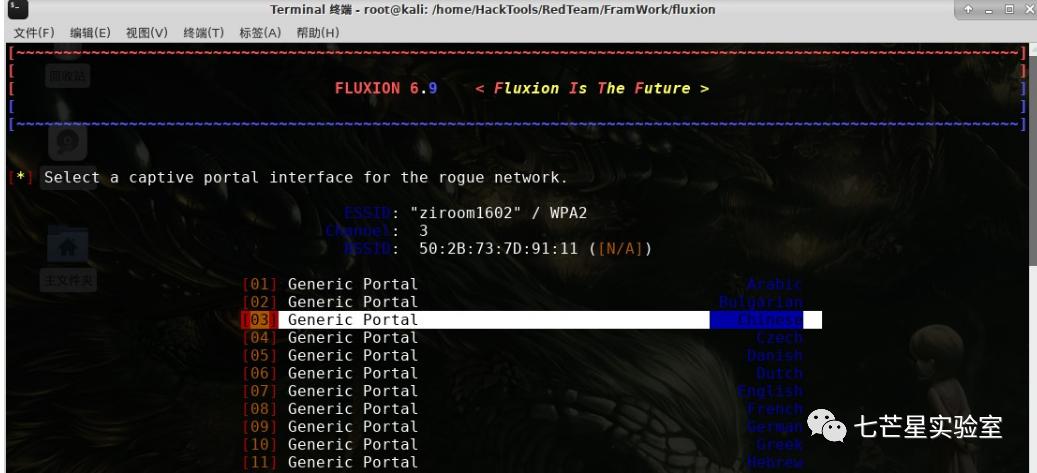

选择通用认证网页

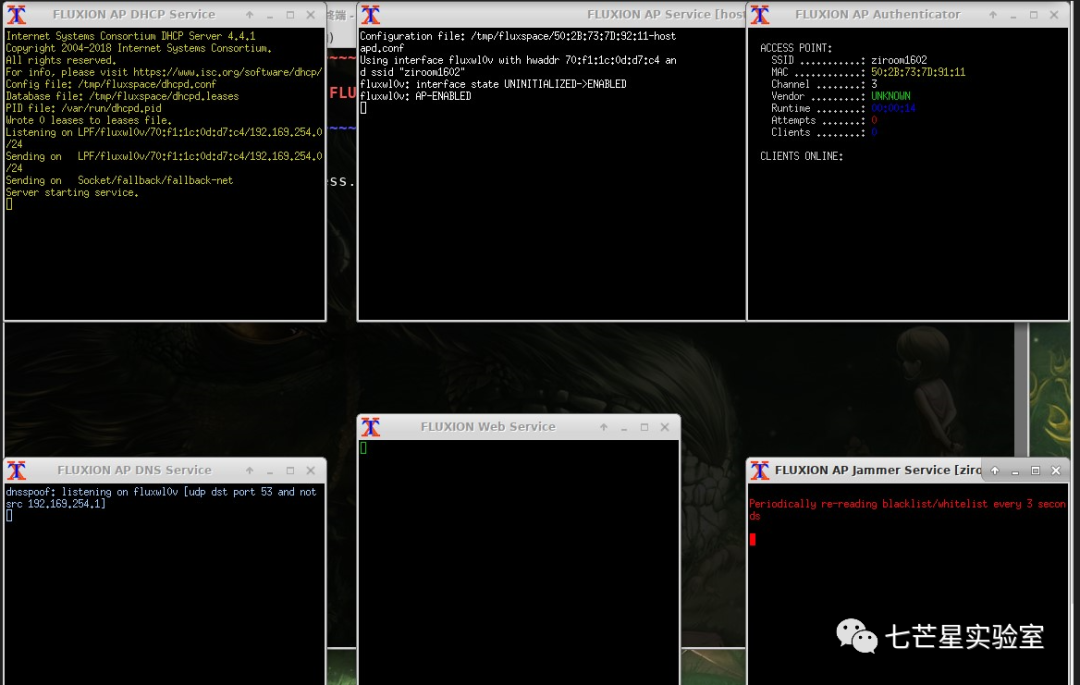

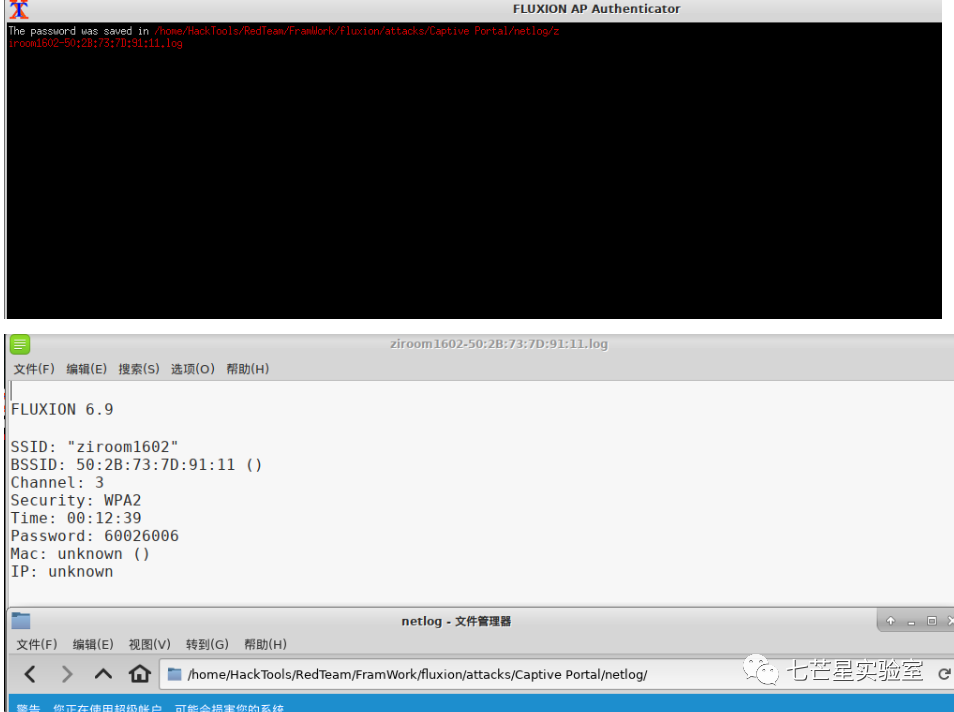

出现六个窗口,目标wifi断开

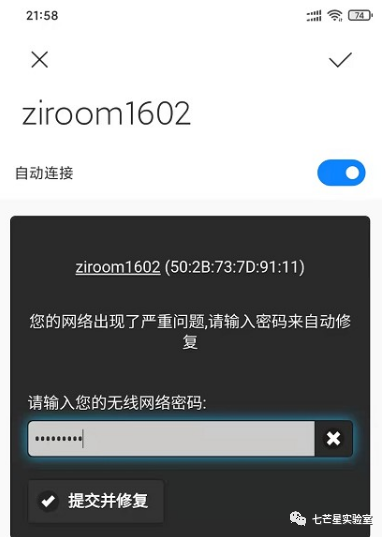

连接同名钓鱼WiFi时就会弹出认证窗口

之后在手机端可以看到两个同样的Zoom1602 AP,同时客户端从我们原先的正常AP掉线,只能从新的钓鱼AP链接:

同时需要输入密码:

当用户首次链接时输入了错误的密码后在此使用浏览器访问时会再次被强制要求输入密码:

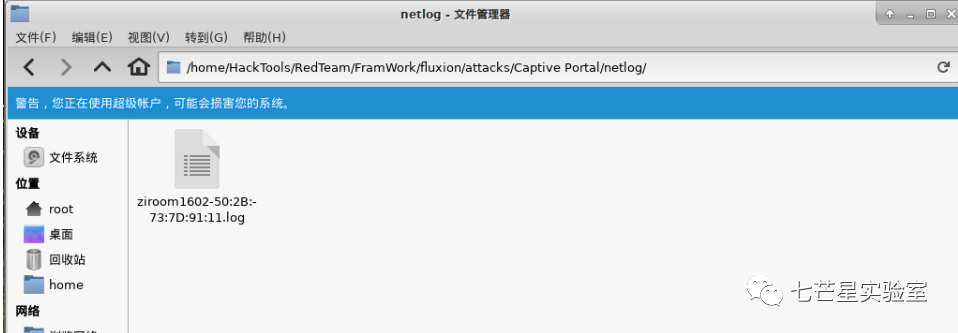

直到目标输入正确密码,完成一次攻击,同时密码被保存到本地

之后原先的钓鱼AP消失:

之后可以正常访问网络:

文末小结

本篇文章主要给大家介绍了如何通过WIFI钓鱼的方式来捕获用户的通讯数据包,以及钓取WIFI的真实密码信息,在真实场景中需要结合使用,同时主要平台和工具使用中的依赖安装问题