本文我们简单来汇总下在Androd渗透中常用的一些逆向工具,以及她的基本使用方法吧。

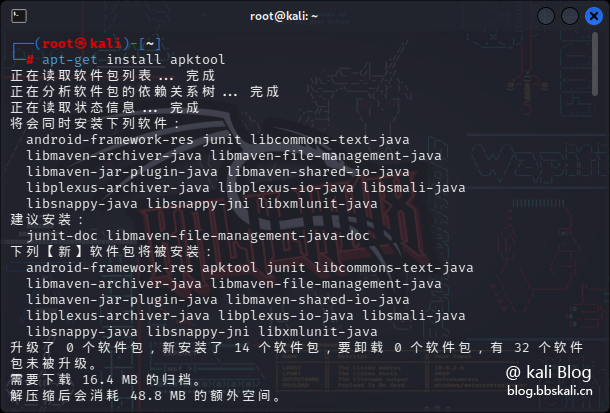

Apktool

Apktool是最常用的一款安卓反编译工具。支持多平台,在Linux中我们可以用apt命令直接安装。

apt-get install apktool

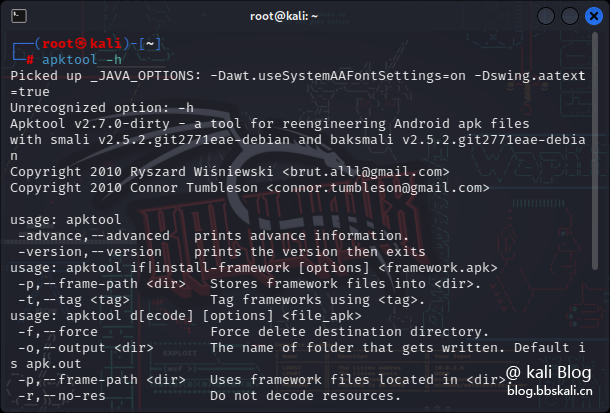

帮助命令

apktool -h

基本使用

反编译app,我们用-d命令就可以反编译android apk文件了

apktool d xxxx.apk如果需要回编译apk,那么可以使用 -b命令即可

apktook b xxxx注意,两者不要搞混淆哦。

dex2jar

dex2jar用于将DEX文件转换成JAR文件,我们需要通过阅读程序的源代码,需要此工具。

安装

载dex2jar的源代码。可以从dex2jar的官方网站下载(https://sourceforge.net/projects/dex2jar/)解压缩源代码压缩包。可以使用终端进入解压缩目录,并执行以下命令进行编译:

bashCopy code

./gradlew build编译完成后,可执行文件位于dex-tools/build/distributions/dex-tools-.zip中。解压该压缩包,即可得到可执行文件。

如果不想编译,可以在github仓库中,直接下载编译好的。

JD-GUI

需要对普通的Java程序进行反编译,或者需要对Android应用程序进行简单的反编译和查看,可以使用JD-GUI。如果您需要进行更深入的Android应用程序反编译和分析,建议使用JADX。

下载地址(http://java-decompiler.github.io/)

Frida

一款动态代码注入工具,可以在运行时修改和调试Android应用程序

安装

pip3 install frida

sudo pip3 install frida-tools需要注意的是,电脑端需要python环境。具体的使用,我们会在后面的文章中给大家详细解读。

版权属于:逍遥子大表哥

本文链接:https://cloud.tencent.com/developer/article/2283251

按照知识共享署名-非商业性使用 4.0 国际协议进行许可,转载引用文章应遵循相同协议。