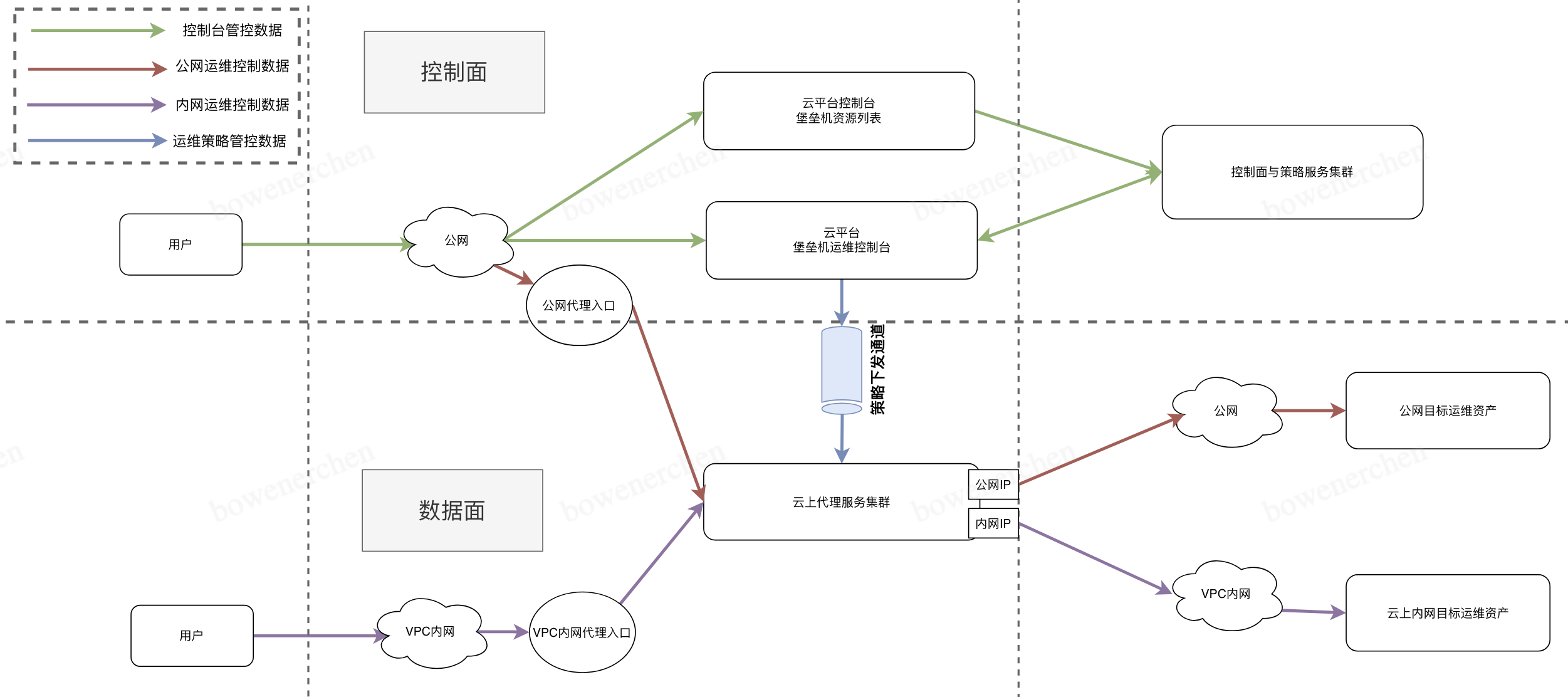

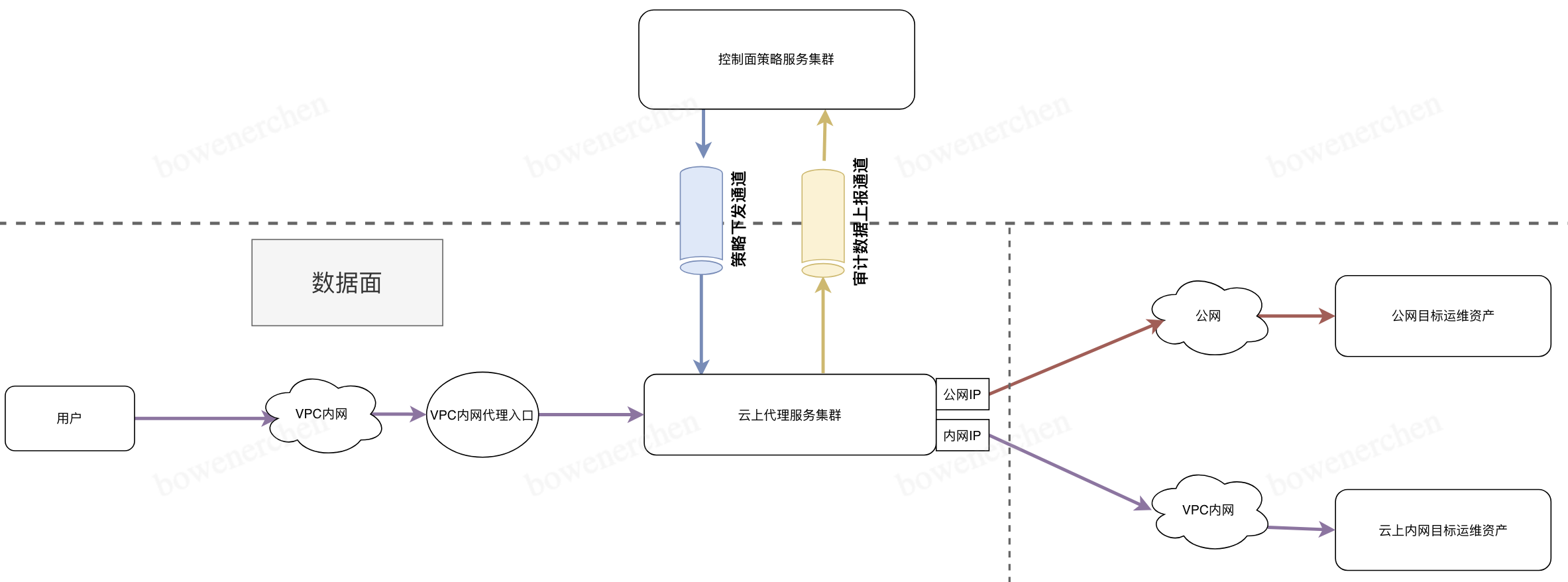

云堡垒机的数据流

控制面

从用户视角出发,用户最能直观感受的是控制面对云资源的管理。

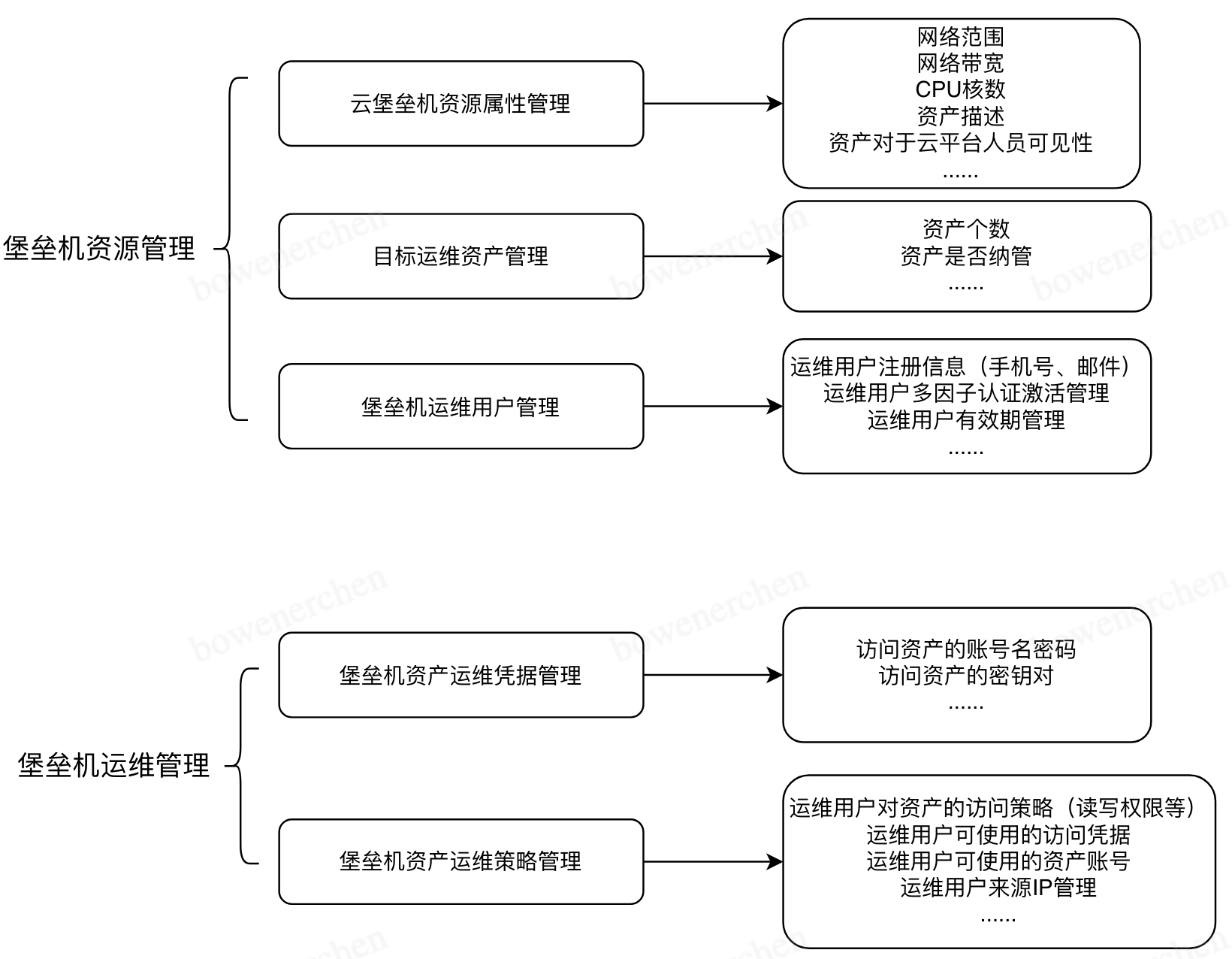

云平台控制台,是云租户资源管理的集中入口,堡垒机实例作为一种标准的云产品资源,用户同样可以通过云平台对堡垒机资源进行管理。

- 云平台控制台 云平台控制台是云堡垒机的核心入口之一,主要负责管理云计算资源的分配和调度。 堡垒机服务通过与云计算平台的紧密集成,实现了对堡垒机实例的动态创建、配置和管理。 云平台控制还负责监控堡垒机实例的运行状态,确保其稳定运行,并根据需求进行资源的自动扩展或缩减。

- 运维控制台 堡垒机运维平台控制台是云堡垒机的集中管理界面,提供了丰富的管理功能和安全策略配置选项。 通过因运维控制台,管理员可以配置安全策略、管理用户权限等。 控制台还支持可视化操作,使得管理员能够直观地了解数据流走向和安全事件处理情况。 此外,控制台还支持多租户模式,允许多个用户或部门共享同一套堡垒机资源。

- 策略下发 堡垒机后台还通过内网进行安全策略下发。这些策略包括访问控制、身份认证、数据加密等,以确保用户只能访问其授权的资源,并保证数据的安全性。策略下发可以是动态的,即根据实际情况实时调整安全策略,以应对潜在的安全威胁。

数据面

- 用户访问请求 用户通过公网或内网发起访问请求,目标资产可能包括企业内部的服务器、数据库或其他关键资源。

- 堡垒机代理服务集群 当用户的访问请求到达堡垒机时,首先会经过代理服务集群的处理。代理服务集群由多个代理服务器组成,它们负责接收和处理用户的访问请求。代理服务器会对请求进行合法性验证、流量清洗、协议转换等操作,确保数据的安全性和合规性。同时,代理服务器还会对请求进行审计和日志记录,以便后续的安全事件分析和追溯。

- 目标资产访问 经过代理服务集群处理的请求,将被转发到目标资产。在此过程中,代理服务器还可能对数据流进行加密、压缩等进一步处理,以确保数据传输的安全性和效率。

不同场景下的代理网络架构

常见的代理服务一般是端口个数固定且端口固定的,比如SSH代理服务、Mysql代理服务

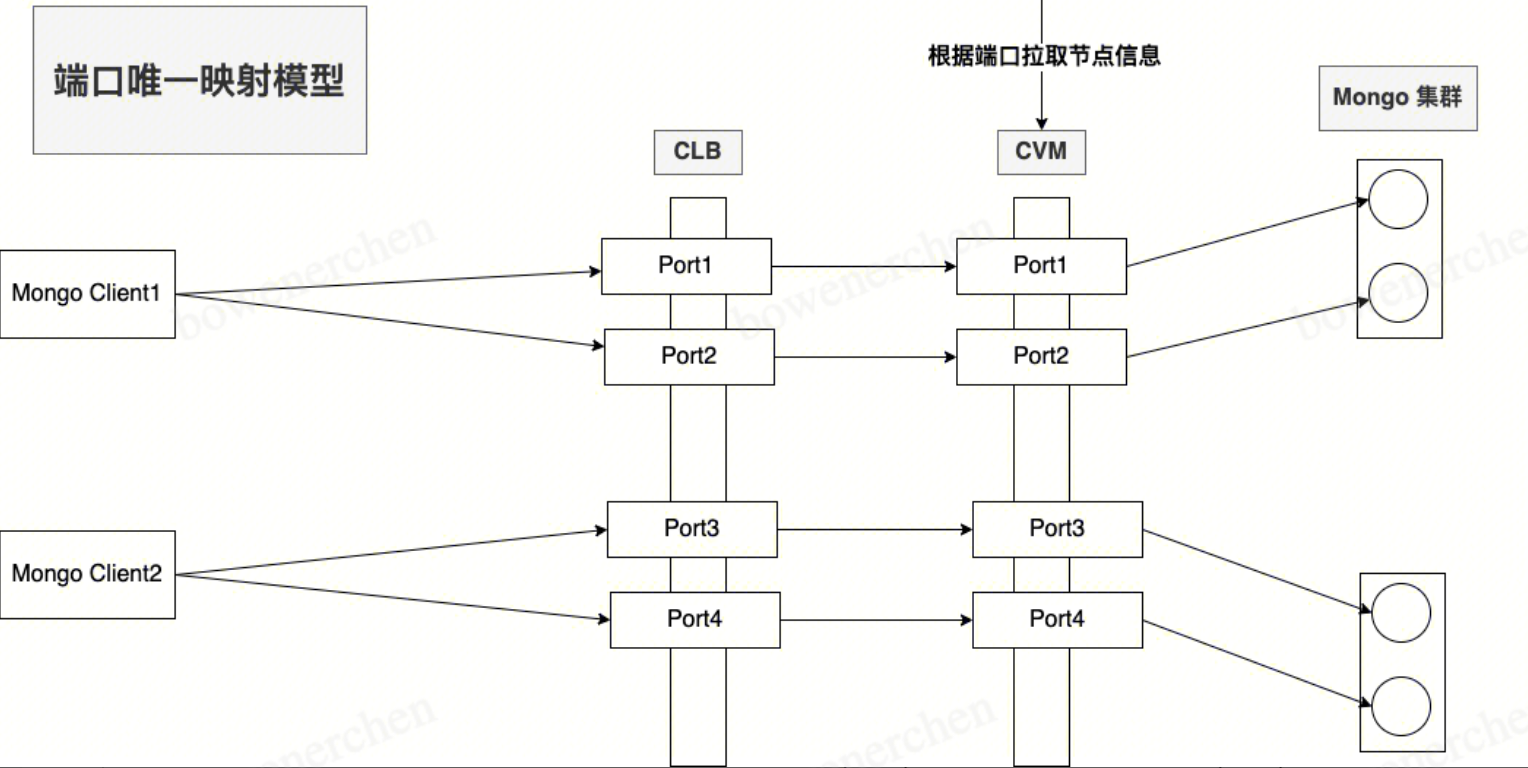

但是也有一些场景如MongoDB的代理服务,由于MongoDB本身具有分片集与副本集的区分,而分片集场景下又存在多端口、动态增减端口的场景,因此对于类似于MongoDB的代理服务,需要做好多端口的映射管理。

典型的MongoDB代理架构如下:

其中关于端口节点的拉取和管理,就必须依赖内网的策略下发通道进行实时的管理。

堡垒机的数据阻断审计上报

堡垒机的数据面基于策略下发通道可以实现阻断策略的实时拉取,用以实现灵活动态的对运维用户的操作进行阻断与放通的判断。

运维用户的每一次动作执行可以基于审计上报通道进行行为审计的上报,运维用户可以在运维控制台上进行审计数据的查看与回放。

代理层面可以实现的策略管控包括但不限于:

- 访问控制策略 这是最基础的策略管控,可以根据用户的身份、所属组织、IP地址等因素,限制其对特定资源或服务的访问权限。例如,可以设置某些用户只能访问特定的服务器或服务,而不能访问其他资源。

- 数据传输策略 云堡垒机代理可以对数据传输进行加密和压缩,确保数据在传输过程中的安全性和效率。同时,还可以限制某些敏感数据的传输,防止信息泄露。

- 命令控制策略 对于需要执行特定命令的场景,可以通过命令控制策略来限制用户可以执行的命令。例如,可以设置禁止用户在服务器上执行某些高危命令,从而减少安全风险。

- 日志审计策略 云堡垒机代理会对用户的所有操作进行详细记录,并生成日志文件。通过审计这些日志文件,可以发现潜在的安全威胁和违规操作,并及时进行处理。

- 会话管理策略 会话管理策略可以控制用户的会话时长、会话类型等参数,例如可以设置用户在一段时间内无操作后自动断开连接,或者限制用户的并发会话数量。

- 协议控制策略 根据实际需求,云堡垒机代理可以限制用户只能使用特定的网络协议,例如只允许HTTP协议或只允许SSH协议。

- 流量控制策略 通过流量控制策略,可以限制用户的网络流量,防止恶意用户使用大量流量进行攻击或占用过多网络资源。

- IP黑白名单策略 可以将某些IP地址加入黑名单或白名单,对于黑名单中的IP地址,云堡垒机代理会拒绝其访问请求;对于白名单中的IP地址,则允许其访问请求通过。

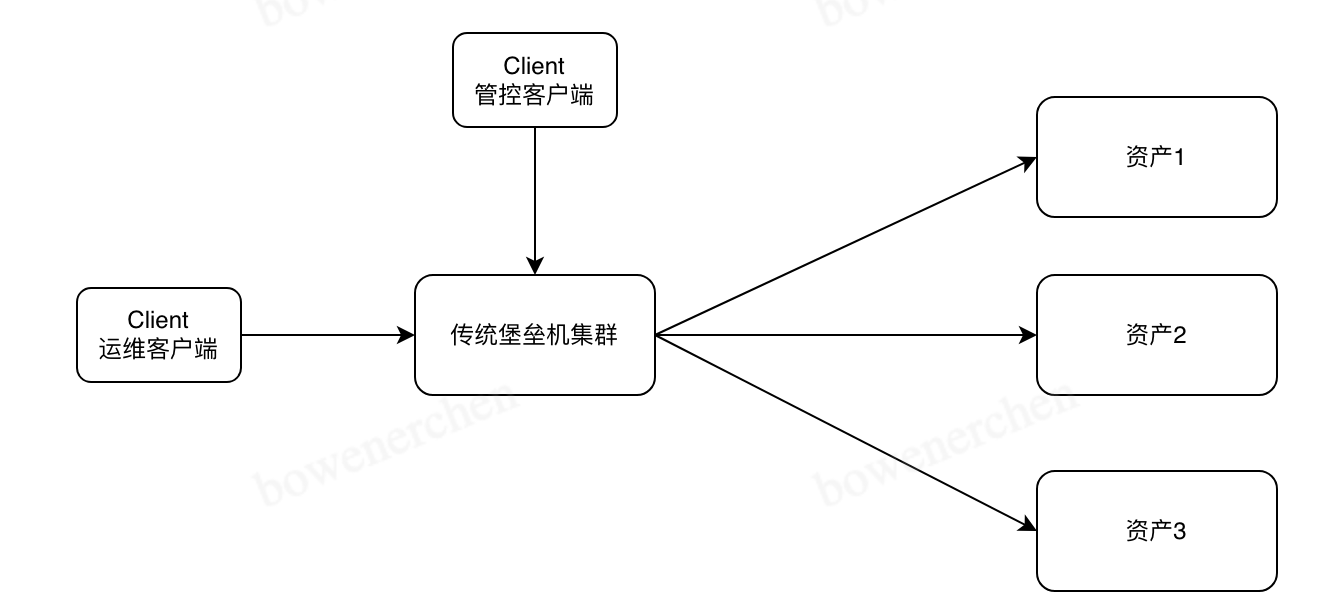

对比传统堡垒机

传统堡垒机通常是一个独立的硬件设备,通过本地网络连接到企业内部的服务器和网络设备。其入口通常是一个固定的Web界面或者命令行接口,用于配置和管理堡垒机的安全策略和控制功能。

云堡垒机则基于云计算平台构建,其资源实例在云控制台下的资源列表中呈现。这个资源列表入口提供了对云堡垒机资源的集中管理,包括添加运维用户、纳管运维用户资源实例、设置运维用户的访问方式等。通过这个入口,管理员可以轻松管理和监控云堡垒机的各种属性。

云堡垒机带来的挑战

相较于传统堡垒机,云堡垒机对于公网IP的要求会更多,对于公网带宽的要求会更大,而传统堡垒机几乎是私有化部署在客户本地,可以完全依托于内网进行使用。

云堡垒机的管控和审计数据一般存储在云平台侧,而非客户本地,这样可能会引发客户对于数据存储合规性的担忧。

云堡垒机的另一种实现方式:云上与云下的融合

这种方式的主要实现方式为:控制面基于云平台进行管控策略下发,而数据面与审计侧存储在私有化机房的服务器中。

控制面提供标准的策略下发模版与管控接口,客户可以将所有数据面资源部署在自己的私有化机房,然后通过私有化机房与标准的云网络进行打通。