本文分享自微信公众号 - 腾讯云存储

相信所有企业和个人开发者在选用云存储产品时都把数据安全作为重要考量标准。 本文介绍了用户如何使用腾讯云对象存储COS的事前防护、事中监控、事后追溯三个手段来保证自己的数据安全。

一、事前防护手段

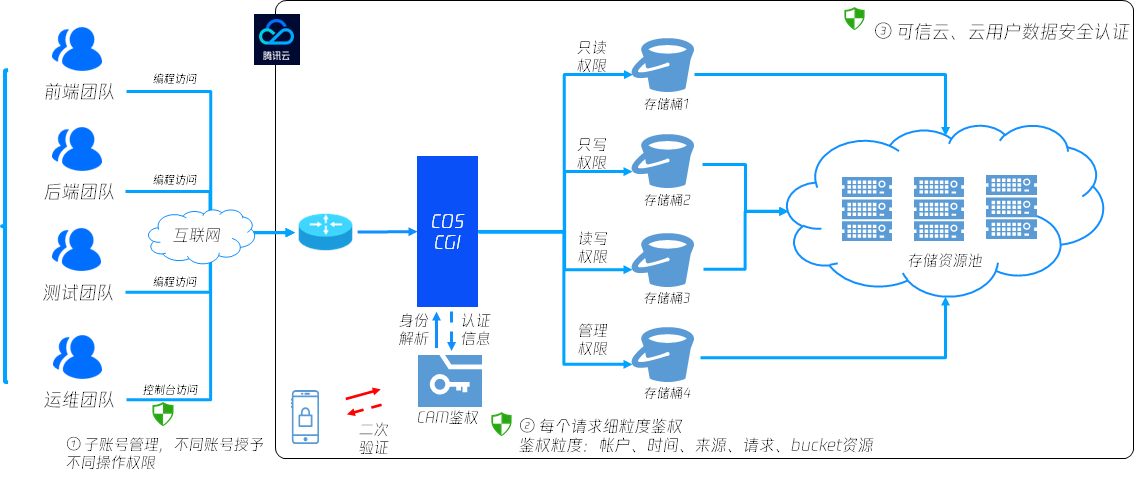

1. 权限隔离

对上云企业来说,账号安全和资源合理授权是构筑立体防护体系的第一道门锁。云上资源管理的授权应该规避如下风险:

- 使用腾讯云主账号进行日常操作;

- 为员工建了子账号,但是授权过大;

- 缺乏对使用帐号权限的管理制度和流程;

- 没有定期审计管理用户的权限和登录信息;

- 对高权限子账号和高危操作没有访问条件控制;

腾讯云CAM通过账户分级、权限分级等多种措施保障权限清晰、安全可控。

账户分级:主账号可以为所有合法的CAM用户,包括子账号、协作者等,授予编程访问和控制台访问等不同的访问形式;

权限分级:则通过服务级、接口级、资源级等不同级别的授权,授权CAM用户可以在何种条件下通过何种的方式对何种资源进行何种操作;

首先,可以在主账号里创建子账号,给子账号分配主账号下资源的管理权限,而不需要分享主账号的相关的身份凭证。

另外,可以针对不同的资源,授权给不同的人员不同的访问权限。例如,可以允许某些子账号拥有某个COS存储桶的读权限,而另外一些子账号或者主账号可以拥有某个COS存储对象的写权限等。这里的资源、访问权限、用户都可以批量打包,从而做到精细化的权限管理。

对于一些高危操作(如删除数据)的权限,也可剖离出来进行授权,仅允许用户在控制台进行操作,同时通过开启MFA校验来进行二次认证。开启MFA校验后,用户在执行此类高危操作时会触发短信校验码进行校验。

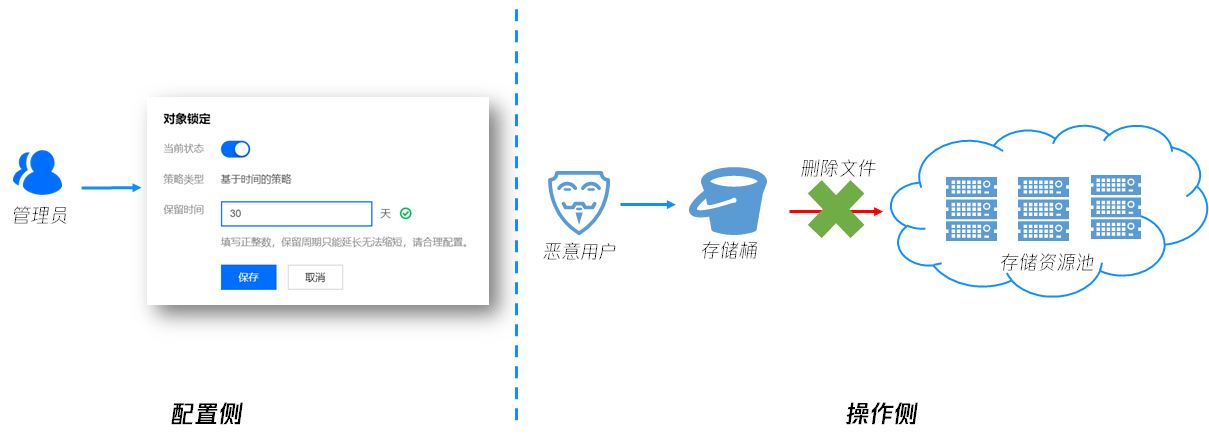

2. 对象锁定

对于一些核心敏感数据,如金融交易数据、医疗影像数据等,可通过对象锁定功能来防止文件在上传之后被删除或者篡改。

配置对象锁定功能后,在配置的有效期内,存储桶内的所有数据将处于只读状态,不可覆盖或者删除,此项操作对包括主账号在内所有CAM用户及匿名用户生效。

此项功能正在内测中,有需要的用户请提交工单申请试用。

3. 数据灾备

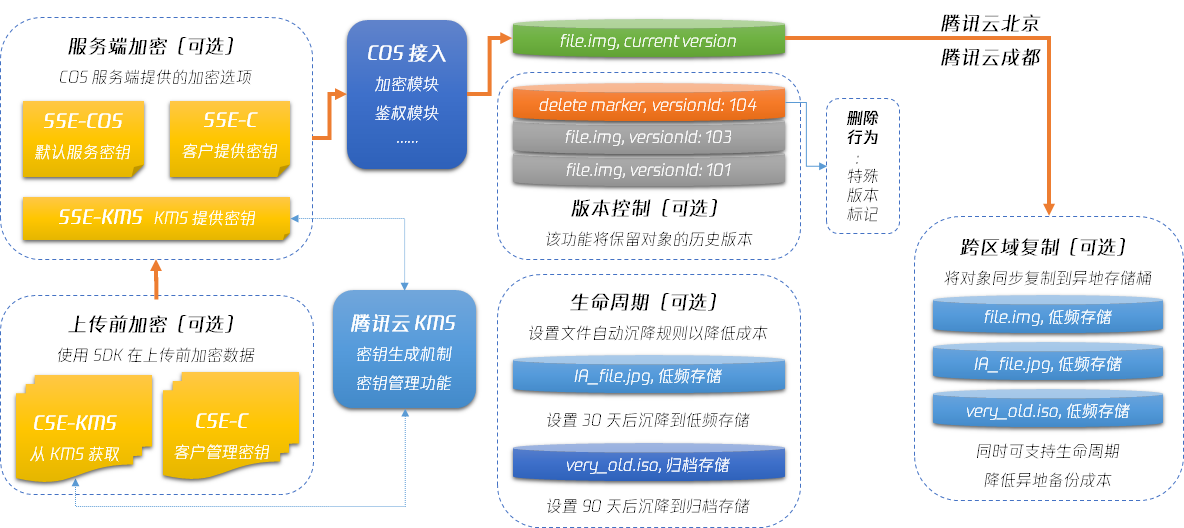

腾讯云对象存储提供了包括数据加密、版本控制、跨地域复制和生命周期功能等多种功能在内的数据管理能力支持。

- 敏感文件可通过加密功能保障数据读写安全;

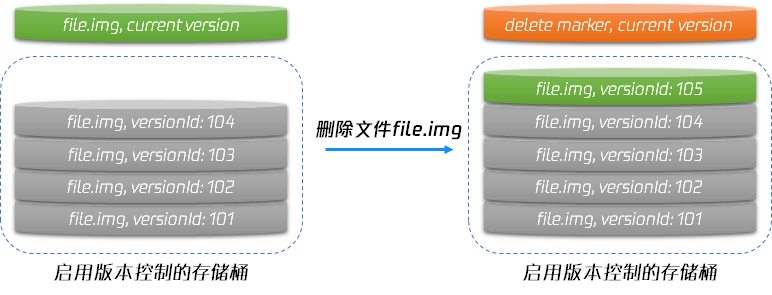

- 通过版本控制和跨地域复制实现异地容灾,保障数据持久性,确保数据误删或者被恶意删除时可从备份站点恢复数据;

- 通过生命周期进行数据沉降和删除,减少数据存储成本;

版本控制功能还可以保障用户的文件不会被覆盖写或者删除。在开启版本控制配置后,所有同名文件的写操作都会视同新增不同版本的同名文件,删除操作等同于新增一项删除标记;可以通过指定版本号访问过去任意版本的数据,可实现数据的回滚操作,解决数据误删和覆盖的风险。

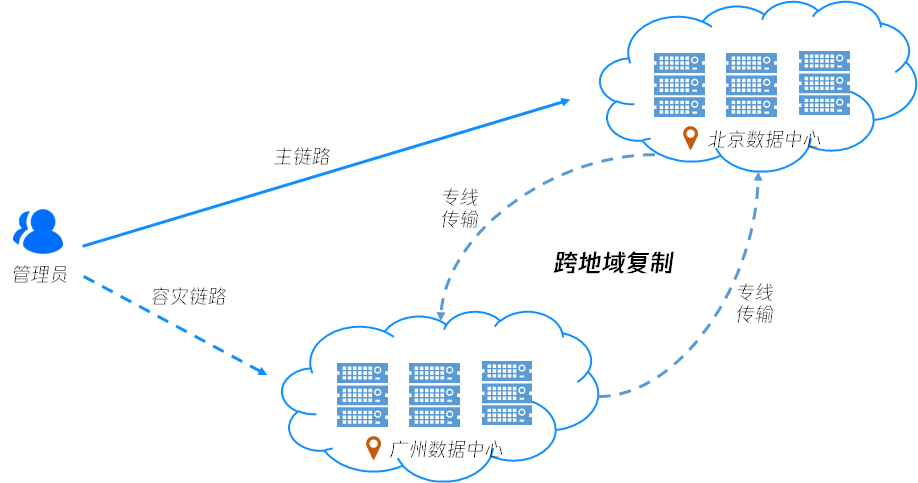

此外,对象存储还提供了跨地域复制的功能,帮助用户将所有增量文件通过专线复制到其他城市的数据中心,实现异地容灾的作用。当主存储桶中的数据被删除时,可从备份存储桶中通过批量拷贝的方式恢复数据。

考虑到版本控制和跨地域复制功能都可能造成文件数增加,用户也可以通过生命周期功能将一些备份数据沉降至低频或者归档存储等更便宜的存储类型,从而实现低成本存储。综合数据加密、版本控制、跨地域复制和生命周期功能,腾讯云对象存储对外提供的完整冷备方案,如下图所示。

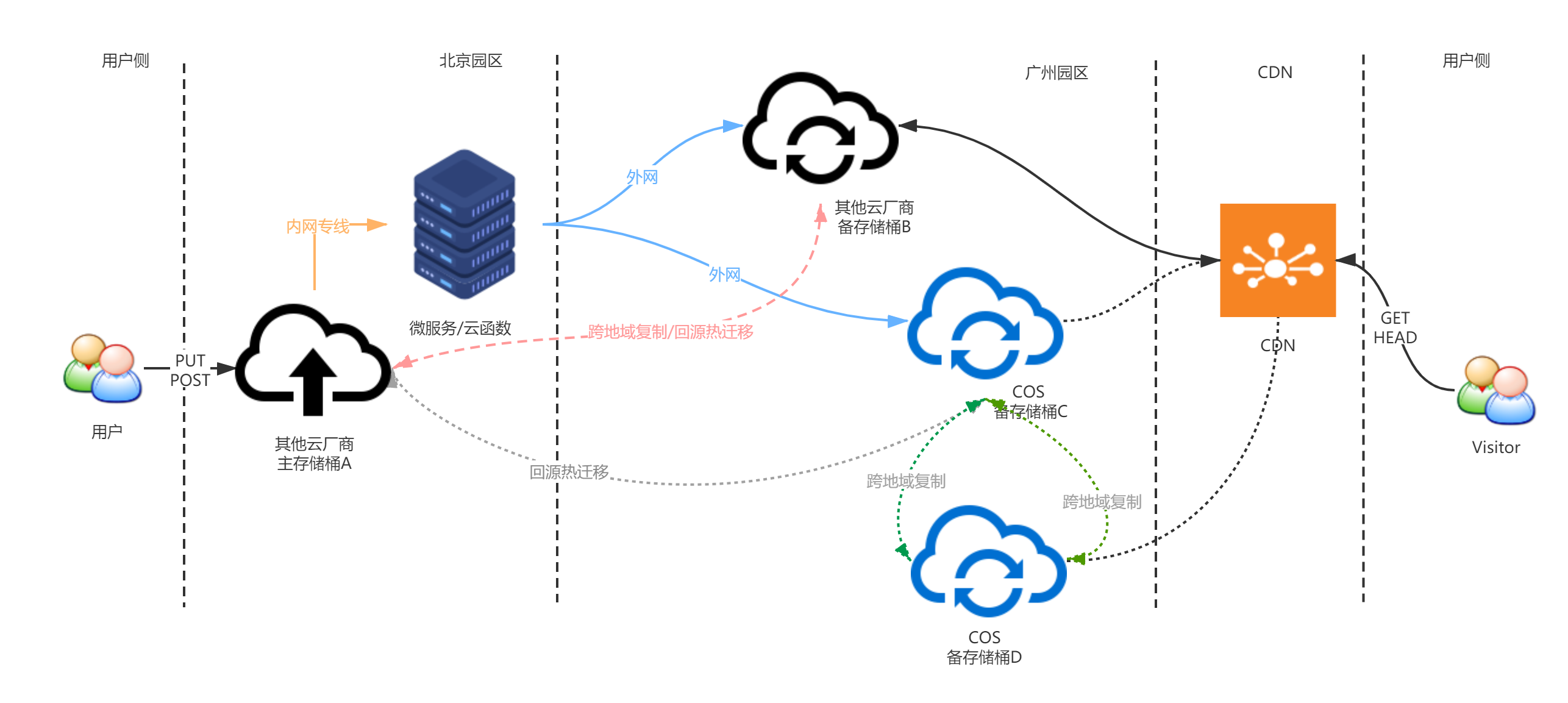

对于一些数据主要存储在其他云厂商,且对数据持久性要求苛刻的客户,COS也提供基于云函数的多云灾备方案。

- 首先,数据存储在其他云厂商上(如AWS或者OSS),客户可通过云函数触发数据同步或者跨地域复制实现异地容灾,保障数据持久性;

- 同时,通过云函数触发数据迁移,将核心数据备份到腾讯云的对象存储服务上,并通过腾讯云的跨地域复制功能,实现异地灾备;

- 最后,通过腾讯云的权限管控,管理COS的数据访问权限,保障极端情况下数据可从腾讯云COS上恢复数据;

二、事中监控手段

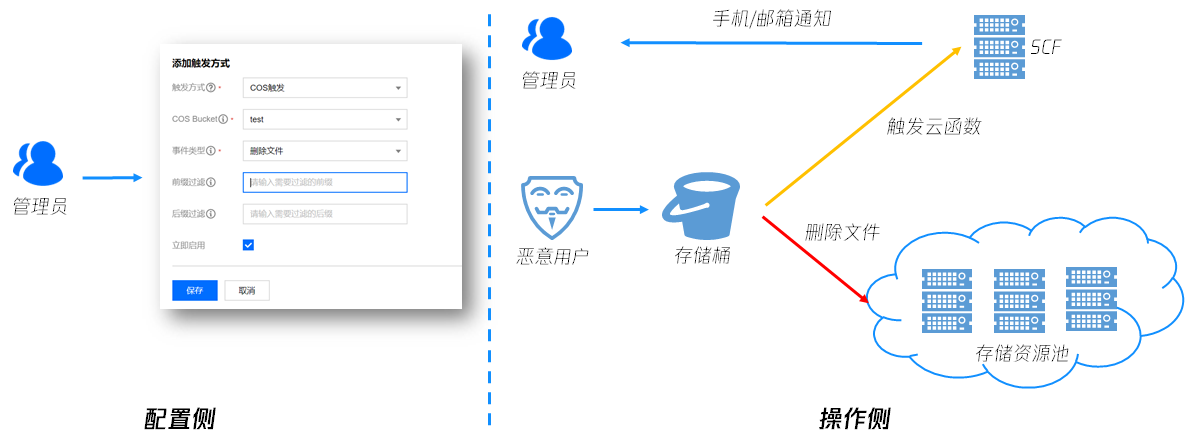

腾讯云对象存储基于云函数提供了事件通知功能。

对于删除文件这类高危操作,可以通过SCF针对DeleteObject这类高危操作配置云函数,在高危操作行为发生时即刻发送通知邮件或者手机上,确保可以及时发现高危行为,并采取手段中止。

三、事后追溯手段

腾讯云对象存储为用户提供了多渠道低门槛的日志监控和审计功能。

对于存储桶的用户访问日志,如删除文件(DeleteObject)、覆盖写文件(PutObjectCopy)、修改文件权限(PutObjectACL)等操作,均可通过存储桶访问日志功能进行追踪,删除操作等高危行为可追溯可查证;

对于存储桶配置管理行为,如删除存储桶(DeleteBucket)、修改存储桶访问控制列表(PutBucketACL)、修改存储桶策略(PutBucketPolicy)等操作,可通过云审计日志进行追踪,权限配置修改等行为也可追溯查证。