“看了网安众安的这篇计算机端口文章,你要是学不会你来打我……”——鲁迅没有说过

端口是计算机的大门,计算机的安全应该从端口开始说起。关于端口安全知识,我计划从六部分说起:端口的基础知识、端口的使用查看、端口的打开关闭、端口的转发和映射、由端口分析恶意攻击以及常用的端口安全工具。有人问了,为什么要分为六部分?是向六学致敬也要开花吗?可能你看完全文就知道为什么这么“6”了!

一、端口的基础知识

1、什么是端口

提到端口,你可能想到的是局域网的RJ45端口,USB端口、并行端口、串行端口等,对,你理解错了!这种是物理端口,也叫接口。这个内容不是本文讲的重点,本文讲的是下文的虚拟端口。

在Internet上,各主机间通过TCP/IP协议发送和接收数据包,各个数据包根据其目的主机的IP地址来进行互联网络中的路由选择,把数据包顺利传送到目的主机。大多数操作系统都支持多程序(进程)同时运行,那么目的主机应该把接收到的数据包传送给众多同时运行的进程中的哪一个呢?显然这个问题有待解决,端口机制便由此被引入进来。

本地操作系统会给那些有需求的进程分配协议端口,每个协议端口由一个正整数标识,如:80,139,445,等等。当目的主机接收到数据包后,将根据报文首部的目的端口号,把数据发送到相应端口,而与此端口相对应的那个进程将会领取数据并等待下一组数据的到来。

举个例子:

电脑就好比你家的一栋超级大的房子,这个大房子每时每刻都有很多人进进出出:快递小哥、外卖、朋友造访、送特供菜的菜农……乱做一团,大家根本不知道该把东西给谁,于是你就出了个规定,给房子开了很多个门,然后规定每一个来的人要根据自己要办的事走不同的门进来,比如对外发邮件的统一走25号门,接收邮件的统一去110号门,访问WEB页面查询信息的统一走80号门,传送文件的走21号门等等。这个门就是我们说的虚拟端口,简称为端口。在电脑中一共有65536个(2^16)这样的端口,编号从0~65535。这些门有些门的作用是规定好了的,大部分是没有规定的。 很多程序都是有系统默认端口,我们在访问端口的时候,如果是系统默认的端口,比如我们访问http网页,不指定端口默认80端口;访问https网页,不指定端口默认443端口,访问http://www.baidu.com,而不用输入http://www.baidu.com:80。

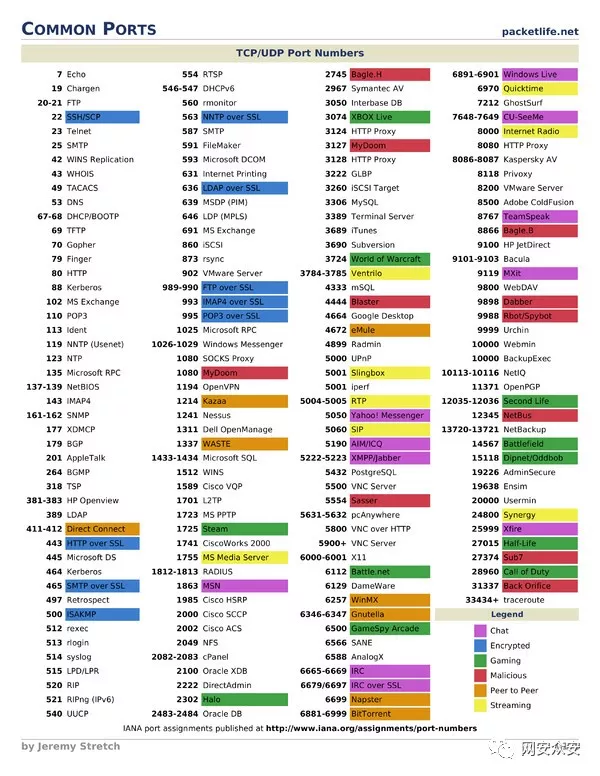

2、常用的端口

端口有65536个,但是也有一些规律,其中0 到 1023 之间的端口,又叫公认端口(WellKnownPorts),这是系统保留的具有特定用途的,比如 ftp 的 21、ssh 的 22、http 的 80 等,但并不代表这些端口就是固定的,管理也可以将端口重定向。比如系统默认的HTTP服务是80端口,你也可以将其重新定向为别的,比如8080。 1024 到 65535 之间的端口,大家可以随意设置,不过一些知名度比较高的产品一般默认使用的端口别人也不会去占用,基本上就默认是他们专属的端口了,用的多的比如 mysql 的 3306、mssql 的 1433、oracle 的 1521 等。

当然一些木马也会有一些默认端口,比如说冰河默认的端口就是7626,NETBUS的默认端口是12345。另外,由于TCP和UDP两个协议是独立的,因此各自的端口号也相互独立,比如TCP有235端口,UDP也 可以有235端口,两者并不冲突。

常见端口:

一些常见端口对安全运维人员还是要熟记于心的,比如FTP:21,telnet:23,SMTP:25,DNS:53,http:80,POP3:110,NETBIOS:137-139,https:443,文件夹和打印机的共享服务:445,MS SQL:1433,oracle:1521,mysql:3306,远程桌面:3389 等等。

3、端口在安全中的作用

对于管理员和网络安全工作者来说,端口在攻防两端一个非常重要的概念。如果强盗想进入你的房子,必然会先找到你家的门,然后想办法破门而入。同样,入侵者通常会用扫描器对目标主机进行端口扫描,以确定开放的端口及其端口对应的服务程序,进而猜测可能存在的漏洞,比如开放了1433端口,猜测服务器上可能运行了mssql数据库,然后用常用的用户名字典(如sa)和常用的弱密码字典,尝试登录……所以称职的网络管理员,则要通过查看当前电脑的端口开放及连接情况,发现可疑连接和端口状态,从而及时发现异常情况,找到木马或者黑客的连接,当发现电脑上出现不认识的或者感觉异常的端口连接或者处于监听状态,就要分析一下对应的进程,确定是否中了病毒或者被黑客攻击。

二、端口的使用查看

1、查看端口的占用情况

-Windows平台-

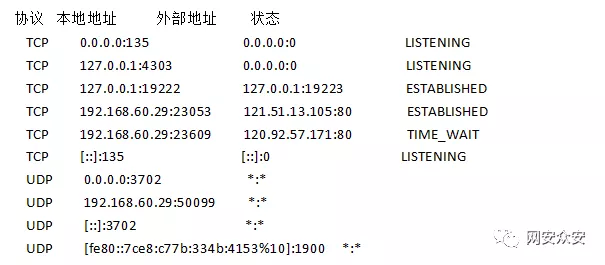

使用命令netstat -an 不要问为什么使用-an,netstat参数这里就不介绍了…

第一列表示协议类型,分TCP和UDP两种; 第二、三列表示本地地址和端口、外部地址和端口。其中0.0.0.0表示本机所有可用的地址,如0.0.0.0:135表示本机所有ip地址的135端口;127.0.0.1表示本机ip地址,192.168.60.29表示当前网卡的IP地址,本地127.0.0.1一般用于本机进程间通信,网卡ip地址一般是与外界进行网络通信,这就好比一个叫张网安的人,小名叫狗剩,在家里家人都喊他狗剩,但是在外面别人叫他张网安,别人并不认识狗剩。[::]和[fe80::7ce8:c77b:334b:4153%10]又是什么鬼呢?这个是指本机的IPV6址;由于UDP是一个广播协议,不需要跟远端建立连接,所以并没有确定的地址和端口,所以所有UDP协议的外部连接都是*:*,*:*就表示任意地址和任意端口;

第四列表示端口当前的状态。LISTENING表示侦听来自远方的TCP端口的连接请求;SYN-SENT表示再发送连接请求后等待匹配的连接请求;SYN-RECEIVED表示再收到和发送一个连接请求后等待对方对连接请求的确认;ESTABLISHED代表一个打开的连接;FIN-WAIT-1表示等待远程TCP连接中断请求,或先前的连接中断请求的确认;FIN-WAIT-2表示从远程TCP等待连接中断请求;CLOSE-WAIT表示等待从本地用户发来的连接中断请求;CLOSING表示等待远程TCP对连接中断的确认;LAST-ACK表示等待原来的发向远程TCP的连接中断请求的确认;TIME-WAIT表示等待足够的时间以确保远程TCP接收到连接中断请求的确认;CLOSED表示没有任何连接状态。

-Linux平台-

(1)使用LSOF命令

如lsof -i:80,如果没有显示内容,则表示该端口未开放,如果开放,则会显示相应信息

(2)使用netstat命令

netstat -aptn查看所有端口连接 netstat -ntpl查看TCP端口连接

netstat -nupl查看UDP端口连接

(3)使用telnet命令

同时适用于Windows和Linux系统,如想查看192.168.60.29主机是否打开了80端口,可使用命令:telnet 192.168.60.29 80

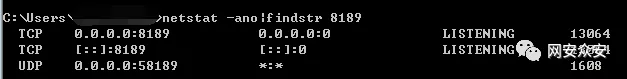

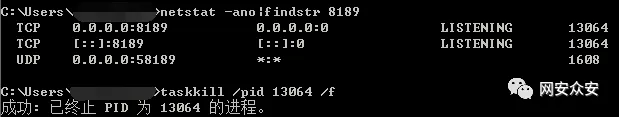

2、干掉占用某端口的进程 我们可能经常遇到一种情况,比如程序需要使用8189端口,但是发现该端口一直被占用,而且不能确认是什么程序,这时我们需要找到并杀死占用端口的进程!

在windows下,运行命令:netstat -ano|findstr 8189

发现占用该端口的进程号是13064,然后输入“taskkill /pid 13064 /f” 停止端口占用。

Linux系统下,与此类似:

查找被占用的端口:

netstat -tln | grep 8189

查看端口属于哪个程序

lsof -i :8189

杀掉占用端口的进程:

kill -9 进程ID

三、端口的打开关闭

端口是黑客最容易利用的渠道,通过扫描端口打开情况,黑客就可以利用漏洞入侵计算机,所以对于一些非必要的端口,我们要及时关闭。那么我们今天就来讲一讲如何关闭和打开端口。以关闭端口为例来介绍,打开只是关闭的反向操作。

1、关闭服务从而关闭端口

对于1024以下的端口,因为是系统占用的,一般软件也不会去占用,比如WEB使用80端口,FTP使用21端口,共享文件和打印机使用445端口等,还有一些端口,是约定俗成的服务常用的,比如远程桌面,默认占用3389端口,MSSQL默认占用1433等等。

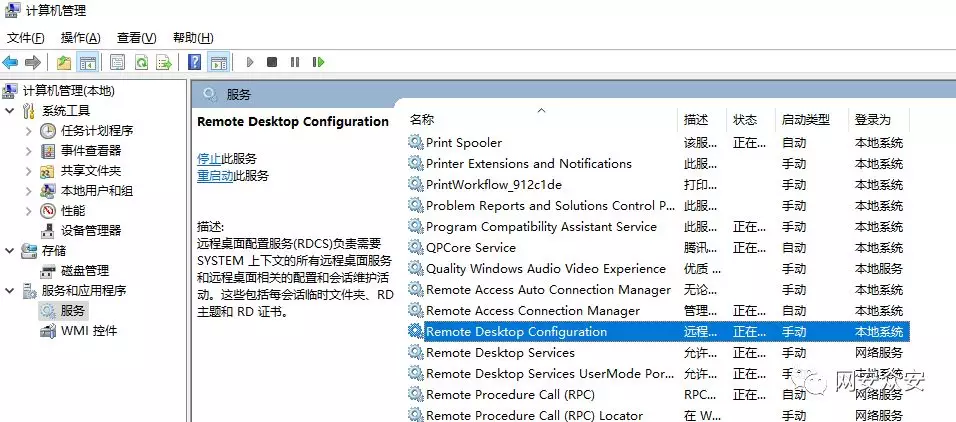

类似这样的端口如果要关闭,只要禁用相应服务即可。我们以3389端口为例,来看看如何关闭它。我们知道,3389端口是Windows 系统远程桌面的服务端口,可以通过这个端口,用"远程桌面"等连接工具来连接到远程的服务器,如果连接上了,输入系统管理员的用户名和密码后,将变得可以像操作本机一样操作远程的电脑,是管理员远程维护服务器的利器,当然黑客用起来也很方便。一般建议关闭远程桌面服务,或者更改端口号。下面来看看如何关闭3389服务。3389端口对应的服务有前台和后台,先看来来后台服务,右键“我的电脑”—>“管理”—>左侧菜单找到“服务”,找到三个以Remote Desktop开头的三个服务,将其禁用。

Remote Desktop Configuration

Remote Desktop Services

Remote Desktop Services UserMode Port Redirector 如图:

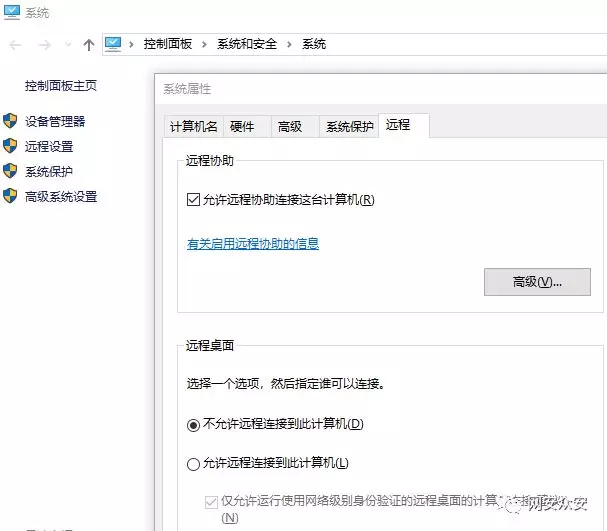

同时,按照提示,还应该将系统属性控制面板项目的“远程”选项卡上的复选框清除,右键“我的电脑”—>“属性”—>左侧菜单找到“远程设置”

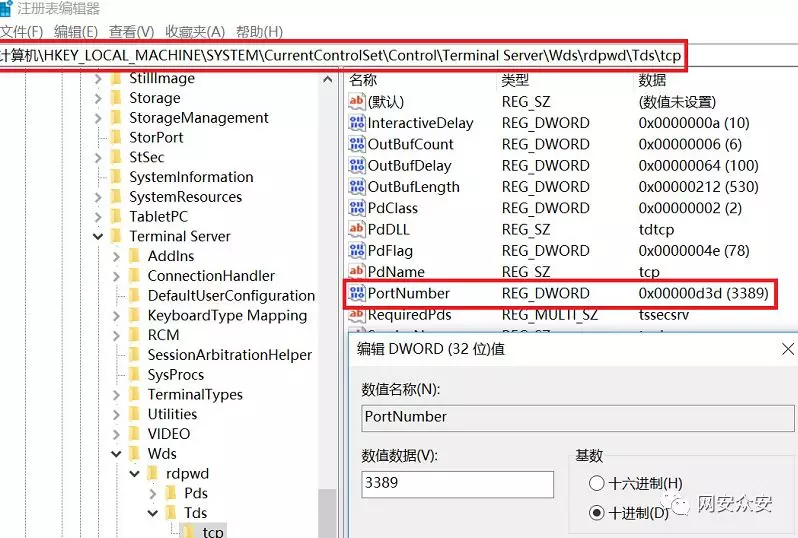

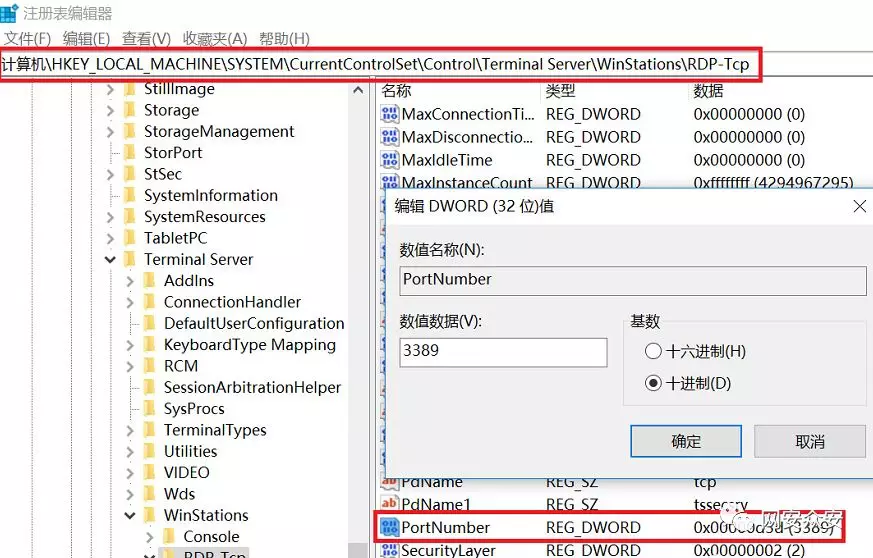

关闭服务是一个彻底杜绝黑客利用该漏洞来进行攻击的釜底抽薪方法,但也是一个因噎废食的方法,因为如果彻底关闭这些服务固然能防止黑客,但同时也会给我们的工作带来诸多不便。如果你必须要用到该服务,又担心黑客通过该端口攻击,也可以通过注册表修改该服务所占用的端口号。在注册表中,有两个地方需要修改:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp] PortNumber值,默认是3389,修改成所希望的端口,如9833。

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]PortNumber值,默认是3389,同样修改成所希望的端口值,如9833。

当然,根据服务器安全的最小化原则,对于一些没有必要的服务,一定要禁用,比如,如果不是WEB服务器,就不要开户WEB服务,如果不是FTP服务器,就不要开户FTP服务,这些服务和端口都是黑客最容易利用的。

这种方法一般适用于固定端口的服务,如一些系统服务或者常见应用系统的服务,只是关闭了利用该端口的服务,并没有将端口关闭。如果将电脑比做一个大楼,里面有65536个房间,端口就是每个房间的门,这种方式是将这个房间里面的人赶走了,但门并没有关,或者还会有别的人来占用这个房间。为了防止别人来占用这个房间,还是要通过别的方法,比如通过大楼的门卫检查通行证。

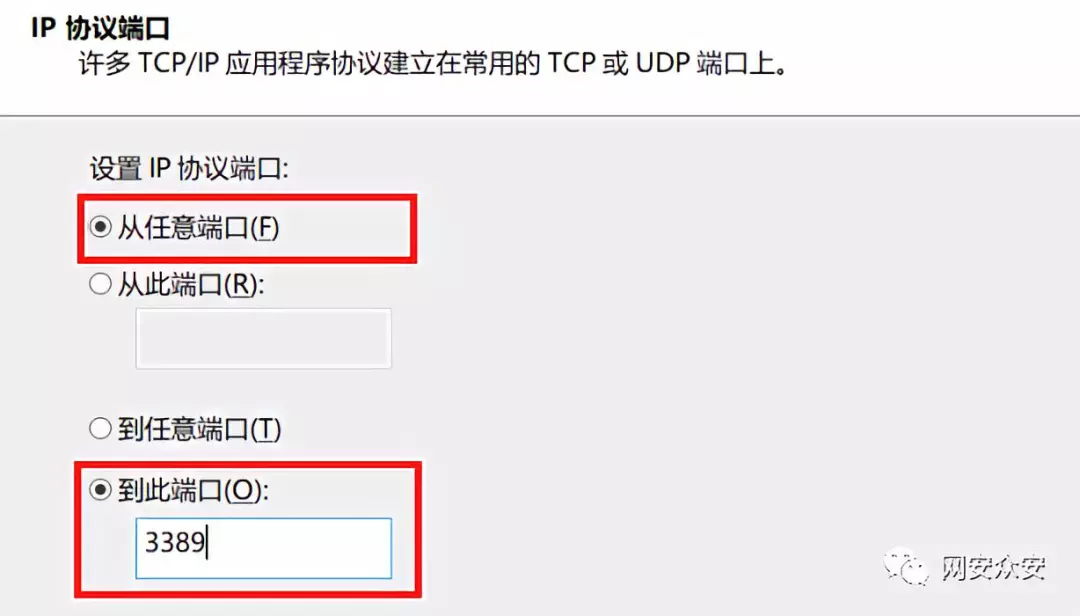

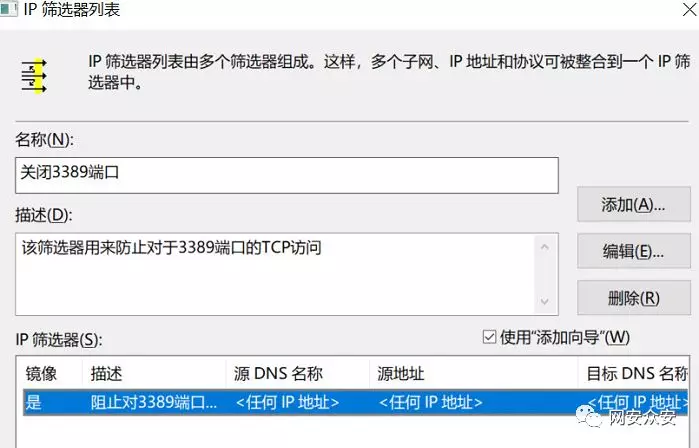

2、利用策略阻止端口访问

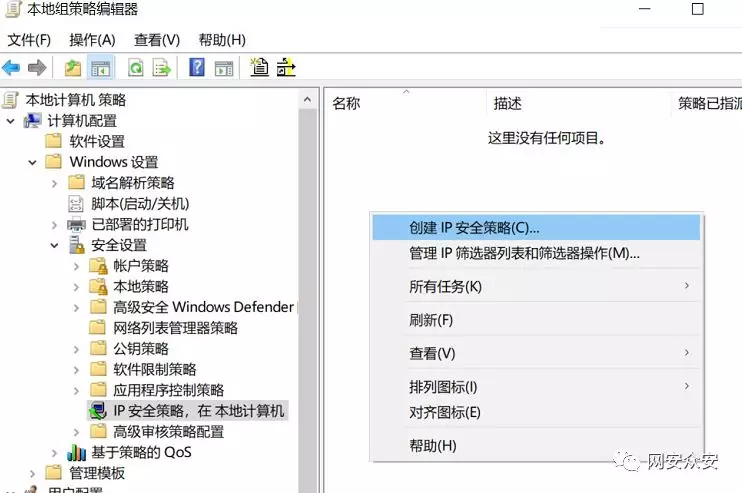

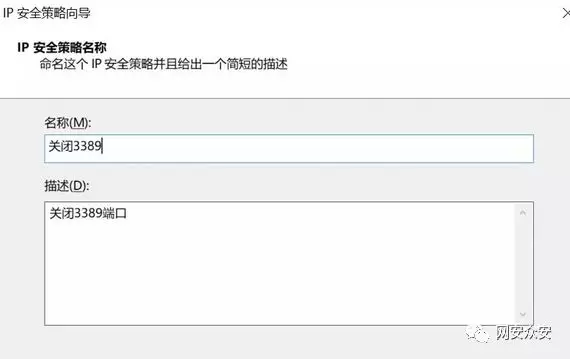

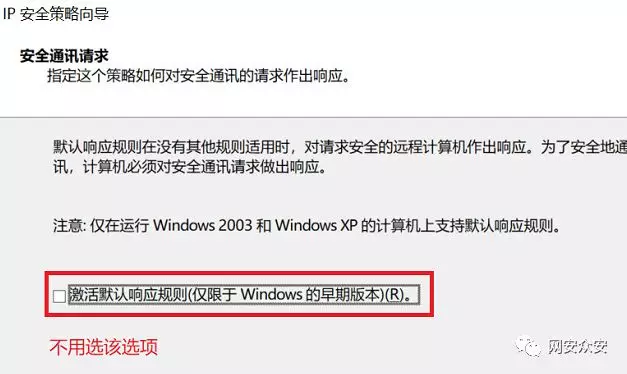

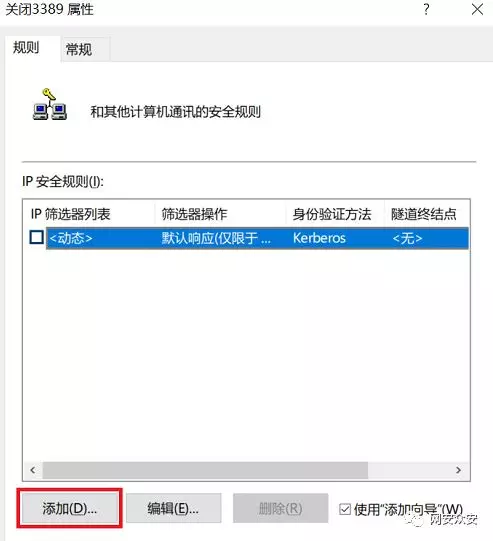

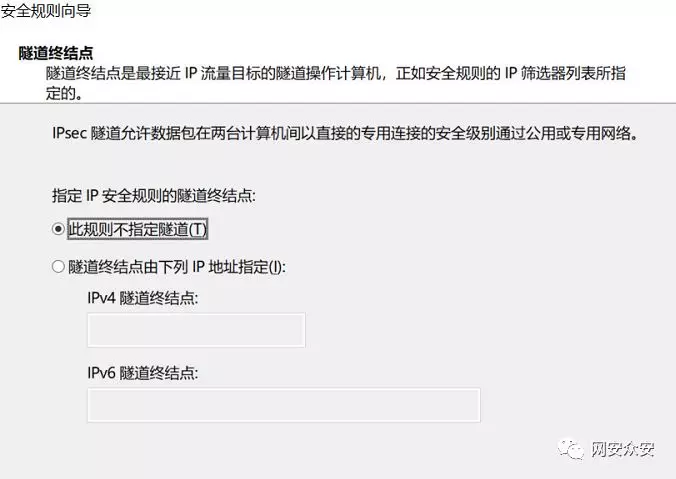

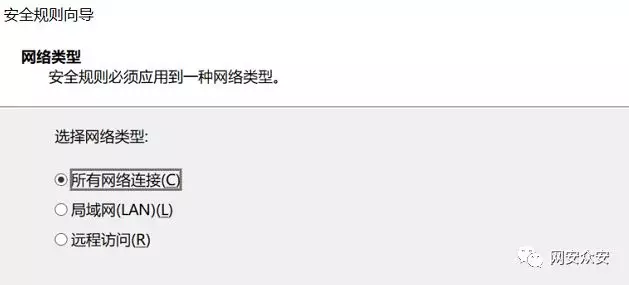

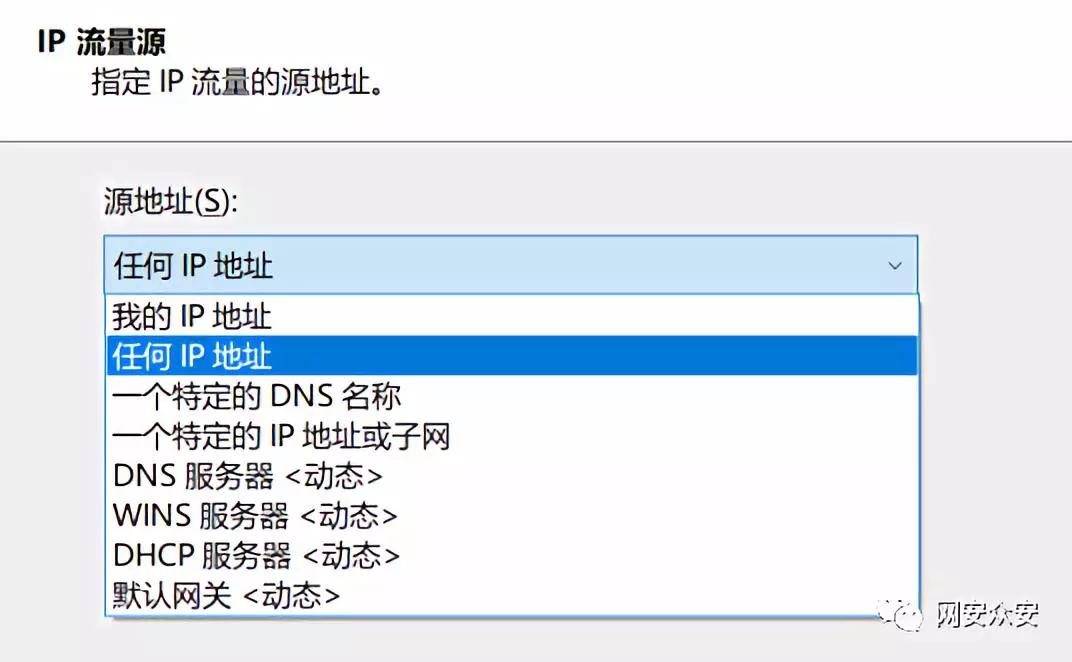

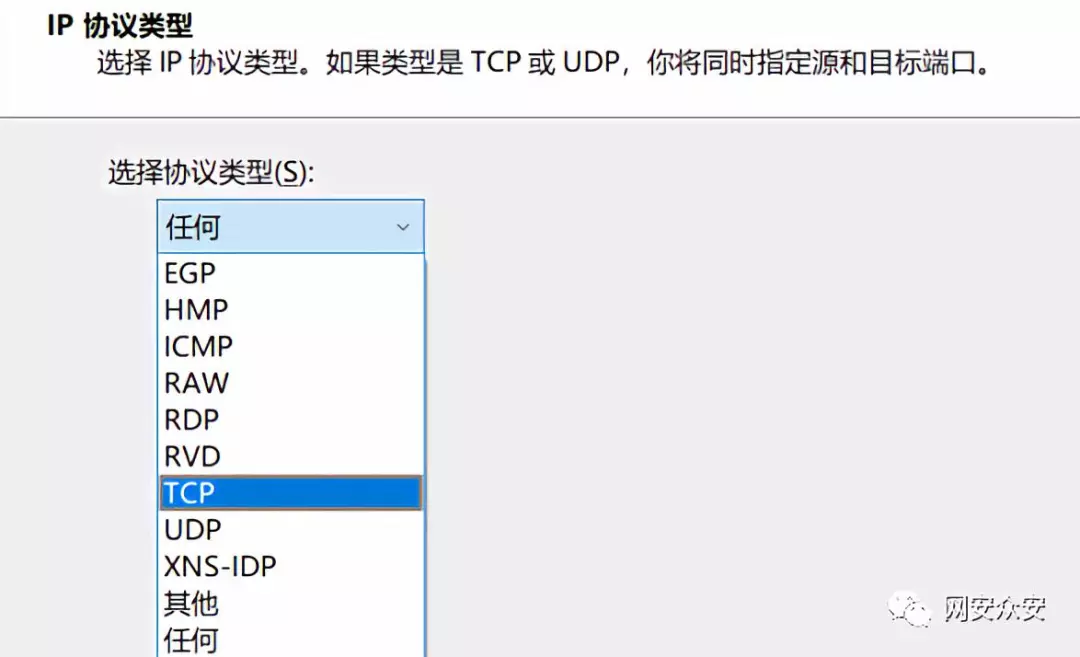

以WIN10为例:右键点击开始菜单,选择运行,在输入框输入gpedit.msc,回车,打开“策略编辑器”。计算机配置—>windows设置—>安全设置,创建IP安全策略:

点击“确定”,完成限制端口策略。 3、利用防火墙阻止端口访问 防火墙分为网络防火墙(Network Firewall)和主机防火墙(Host Firewall)。网络防火墙一般为硬件设备,放置在网络出口处,主机防火墙一般为软件,安装在操作系统上。

我以WINDOWS操作系统自带的防火墙和第三方防火墙为例来介绍如何通过防火墙来关闭端口,还以3389为例: 利用WINDOWS系统自带的防火墙

WIN7/8中:打开控制面板—>系统和安全—>windows防火墙,启用windows防火墙,选择高级设置;

windows10中:打开windows defender安全中心,选择防火墙—>高级设置选择入站规则—>新建规则,按照向导,依次选择协议、端口、来源地址、目的地址和动作等要素,然后起个名字保存规则。

,然后自定义“名字”和“描述”,点击“确认”即可。

4、利用第三方防火墙

此种场景略……

以上介绍了关闭指定端口的几种方法,打开端口的方法类似,只要做相反操作即可。

这几种方法中,最常用也是最方便的是利用防火墙,对企业用户建议使用第三方防火墙,不仅操作相对简单,而且可以由管理员集中管理,集中下发策略。而不用一台一台电脑去设置。

目前常用的桌面终端管理产品和企业级防病毒产品一般都带有防火墙功能。

四、由端口分析恶意攻击 21端口 FTP通常用作对远程服务器进行管理,典型应用就是对web系统进行管理。一旦FTP密码泄露就直接威胁web系统安全,甚至黑客通过提权可以直接控制服务器。这里以Serv_uFTP服务器为例,剖析渗透FTP服务器的几种方法:

(1)对Serv_u5.004以及以下版本可直接使用溢出程序进行远程溢出,成功后可直接得到系统权限。使用Metasploit渗透工具包进行溢出。这个工具是需要安装的。

(2)暴力破解FTP密码,关键是字典的制作。一般用的破解工具是X-way。(3)读取Serv_u用户配置文件,并破解用户加密密码。一般使用webshell进行读取。

(4)通过本地提权工具,可执行任意系统命令。

(5)使用嗅探方式截取FTP密码,使用工具Cain进行渗透。 23端口 telnet是一种旧的远程管理方式,使用telnet工具登录系统过程中,网络上传输的用户和密码都是以明文方式传送的,黑客可使用嗅探技术截获到此类密码。 (1)暴力破解技术是常用的技术,使用X-SCAN扫描器对其进行破解。 (2)在linux系统中一般采用SSH进行远程访问,传输的敏感数据都是经过加密的。而对于windows下的telnet来说是脆弱的,因为默认没有经过任何加密就在网络中进行传输。使用cain等嗅探工具可轻松截获远程登录密码。 53端口 53端口是DNS域名服务器的通信端口,通常用于域名解析。也是网络中非常关键的服务器之一。这类服务器容易受到攻击。对于此端口的渗透,一般有三种方式。 (1)使用DNS远程溢出漏洞直接对其主机进行溢出攻击,成功后可直接获得系统权限。 (2)使用DNS欺骗攻击,可对DNS域名服务器进行欺骗,如果黑客再配合网页木马进行挂马攻击,无疑是一种杀伤力很强的攻击,黑客可不费吹灰之力就控制内网的大部分主机。这也是内网渗透惯用的技法之一。 (3)拒绝服务攻击,利用拒绝服务攻击可快速的导致目标服务器运行缓慢,甚至网络瘫痪。如果使用拒绝服务攻击其DNS服务器。将导致用该服务器进行域名解析的用户无法正常上网。 80端口 80端口通常提供web服务。目前黑客对80端口的攻击典型是采用SQL注入的攻击方法,脚本渗透技术也是一项综合性极高的web渗透技术,同时脚本渗透技术对80端口也构成严重的威胁。 (1)对于windows2000的IIS5.0版本,黑客使用远程溢出直接对远程主机进行溢出攻击,成功后直接获得系统权限。 (2)对于windows2000中IIS5.0版本,黑客也尝试利用‘Microsoft IISCGI’文件名错误解码漏洞攻击。使用X-SCAN可直接探测到IIS漏洞。 (3)IIS写权限漏洞是由于IIS配置不当造成的安全问题,攻击者可向存在此类漏洞的服务器上传恶意代码,比如上传脚本木马扩大控制权限。 (4)普通的http封包是没有经过加密就在网络中传输的,这样就可通过嗅探类工具截取到敏感的数据。如使用Cain工具完成此类渗透。 (5)80端口的攻击,更多的是采用脚本渗透技术,利用web应用程序的漏洞进行渗透是目前很流行的攻击方式。 (6)对于渗透只开放80端口的服务器来说,难度很大。利用端口复用工具可解决此类技术难题。 (7)CC攻击效果不及DDOS效果明显,但是对于攻击一些小型web站点还是比较有用的。CC攻击可使目标站点运行缓慢,页面无法打开,有时还会爆出web程序的绝对路径。 135端口 135端口主要用于使用RPC协议并提供DCOM服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。同时这个端口也爆出过不少漏洞,最严重的就是缓冲区溢出漏洞,曾经疯狂一时的‘冲击波’病毒就是利用这个漏洞进行传播的。对于135端口的渗透,黑客的渗透方法为: (1)查找存在RPC溢出的主机,进行远程溢出攻击,直接获得系统权限。如用‘DSScan’扫描存在此漏洞的主机。对存在漏洞的主机可使用‘ms05011.exe’进行溢出,溢出成功后获得系统权限。 (2)扫描存在弱口令的135主机,利用RPC远程过程调用开启telnet服务并登录telnet执行系统命令。系统弱口令的扫描一般使用X-SCAN和SHCAN。对于telnet服务的开启可使用工具Recton。 139/445端口 139端口是为‘NetBIOS SessionService’提供的,主要用于提供windows文件和打印机共享以及UNIX中的Samba服务。445端口也用于提供windows文件和打印机共享,在内网环境中使用的很广泛。这两个端口同样属于重点攻击对象,139/445端口曾出现过许多严重级别的漏洞。下面剖析渗透此类端口的基本思路。 (1)对于开放139/445端口的主机,一般尝试利用溢出漏洞对远程主机进行溢出攻击,成功后直接获得系统权限。 (2)对于攻击只开放445端口的主机,黑客一般使用工具‘MS06040’或‘MS08067’.可使用专用的445端口扫描器进行扫描。NS08067溢出工具对windows2003系统的溢出十分有效,工具基本使用参数在cmd下会有提示。 (3)对于开放139/445端口的主机,黑客一般使用IPC$进行渗透。在没有使用特点的账户和密码进行空连接时,权限是最小的。获得系统特定账户和密码成为提升权限的关键了,比如获得administrator账户的口令。 (4)对于开放139/445端口的主机,可利用共享获取敏感信息,这也是内网渗透中收集信息的基本途径。 1433端口 1433是SQLServer默认的端口,SQL Server服务使用两个端口:tcp-1433、UDP-1434.其中1433用于供SQLServer对外提供服务,1434用于向请求者返回SQLServer使用了哪些TCP/IP端口。1433端口通常遭到黑客的攻击,而且攻击的方式层出不穷。最严重的莫过于远程溢出漏洞了,如由于SQL注射攻击的兴起,各类数据库时刻面临着安全威胁。利用SQL注射技术对数据库进行渗透是目前比较流行的攻击方式,此类技术属于脚本渗透技术。 (1)对于开放1433端口的SQL Server2000的数据库服务器,黑客尝试使用远程溢出漏洞对主机进行溢出测试,成功后直接获得系统权限。 (2)暴力破解技术是一项经典的技术。一般破解的对象都是SA用户。通过字典破解的方式很快破解出SA的密码。 (3)嗅探技术同样能嗅探到SQL Server的登录密码。 (4)由于脚本程序编写的不严密,例如,程序员对参数过滤不严等,这都会造成严重的注射漏洞。通过SQL注射可间接性的对数据库服务器进行渗透,通过调用一些存储过程执行系统命令。可以使用SQL综合利用工具完成。 1521端口 1521是大型数据库Oracle的默认监听端口,估计新手还对此端口比较陌生,平时大家接触的比较多的是Access,MSSQL以及MYSQL这三种数据库。一般大型站点才会部署这种比较昂贵的数据库系统。对于渗透这种比较复杂的数据库系统,黑客的思路如下: (1)Oracle拥有非常多的默认用户名和密码,为了获得数据库系统的访问权限,破解数据库系统用户以及密码是黑客必须攻破的一道安全防线。 (2)SQL注射同样对Oracle十分有效,通过注射可获得数据库的敏感信息,包括管理员密码等。 (3)在注入点直接创建java,执行系统命令。 3306端口 3306是MYSQL数据库默认的监听端口,通常部署在中型web系统中。在国内LAMP的配置是非常流行的,对于php+mysql构架的攻击也是属于比较热门的话题。mysql数据库允许用户使用自定义函数功能,这使得黑客可编写恶意的自定义函数对服务器进行渗透,最后取得服务器最高权限。对于3306端口的渗透,黑客的方法如下: (1)由于管理者安全意识淡薄,通常管理密码设置过于简单,甚至为空口令。使用破解软件很容易破解此类密码,利用破解的密码登录远程mysql数据库,上传构造的恶意UDF自定义函数代码进行注册,通过调用注册的恶意函数执行系统命令。或者向web目录导出恶意的脚本程序,以控制整个web系统。 (2)功能强大的‘cain’同样支持对3306端口的嗅探,同时嗅探也是渗透思路的一种。 (3)SQL注入同样对mysql数据库威胁巨大,不仅可以获取数据库的敏感信息,还可使用load_file()函数读取系统的敏感配置文件或者从web数据库链接文件中获得root口令等,导出恶意代码到指定路径等。 3389端口 3389是windows远程桌面服务默认监听的端口,管理员通过远程桌面对服务器进行维护,这给管理工作带来的极大的方便。通常此端口也是黑客们较为感兴趣的端口之一,利用它可对远程服务器进行控制,而且不需要另外安装额外的软件,实现方法比较简单。当然这也是系统合法的服务,通常是不会被杀毒软件所查杀的。使用‘输入法漏洞’进行渗透。 (1)对于windows2000的旧系统版本,使用‘输入法漏洞’进行渗透。 (2)针对windows2000终端服务的一个密码破解程序,这个程序被微软公司推荐给用户使用,来检查终端服务密码的强壮性。程序使用msrdp空间,可在本地虚拟远程终端连接窗口,通过密码字典进行破解。可以指定多种参数,使用比较灵活,破解速度视攻击主机与被攻击主机网络带宽来定。稍等下,虚拟机有点卡。我们先看第三种方法吧。 (3)cain是一款超级的渗透工具,同样支持对3389端口的嗅探。 (4)映像劫持与shift粘贴键的配合使用。通常安全人员配置服务器安全时,都会考虑使用功能强大的组策略。比如阻止非法攻击者执行cmd命令和拒绝非授权远程登录用户等(关于组策略的详细设置方法我们已经在信息系统安全工程师课程做了详细的讲解),即使你拥有管理员权限同样不能进行登录。黑客突破组策略的秘籍就在3389登录框这里,也就是映像劫持与shift粘贴键的配合使用,调出任务管理器然后在任务管理器中打开组策略编辑器,这里可根据实际情侣进行修改了。 (5)社会工程学通常是最可怕的攻击技术,如果管理者的一切习惯和规律被黑客摸透的话,那么他管理的网络系统会因为他的弱点被渗透。 4899端口 4899端口是remoteadministrator远程控制软件默认监听的端口,也就是平时常说的radmini影子。radmini目前支持TCP/IP协议,应用十分广泛,在很多服务器上都会看到该款软件的影子。对于此软件的渗透,思路如下: (1)radmini同样存在不少弱口令的主机,通过专用扫描器可探测到此类存在漏洞的主机。 (2)radmini远控的连接密码和端口都是写入到注册表系统中的,通过使用webshell注册表读取功能可读取radmini在注册表的各项键值内容,从而破解加密的密码散列。 5631端口 5631端口是著名远程控制软件symantecpcanywhere的默认监听端口,同时也是世界领先的远程控制软件。利用此软件,用户可以有效管理计算机并快速解决技术支持问题。由于软件的设计缺陷,使得黑客可随意下载保存连接密码的*.cif文件,通过专用破解软件进行破解。这些操作都必须在拥有一定权限下才可完成,至少通过脚本渗透获得一个webshell。通常这些操作在黑客界被称为pcanywhere提权技术。 5900端口 5900端口是优秀远程控制软件VNC的默认监听端口,此软件由著名的AT&T的欧洲研究实验室开发的。VNC是在基于unix和linux操作系统的免费的开放源码软件,远程控制能力强大,高效实用,其性能可以和windows和MAC中的任何一款控制软件媲美。对于该端口的渗透,思路如下: (1)VNC软件存在密码验证绕过漏洞,此高危漏洞可以使得恶意攻击者不需要密码就可以登录到一个远程系统。 (2)cain同样支持对VNC的嗅探,同时支持端口修改。 (3)VNC的配置信息同样被写入注册表系统中,其中包括连接的密码和端口。利用webshell的注册表读取功能进行读取加密算法,然后破解。 8080端口 8080端口通常是apache_Tomcat服务器默认监听端口,apache是世界使用排名第一的web服务器。国内很多大型系统都是使用apache服务器,对于这种大型服务器的渗透,主要有以下方法: (1)apache tomcatUTF-8目录遍历漏洞,tomcat处理请求中的编码时存在漏洞,如果在context.xml或server.xml中将allowlinking设置为true,且连接器配置为URIEncoding=UTF-8,若黑客向apache提交恶意请求就可以通过目录遍历攻击读取服务器上的任意文件,包括/etc/passwd等 (2)apache后台弱口令漏洞,黑客可使用专用扫描器探测此类漏洞。 (3)JSP爆源码漏洞,对于一些旧版本的tomcat,黑客通过提交一些注入.jsP.Jsp等,尝试找源码代码和目录文件。查找上传文件,直接上传他们的JSP脚本后门。 (4)apache在windows环境下是以系统权限启动的,JSP的脚本同样继承了该权限,可直接执行任意系统命令。 五、常用的端口安全工具

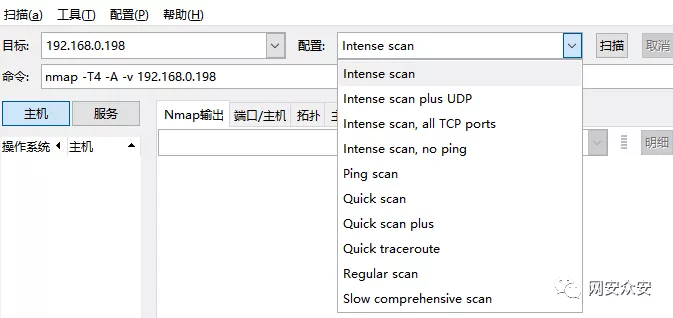

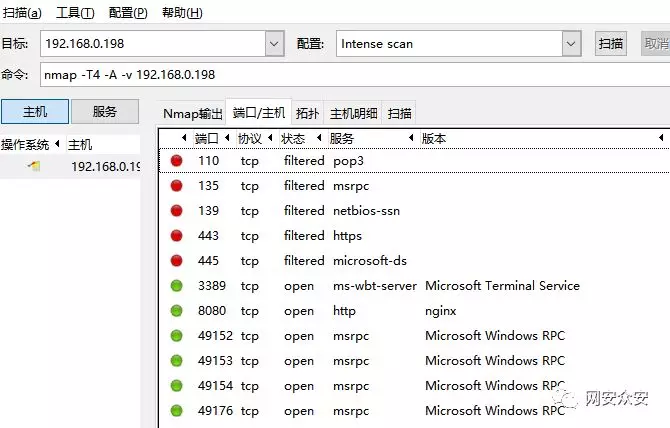

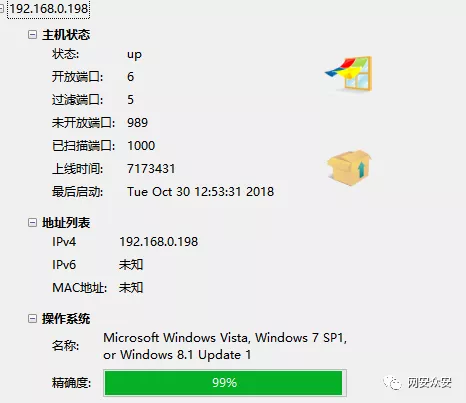

端口扫描工具真的非常多,这里只介绍一种神器——Nmap(命令行软件),它的界面版是Zenmap,这里以Zenmap为例:

相关软件下载地址:百度!

使用这款工具就能扫描你的目标主机开放的端口情况了,一般黑客也是这样扫描你的主机端口来判断你的服务器弱点。

喜欢这篇文章的话,请关注微信公众号——网安众安,你的认可是我最大的动力!