近年来,开源热潮席卷全球,纵观全球信息产业,更是呈现“得开源者得生态,得开源者得天下”的态势。

在此趋势下,众多互联网企业争相拥抱开源,“开源”一词被推上了前所未有的高度。

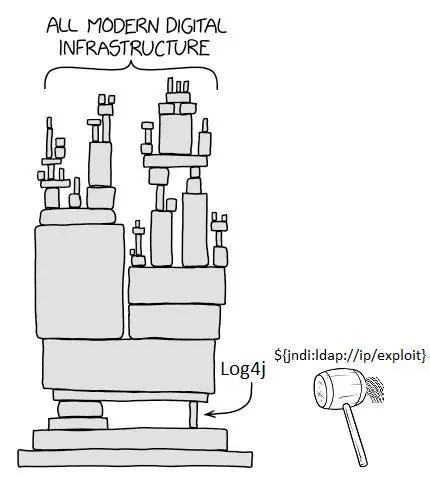

然而,上周全球知名开源日志组件 Apache Log4j2 被曝严重高危漏洞的事件,撕开了“开源”光鲜亮丽的外表,将部分残忍的真实现状公诸于世。

开源项目的一个漏洞能有多大威力?

前几天,Java的一个日志库Log4j2被曝出存在高危漏洞,各路大厂无一幸免,程序员被迫周五熬夜抢修。

2021年11月24日,阿里云安全团队依然像往常一样进行着漏洞的筛查工作。

让人没想到的是,团队成员之一的Chen Zhaojun一铲子下去,就挖出了一个「过去十年来影响最大、最严重的漏洞」——Log4Shell。

借着这个漏洞,攻击者只需要提交一个字符串就能访问对方的服务器,甚至还能在里面上传运行任何代码!

结果就是,12月10号,本来已经在准备过周末的大厂程序员们,都起来通宵加班处理漏洞了。

这个漏洞波及了多少大厂呢?

网络安全专家认为,这一漏洞潜在危害极大,甚至可能是“计算机历史上最大的漏洞”。

由于Log4j2这个库实在是太受欢迎了,所以包括苹果、Tesla、亚马逊、Cloudflare、ElasticSearch、Red Hat、Twitter、Steam、百度、网易、腾讯等大厂都会受到影响。

阿帕奇软件基金会已将这一漏洞的严重性列为最高。

事件起始于上月24日,中国阿里云团队的一名成员向阿帕奇披露了这一漏洞。随后,奥地利和新西兰官方的计算机应急小组率先对这一漏洞进行了预警。

新西兰方面称,该漏洞正在被“积极利用”,并且概念验证代码也已被发布。

几乎每个网络安全系统都会利用某种日志框架进行纪录,这也使得Log4j影响广泛。

由于Java应用程序通常会记录各种各样的事件,例如用户发送和接收的消息,或者系统错误的详细信息,因此该漏洞可以通过多种方式触发。

而这一漏洞最危险的地方是它太容易被攻击者利用了,即使是毫无经验的普通人也可以利用这个漏洞成功执行攻击。

网络安全管理公司Cloudflare首席安全官乔·沙利文(Joe Sullivan)表示,这一漏洞允许恶意攻击者“远程执行代码”,以获取对其他系统的访问,鉴于Log4j软件被广泛使用,这可能是迄今为止“最大的漏洞”。

到了本月10日,警报进一步扩大。当天,微软旗下游戏《我的世界》(Minecraft)发布公告称,游戏的Java版容易受到攻击,并建议用户立即采取措施解决安全问题。玩家可以通过在游戏聊天框中粘贴信息的方式,在其他玩家的电脑上执行程序。

同一天,沙利文称公司在“过去6到10小时内”发现,使用这一漏洞的恶意用户激增。

数据安全平台LunaSec的研究人员发现,有证据表明Steam、以及苹果的云服务受到了影响。而帕洛阿尔托网络公司(Palo Alto Network)在一篇博文中指出,推特和亚马逊也受到了攻击。

专家们严正警告了本次漏洞的潜在危害性。

网络安全公司Crowdstrike高级副主席迈耶斯(Adam Meyers)表示,在美国时间10日早上,黑客已经将漏洞“完全武器化”,还开发出利用该漏洞工具向外分发。

他形容称“互联网当下正冒火”,不法分子和黑客正争先恐后地利用这个漏洞,而各大机构网络安全人员则争分夺秒地努力修补。

另一家网络安全公司Tenable的首席执行官阿米特·约兰(Amit Yoran)称,Log4Shell是“过去十年内最大也是最关键的单一漏洞”,甚至可能是“现代计算机历史上最大的漏洞”。

阿帕奇软件基金基金会,已经将这一漏洞的严重性列为10级中的最高。

可以提高安全性的周边设置

程序都是人写的,没有完美的程序,就像没有完美的人一样。

以下设置或操作可能会对防护此次安全事件起到作用,但无法确保安全。建议结合实际应用场景进行配置:

1. 使用尽可能更高版本的JDK;

2. 使用rasp阻断lookup的调用;

3. 使用waf对流量中的${jndi进行拦截;

4. 禁止所有不必要的外连数据。

开源项目的风险

Log4j2的安全事故一出,不禁让广大用户重新开始怀疑:开源软件是否真的安全?

一方面大家觉得开源软件嘛,代码都拿到手了,在遵照开源协议的情况下,基本就是白嫖。

另一方面,觉得有这么多人都在盯着这份代码,肯定不会出bug,不然一定会有人提issue修复的。在不花钱的情况下,又指望它有企业级的维护支持与安全性保障。

殊不知,大部分开源软件都是作者利用业余时间开发的,为开源社区贡献代码的驱动力全部来自于star和「用爱发电」。

也正是因为免费,一些开源软件的受众规模特别大,从小公司到千亿市值的企业都在使用,如果一旦出了漏洞,那后果将不堪设想。

所以,开源有风险,使用需谨慎!