首先要知道什么是堡垒机?

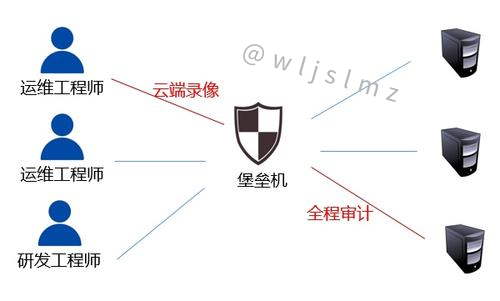

堡垒机是种具备强大防御功能和安全审计功能的服务器。基于跳板机理念,作为内外网络的个安全审计监测点,以达到把所有网站安全问题集中到某台服务器上解决,从而省时省力,同时,运维堡垒机还具备了对运维人员的远程登录进行集中管理的功能作用。

近年来数据安全事故频发,数据安全与防止泄露成为政府和企业都非常关心的议题,因此云堡垒机也应运而生。

什么是云堡垒机?

云堡垒机(Cloud Bastion Host,CBH)是一款4A统一安全管控平台,为企业提供集中的帐号(Account)、授权(Authorization)、认证(Authentication)和审计(Audit)管理服务。

云堡垒机是一种可提供高效运维、认证管理、访问控制、安全审计和报表分析功能的云安全服务。云租户运维人员可通过云堡垒机完成资产的运维和操作审计。堡垒机通过基于协议正向代理可实现对SSH、Windows远程桌面、SFTP等常见的运维协议的数据流进行全程记录,再通过数据流重置的方式进行录像回放,达到运维审计的目的。

云堡垒机提供云计算安全管控的系统和组件,包含部门、用户、资源、策略、运维、审计等功能模块,集单点登录、统一资产管理、多终端访问协议、文件传输、会话协同等功能于一体。通过统一运维登录入口,基于协议正向代理技术和远程访问隔离技术,实现对服务器、云主机、数据库、应用系统等云上资源的集中管理和运维审计。

云堡垒机无需安装部署,可通过HTML5技术连接管理多个云服务器,企业用户只需使用主流浏览器或手机APP,即可随时随地实现高效运维。云堡垒机支持RDP/SSH/Telnet/VNC等多种协议,可访问所有Windows、Linux/Unix操作系统。企业用户可以通过云堡垒机管理多台云服务器,满足等保三级对用户身份鉴别、访问控制、安全审计等条款的要求。

云堡垒机的主要功能

1、运维协议全面性

云堡垒机支持多种运维访问协议,能够充分满足日常运维需要字符协议:SSHv1、SSHv2、TELNET。

- 图形协议:RDP、VNC。

- 文件传输协议:FTP、SFTP。

- 数据库访问:Oracle、SQL Server、DB2、Sybase、Informix、Teradata、MySQL、PostgreSQL。

2、审计效果精细化

- 支持字符协议和文件传输协议的协议审计,审计详细的操作语句和操作语句的执行结果。

- 支持RDP、VNC图形操作过程中键盘输入操作记录、鼠标点击行为记录和窗口标题审计。

- 数据库协议深度解析、数据库返回行数记录、Oracle数据库变量绑定解析。

- 支持通过应用发布实现数据库、字符协议、文件传输协议命令和录像的双重审计效果。

3、管控方式严格性

云堡垒机系统提供严格的管控方式以保证运维过程的规范性命令限制与复核:对于高危命令实现实时告警或阻断,对于特别重要的命令实现多人审核。

- 应用发布防跳转:防止通过应用发布服务器进行跳转登录未授权资源,进行http/https访问过程时运维人员仅允许访问授权地址,保证运维的规范性。

- 运维账号IP、MAC限制:通过绑定运维账号IP、MAC地址,避免用户在不安全的工作岗位进行重要的运维操作。

4、操作使用便捷性

云堡垒机系统提供多种功能以保证运维过程的自动和快捷性多种运维方式:浏览器调用运维工具访问、浏览器内嵌WEB控件访问、客户端(SSH、TELNET、RDP、VNC)直连菜单模式方式。

- C/S运维客户端:安全性高、通用性强、效率更高,避免了安装和调试Active和JAVA控件的繁琐工作。

- 资源批量登录:支持TELNET、SSH协议使用SecureCRT工具批量登录目标资源,避免进行多次连接的重复工作量。

- 命令批量执行:在资源批量登录的基础上,通过SecureCRT实现命令的多资源批量执行功能,减少同类型设备上重复的操作工作。

- 设备自动改密:支持对目标设备自动定期修改密码,特别是数据库协议(包括Oracle、SQL Server、DB2、Sybase、Informix、MySQL、PostgreSQL)。

云堡垒机优势

1、HTML5一站式管理

无需安装特定客户端,无需安装任何插件,任意终端的主流浏览器,包括移动端APP浏览器登录,用户随时随地打开即可进行运维。

系统HTML5管理界面简洁易用,集中管理用户、资源和权限,支持批量创建用户、批量导入资源、批量授权运维、批量登录资源等高效运维管理方式。

2、操作指令精准拦截

针对资源敏感操作进行二次复核,系统预置标准Linux字符命令库或自定义命令,对运维操作指令和脚本的精准拦截,并可通过异步“动态授权”,实现对敏感操作的动态管控,防止误操作或恶意操作的发生。

3、核心资源二次授权

借鉴银行金库授权机制,针对重要资源的运维权限设置多人授权,若需登录此类资源,需多位授权候选人进行“二次授权”,加强对核心资源数据的保护,提升数据安全防护能力和管理能力,保障核心资产数据的绝对安全。

4、应用发布扩展

针对数据库类、Web应用类、客户端程序类等不同应用资源,提供统一访问入口,并可提高对应用操作的图形化审计。

5、数据库运维审计

针对DB2、MySQL、SQL Server和Oracle等云数据库,支持统一资源运维管理,以及SSO单点登录工具一键登录数据库,提供对数据库操作的全程记录,实现对云数据库的操作指令进行解析,100%还原操作指令。

6、自动化运维

自动化运维是将系统运维管理中复杂的、重复的、数量基数大的操作,通过统一的策略、任务将复杂运维精准化和效率化,帮助运维人员从重复的体力劳动中解放出来,提高运维效率。

云堡垒机应用场景

1、内部人员操作的安全隐患

随着企业信息化进程不断深入,企业的业务系统变得日益复杂,由内部员工违规操作导致的安全问题变得日益突出起来。防火墙、防病毒、入侵检测系统等常规的安全产品可以解决一部分安全问题,但对于内部人员的违规操作却无能为力。云堡垒机在运维过程中,通过事前预防、事中控制和事后审计,有效减少内部人员操作的安全隐患。

2、第三方维护人员安全隐患

企业在发展的过程中,因为战略定位和人力等诸多原因,越来越多的会将非核心业务外包给设备商或者其他专业代维公司。如何有效地监控设备厂商和代维人员的操作行为,并进行严格的审计是企业面临的一个关键问题。严格的规章制度只能约束一部分人的行为,只有通过严格的权限控制和操作审计才能确保安全管理制度的有效执行。云堡垒机在运维过程中,通过事前预防、事中控制和事后审计,有效减少第三方维护人员安全隐患。

3、高权限账号滥用风险

因为种种历史遗留问题,并不是所有的信息系统都有严格的身份认证和权限划分,权限划分混乱,高权限账号(比如root账号)共用等问题一直困扰着网络管理人员,高权限账号往往掌握着数据库和业务系统的命脉,任何一个操作都可能导致数据的修改和泄露,最高权限的滥用,让运维安全变得更加脆弱,也让责任划分和威胁追踪变得更加困难。云堡垒机通过建立“自然人-资源-资源账号”关系,实现统一认证和授权。

4、违规行为无法控制的风险

网络管理员总是试图定义各种操作条例,来规范内部员工的网络访问行为,但是除了在造成恶性后果后追查责任人,没有更好的方式来限制员工的合规操作。事后追查时又没有有效证据,只能是亡羊补牢,损失已经造成。云堡垒机通过建立“自然人-操作-资源”关系,实现操作审计和控制。

云堡垒机相关概念

云堡垒机实例

一个云堡垒机实例对应一个独立运行的云堡垒机系统,用户登录云堡垒机控制台管理实例。只有创建了云堡垒机实例后,才能登录云堡垒机系统,实现安全运维管理与审计。

单点登录

单点登录(Single Sign On,SSO)是指在多个独立应用系统环境下,各个应用系统相互信任,在一个应用系统中将用户认证信息映射到其他系统中,多个系统共享用户认证数据。简言之,即用户通过登录一个应用系统,就可以访问其他所有相互信任的应用系统,实现用户单点多系统登录。

资产数

资产数是指云堡垒机管理的云服务器上运行的资源数,同一台云服务器上对应有多个需要运维的协议、应用等资源。

例如,目前有一台云服务器,在云堡垒机中添加这台云服务器的资源,分别添加了2个RDP、1个TELNET和1个MySQL协议的主机资源,以及1个Chrome浏览器的应用资源,则当前管理的资产数即为5,而不是1。

并发数

并发数是指云堡垒机上同一时刻连接的运维协议连接数。

例如,10个运维人员同时通过云堡垒机运维设备,假设平均每个人产生5条协议连接(例如通过SSH、RDP等协议进行远程连接),则并发数等于50。