0x00. 前言

关于腾讯云的安全产品,如今种类已经非常多了,这篇文章会从「云防火墙」开始进行介绍

0x01. 云防火墙

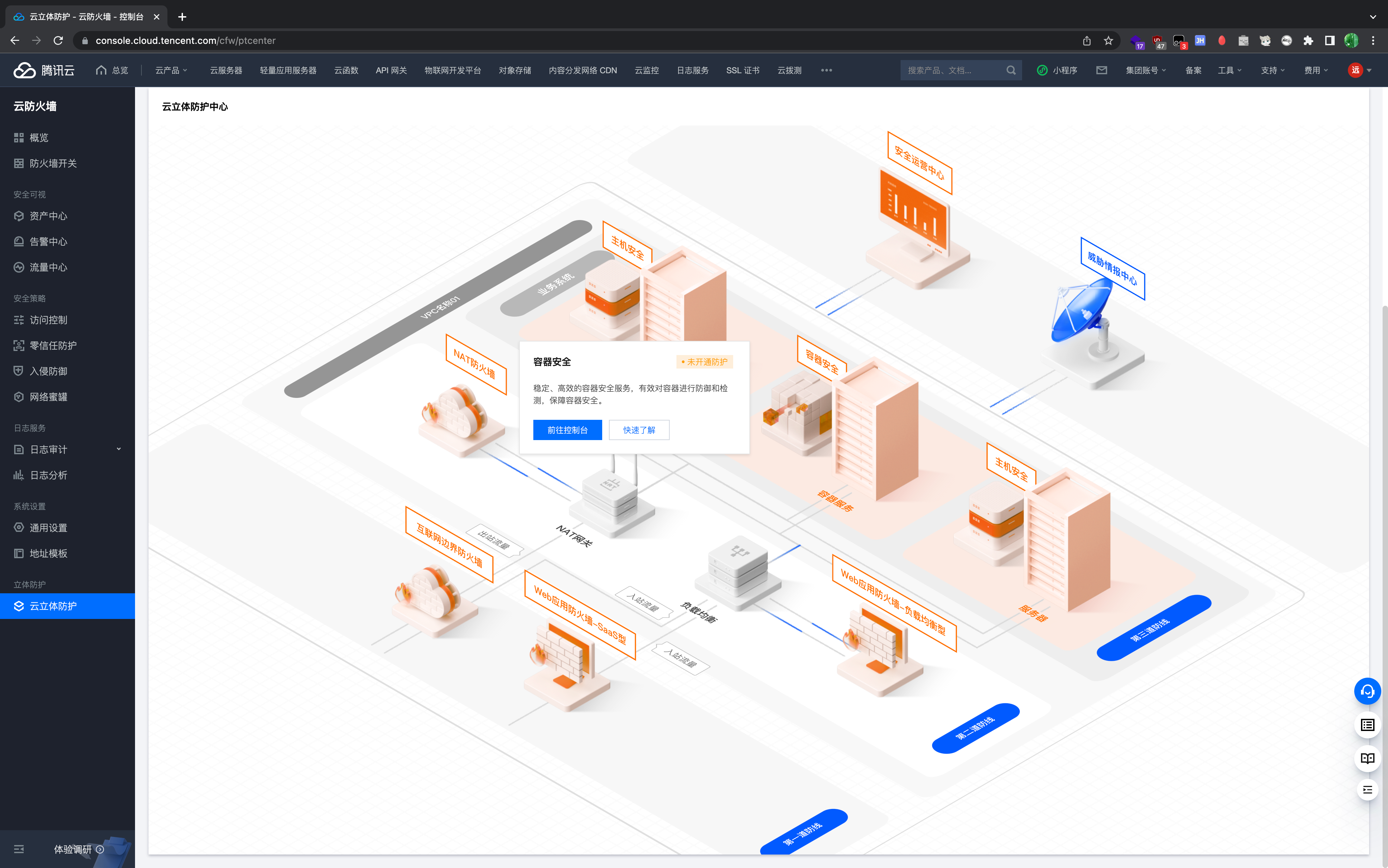

从「云防火墙」中的「云立体防护」中可以直观的看到有 3 道防线以及加固防线

- 第 1 道防线是「云防火墙」

- 第 2 道防线是「Web应用防火墙」

- 第 3 道防线是「主机安全」和「容器安全」

- 加固防线包含「DDoS防护」、「DDoS防护」、「安全运营中心」和「威胁情报平台」

接下来会介绍一下自己都曾经使用过了哪些服务,不过只包含了第 1 道和第 3 道

0x02. T-Sec Web 应用防火墙

是第 1 道防线之一,自己曾经也有试用过,对于「SaaS 型 WAF 域名接入」实际使用很简单

只需要把原来网站的 DNS 记录改成 WAF 的,这样请求就全都先到 WAF 上,最后由 WAF 转发访问源站

因此只要在 WAF 上配置了安全规则,就可以起到安全防护的作用

这里贴一下自己在今年初试用时留存的截图,当初修改了「maimai_DX 查分器」网站的 CNAME 指到 WAF 上来接入

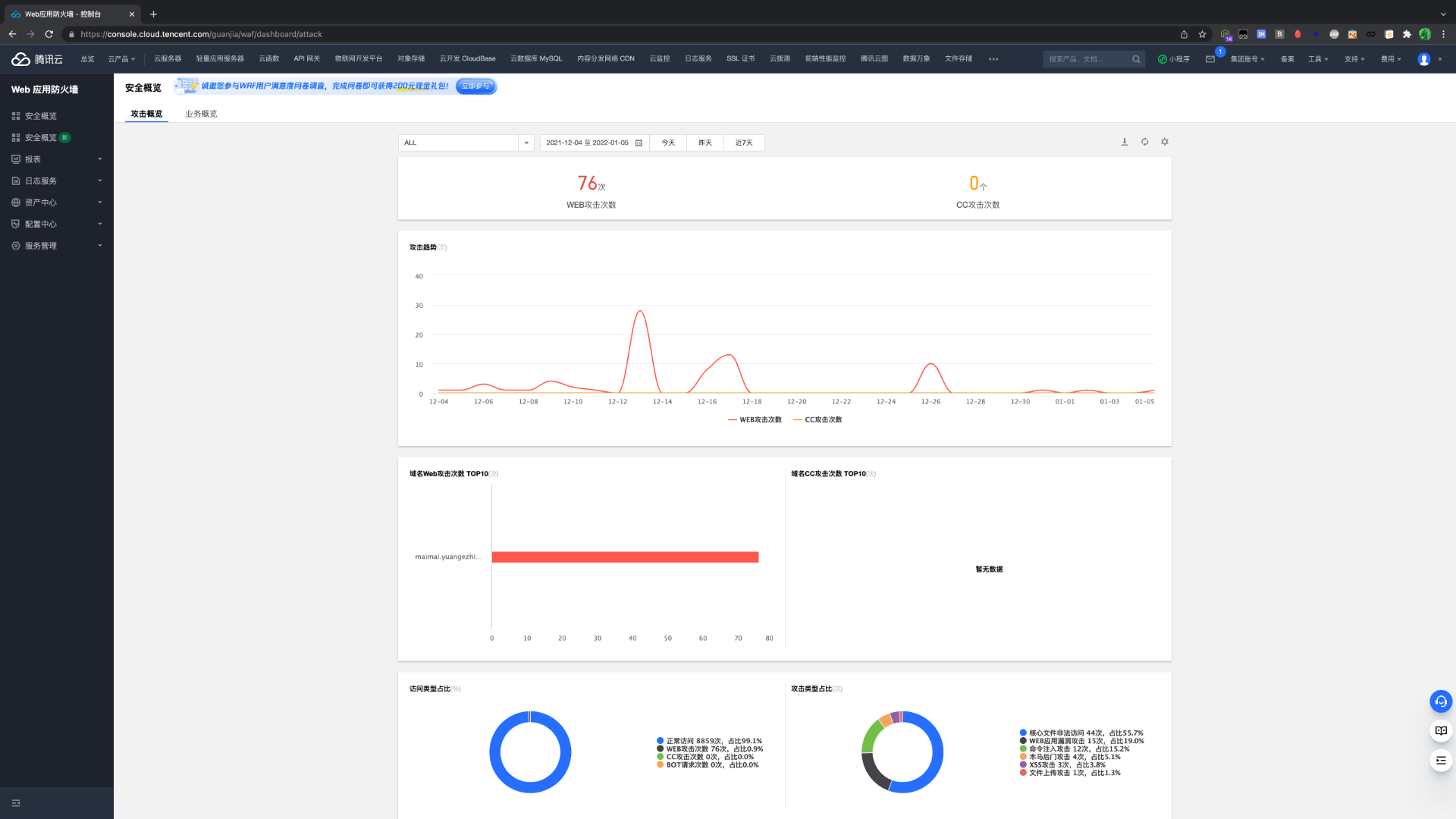

1. 攻击概览

可以查看攻击趋势,TOP 排名和类型占比

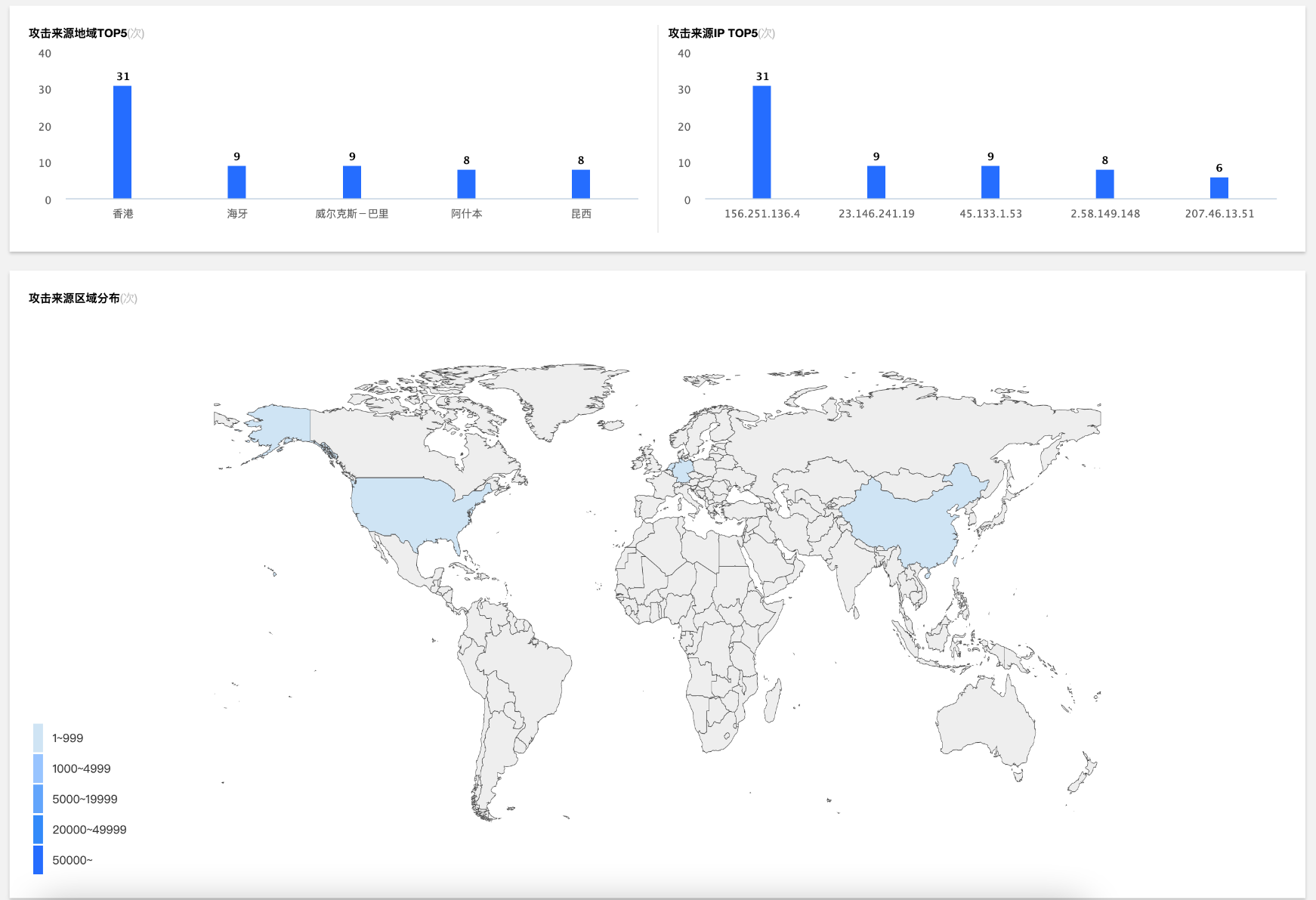

以及攻击来源地域、IP 的 TOP 排名和全球分布地图

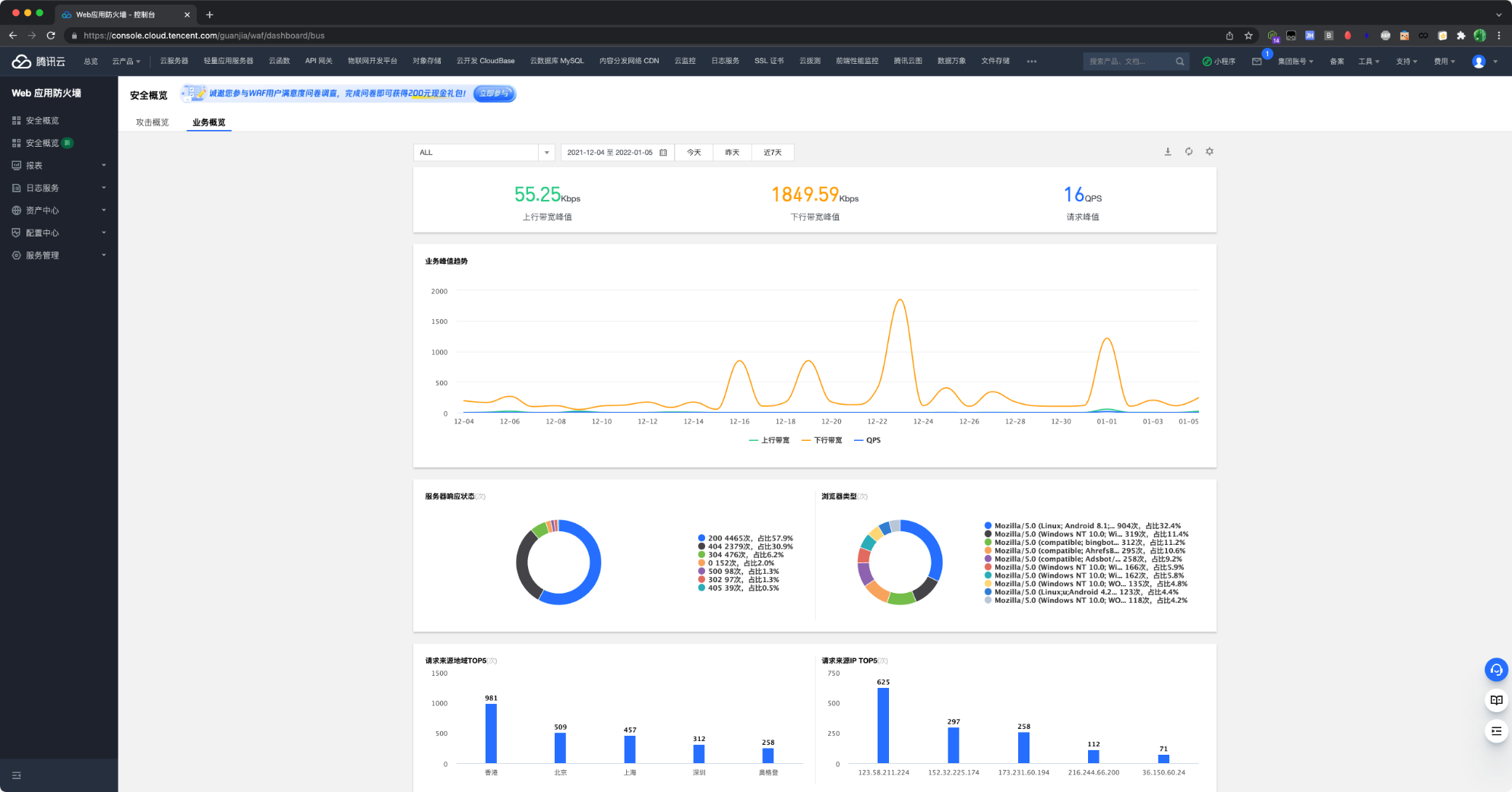

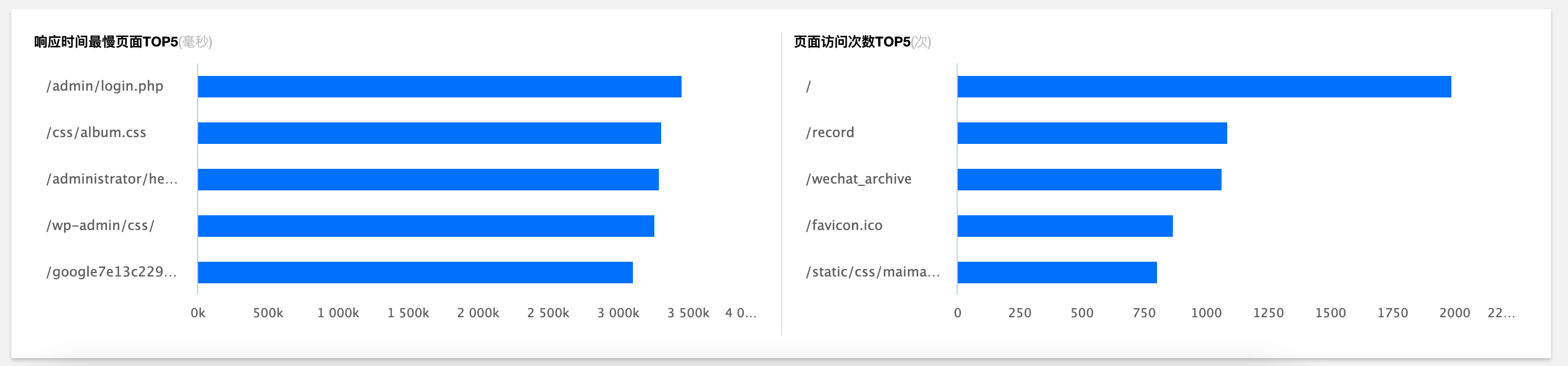

2. 业务概览

可以查看带宽和请求的趋势,服务器响应状态、浏览器类型和请求来源地域、IP 的 TOP 排名

以及响应时间最慢页面和页面访问次数的 TOP 排名

总之,不管是接入还是使用都是非常方便的

0x03. T-Sec 主机安全

位于第 3 道防线,实际使用其实就是在服务器上安装 Agent,也就是 YunJing,在新购云主机或轻量机时可手动勾选上

在轻量机的「主机安全」里就可以看到,如果提升没有安装可以点击「立即安装」

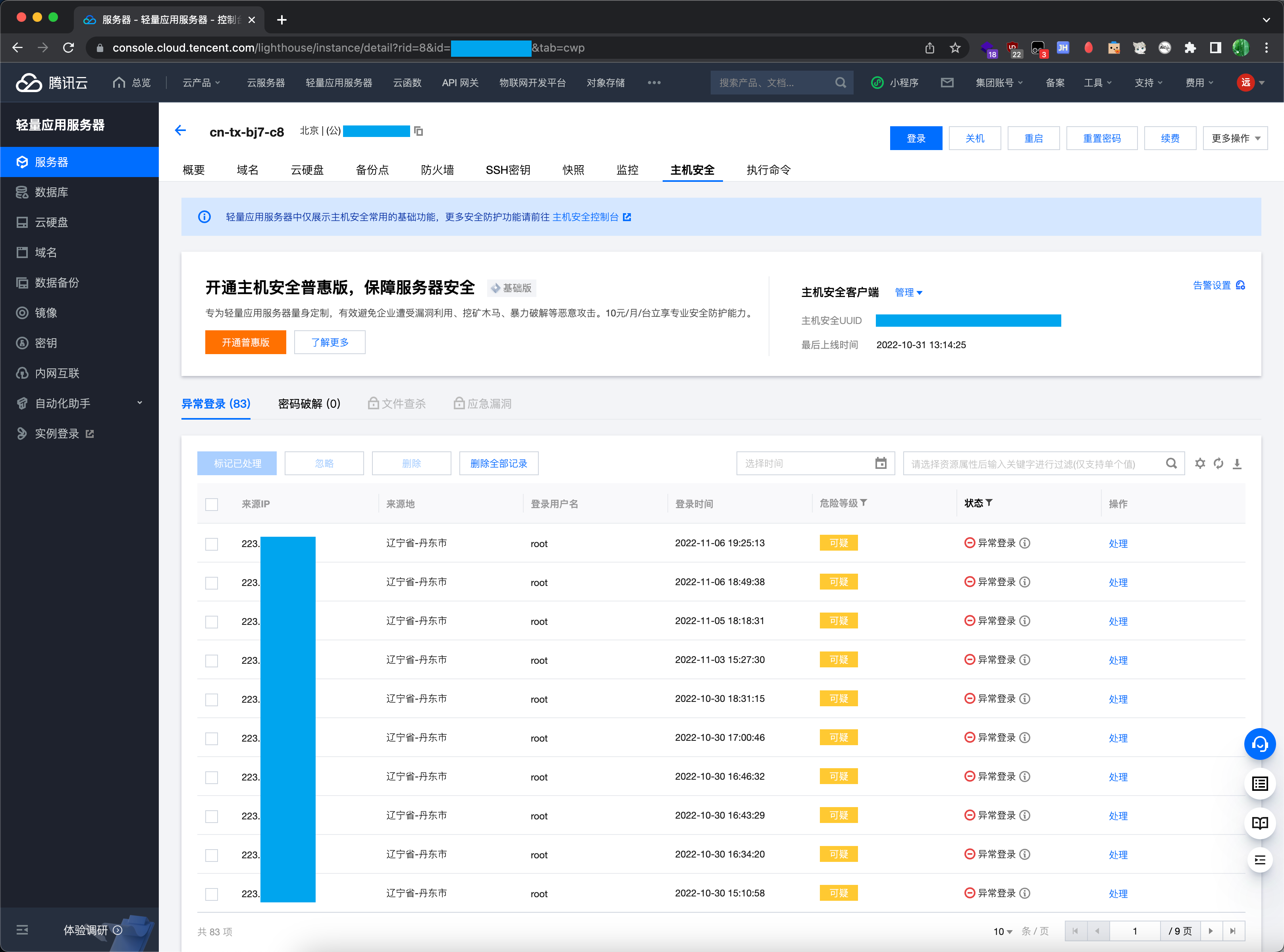

基础版可以查看「异常登录」和「密码破解」

比如不在常用地 IP 通过 SSH 登录到轻量机的话,就会触发告警

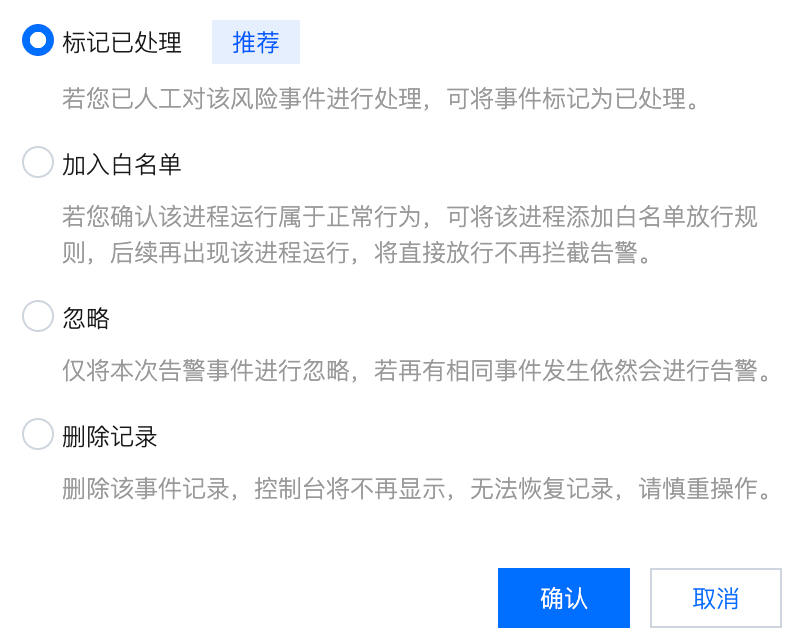

可以针对每条告警做处理,因为这些都是自己现在所在地的 IP,所以就可以把此地域加白或者标记已处理

0x04. 容器安全服务 TCSS

和「T-Sec 主机安全」同位于第 3 道防线,在TechoDay 中也有提到过

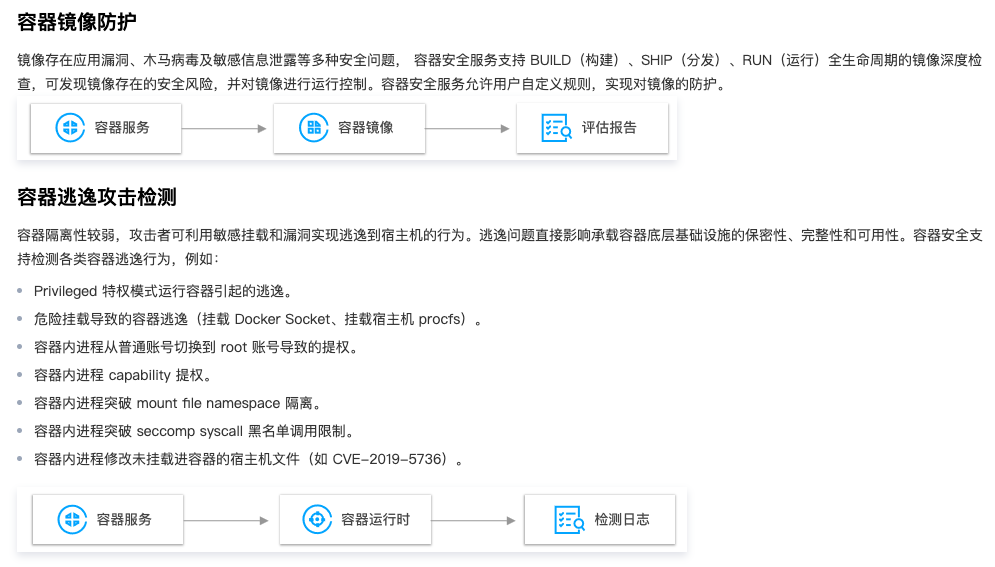

1. 容器镜像防护

是指容器从构建、分发、运行全生命周期内对镜像的检查,可以静态扫描出镜像中的安全风险

2. 容器逃逸攻击检测

即运行时检测,实现动态防御

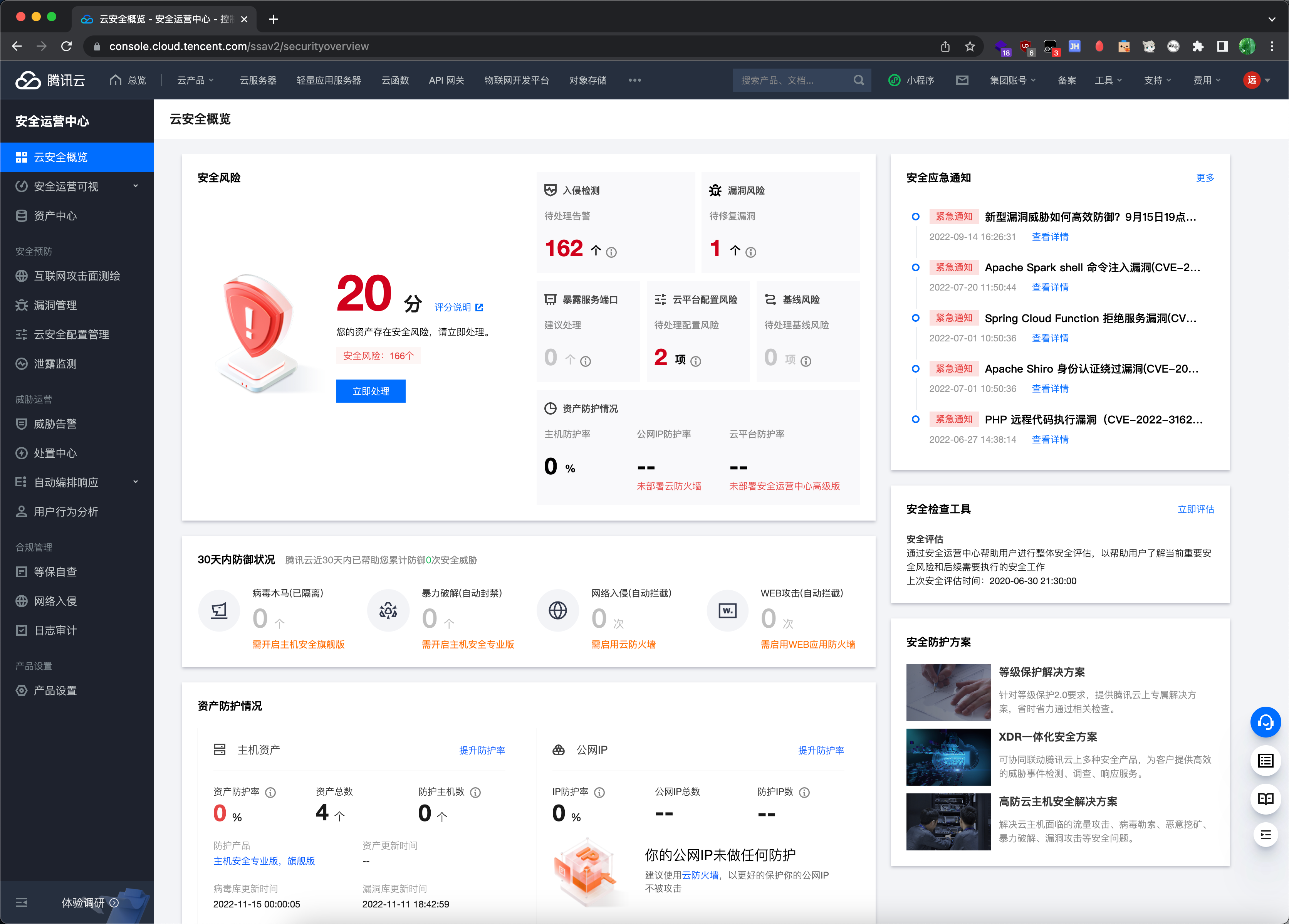

0x05. 安全运营中心

是加固防线,也就是标题中的 +1

首页的「云安全概览」中提供了打分以及各种指标的大屏,主要还是偏向运维

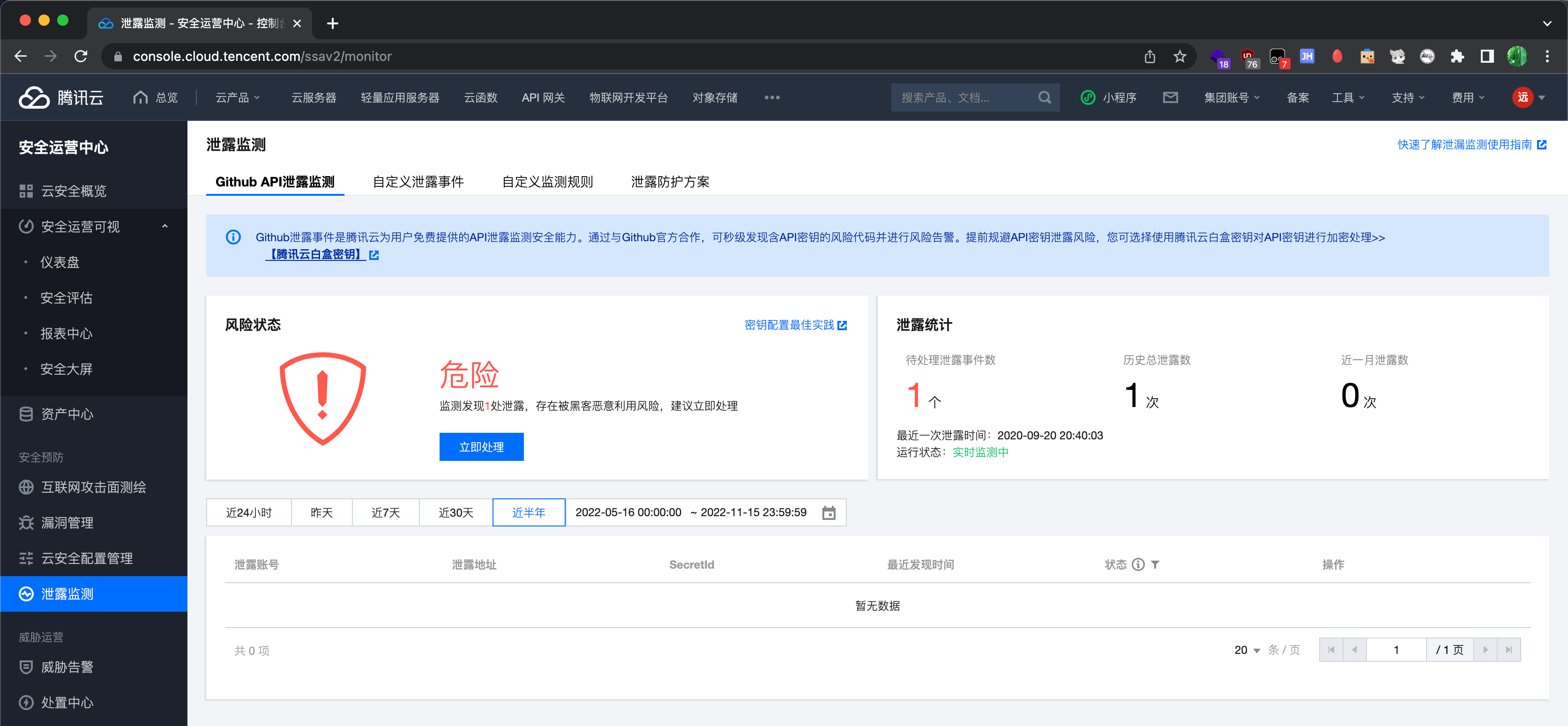

里面的「泄露监测」功能非常实用

通过与Github官方合作,可秒级发现含API密钥的风险代码并进行风险告警

自己在两年前也真正收到过一次告警,是真的 git 操作失误将含有 AK/SK 的文件提交到了公开的 gh 仓库中,告警速度非常快

0x06. 后记

综上所述,腾讯云的安全产品分工明确,是比较完善的。如果是企业用户购买接入应该非常方便,无需多虑

自己是个人账户并且之前有试用过,部分功能使用受限因此无法一一演示,也希望未来能下放更多的实用功能供个人用户使用