一年一度的BlackHat大会于北京时间8月7日凌晨在美国内华达州拉斯维加斯召开。安恒信息总裁范渊率领安全技术达人们亲临现场,与来自世界各国的网络安全专家进行深入的探讨和交流。

未来几天,小安会陆续整理我们在BlackHat大会上的见面,以飨读者。

移动安全是今年BlackHat大会一个重要议题,有关移动安全方面的议题很多,今日大会第一天,HTTPS再爆风险,安卓系统欺骗认证严重性史无前例。下面挑选几个比较具有代表性的议题供大家参考。

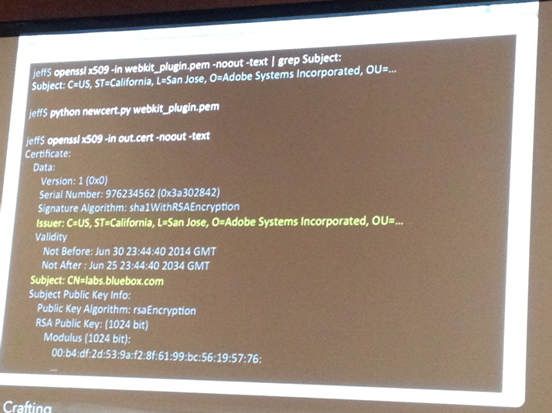

AndroidFakeID 漏洞

之前网上已经公布了FakeID的漏洞,但没有公布具体的细节。而这次漏洞的发现者Jeff为我们讲解了攻击的原理。利用证书链认证的安全问题,绕过了证书的校验,并能覆盖掉之前安全的应用。Jeff在现场为大家做了演示: poc没有申请任何权限,最后获得了一个远程控制的shell, 完全控制了android操作系统。

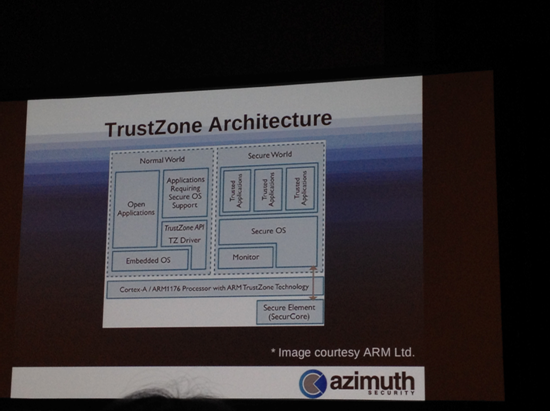

TrustZone的安全问题

ARM TrustZone 技术是系统范围的安全方法,针对高性能计算平台上的大量应用,包括安全支付、数字版权管理 (DRM)、企业服务和基于 Web 的服务。 TrustZone 技术与 Cortex™-A 处理器紧密集成,并通过 AMBA® AXI 总线和特定的TrustZone 系统 IP 块在系统中进行扩展。此系统方法意味着可以保护安全内存、加密块、键盘和屏幕等外设,从而可确保它们免遭软件攻击。而手机大量使用arm芯片,都会存在这样的问题。演讲者利用一个整型溢出漏洞成功的修改了特定内存的数据,成功攻击了TrustZone, 并解锁了android 的bootloader。

移动设备管理软件可以访问广泛的数据,而这可能会因为MDM产品中的漏洞而遭到泄漏。NTT COM Security公司研究人员Stephen Breen展示了如何执行这种攻击,并且列出了允许这种漏洞利用的漏洞。他表示,有些漏洞在一些商业MDM产品中非常常见。

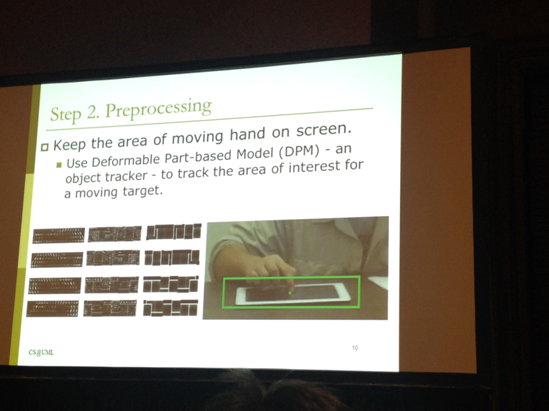

此外,Google glass作为新兴的产品,很受关注,其中一个议题《my google glass see your password》讲述了应用程序可以诱使视频用户输入密码到触摸屏,并对其分析以窃取密码,其原理并不复杂,但思路很有趣,利用googleglass的拍照摄像功能获取按键的视频,然后通过视频处理的方式获得对应的按键从而获得ipad等设备的解锁密码。并且据说在2m内的成功率100%,3m内的成功率也有80%-90%。

云计算是当下最热门IT技术之一,关于云计算的安全这两年也是业内非常重视的热点之一。在今年的Blackhat第一天的会议上就有两个关于云计算安全的议题。

第一个议题是来自w3af的Andres Riancho给大家带来了《PIVOTING IN AMAZON CLOUDS》主题演讲,针对目前越来越多的应用程序被部署到Amazon云上,那Amazon云基础平台是否安全?传统的安全测试手段是否适用云计算平台测试?Andres Riancho给大家的答案是否定的。Andres Riancho在现场给大家演示和详细讲解了用于对Amazon云环境进行安全测试的工具——nimbostratus。这个工具从测试AWS配置入手,发现多个Amazon安全问题。目前国内的云计算服务商也越来越多,这些云服务提供商的云环境是否足够安全,今天的议题可能会给国内安全人员更多的思考和实践。

第二个关于云计算安全的议题是Rob Ragan和Oscar Salazar带给大家的《CLOUDBOTS: HARVESTING CRYPTO COINS LIKE A BOTNET FARMER》主题演讲,当计算机犯罪分子开始使用众多的云服务进行恶意活动的时候,会给我们的社会带来什么危害。这个主题就是探讨利用免费试用云服务的计算能力,存储和预制黑客攻击环境。为了注册免费试用账户伪造大量电子邮件地址,然后通过这些邮箱注册免费试用云服务,继而通过云环境构建僵尸网络,这将对传统防范僵尸网络的技术带来严峻的挑战。并且通过免费试用云服务组建僵尸网络,只是一种方式,还有其它很多攻击手段可以利用。