介绍:此工具主要用于GitHub敏感信息泄露的监控,可实现邮件实时告警,非常强大

所需环境:

- Python2、3皆可,笔者用的是Python3

- gsil项目:https://github.com/FeeiCN/GSIL

- 开启

POP3/SMTP服务的邮箱 - 一个github账号token,获取地址:https://github.com/settings/tokens

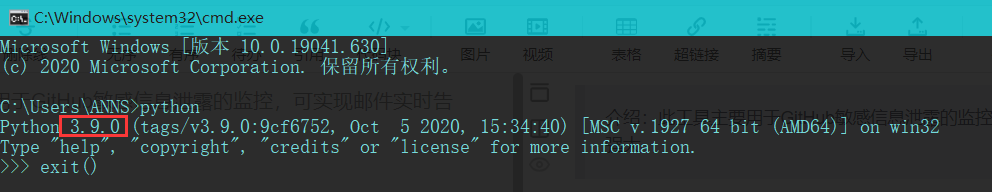

1、首先确定环境,没有环境变量的添加一下,别说你不会

在这里插入图片描述

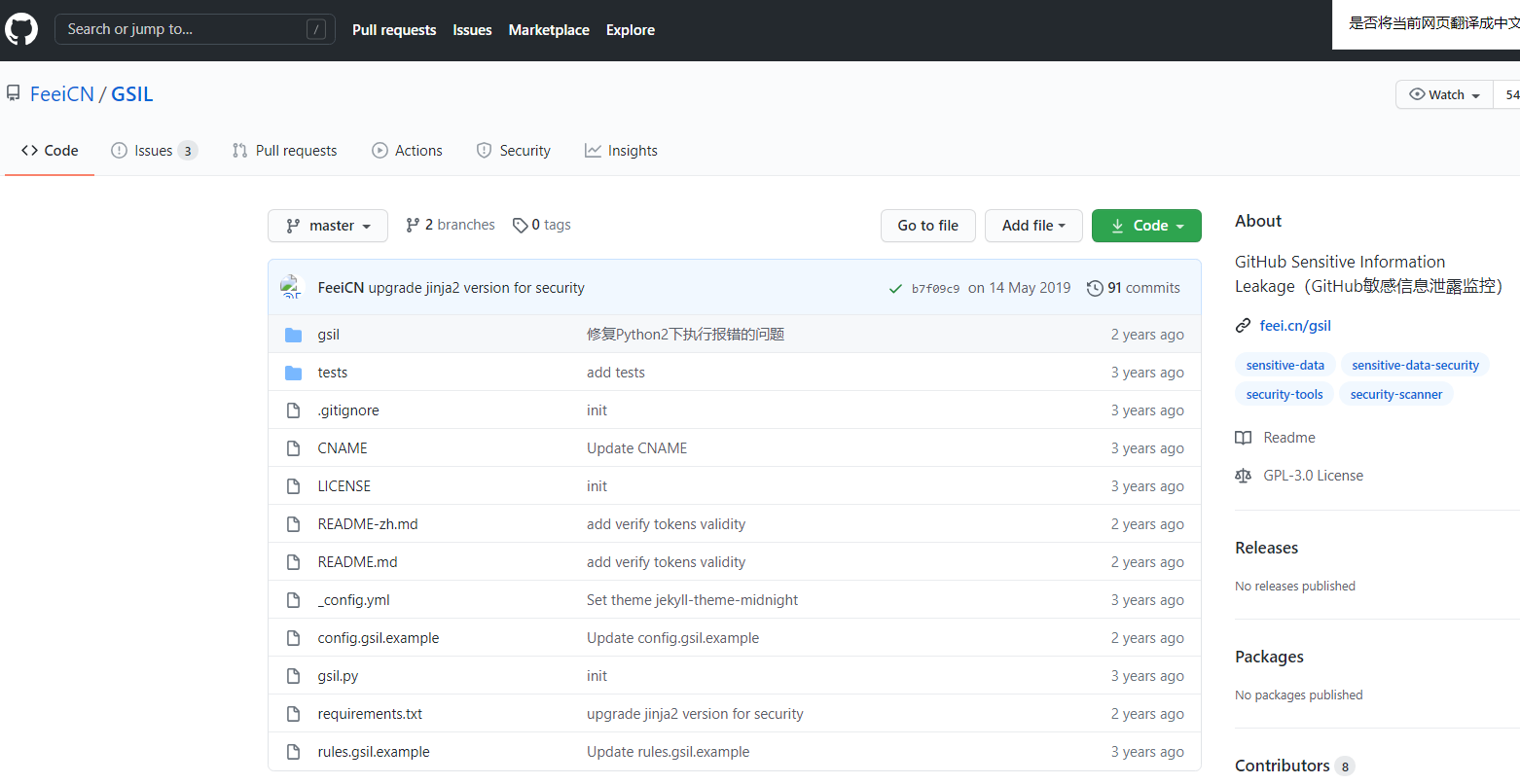

2、然后将项目下载到本地目录

image.png

3、确认邮箱开启了这两项服务,默认是关闭的

image.png

安装部署

项目安装

建议在安装之前把pip升级到最新版,不然有可能报错,命令如下:

代码语言:txt

复制

python3 -m pip install --upgrade pip然后进入想要安装的目录,依次输入:

代码语言:txt

复制

git clone https://github.com/FeeiCN/gsil.git代码语言:txt

复制

cd gsil代码语言:txt

复制

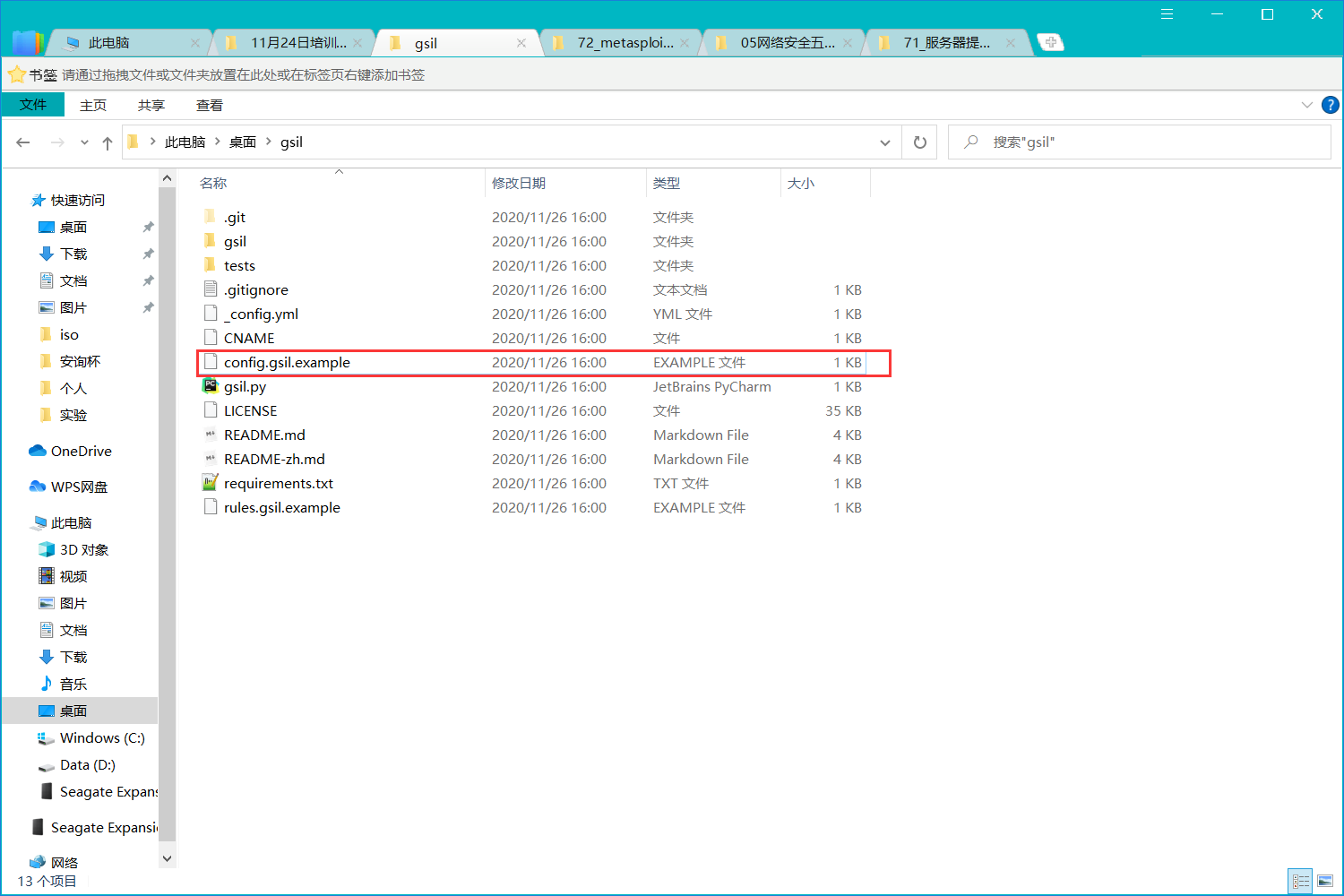

pip3 install -r requirements.txt这就安装完了,下一步进入gsil目录找到config.gsil.example文件

image.png

内容如下:

代码语言:txt

复制

[mail] host : smtp.exmail.qq.com //这个最后要改成smtp.qq.com port : 25 //这个端口smtp服务一般是465 mails : your_mail //这是你的邮箱地址Ps:多个邮箱用,隔开 from : GSIL password : your_password //这是生成的授权码 to : feei@feei.cn //这是接受邮件的邮箱地址 cc : feei@feei.cn //这是抄送邮件的邮箱地址

[github]

clone : false //扫描到的漏洞仓库是否立刻Clone到本地

tokens : your_github_token //这是你github的token

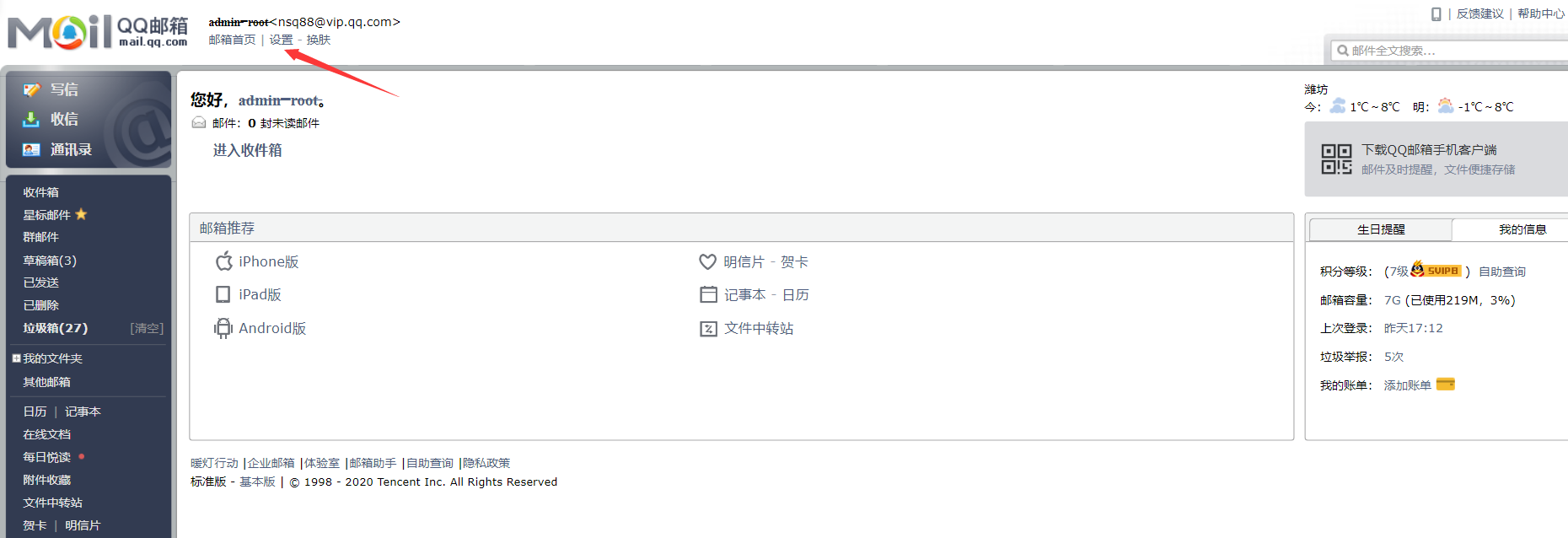

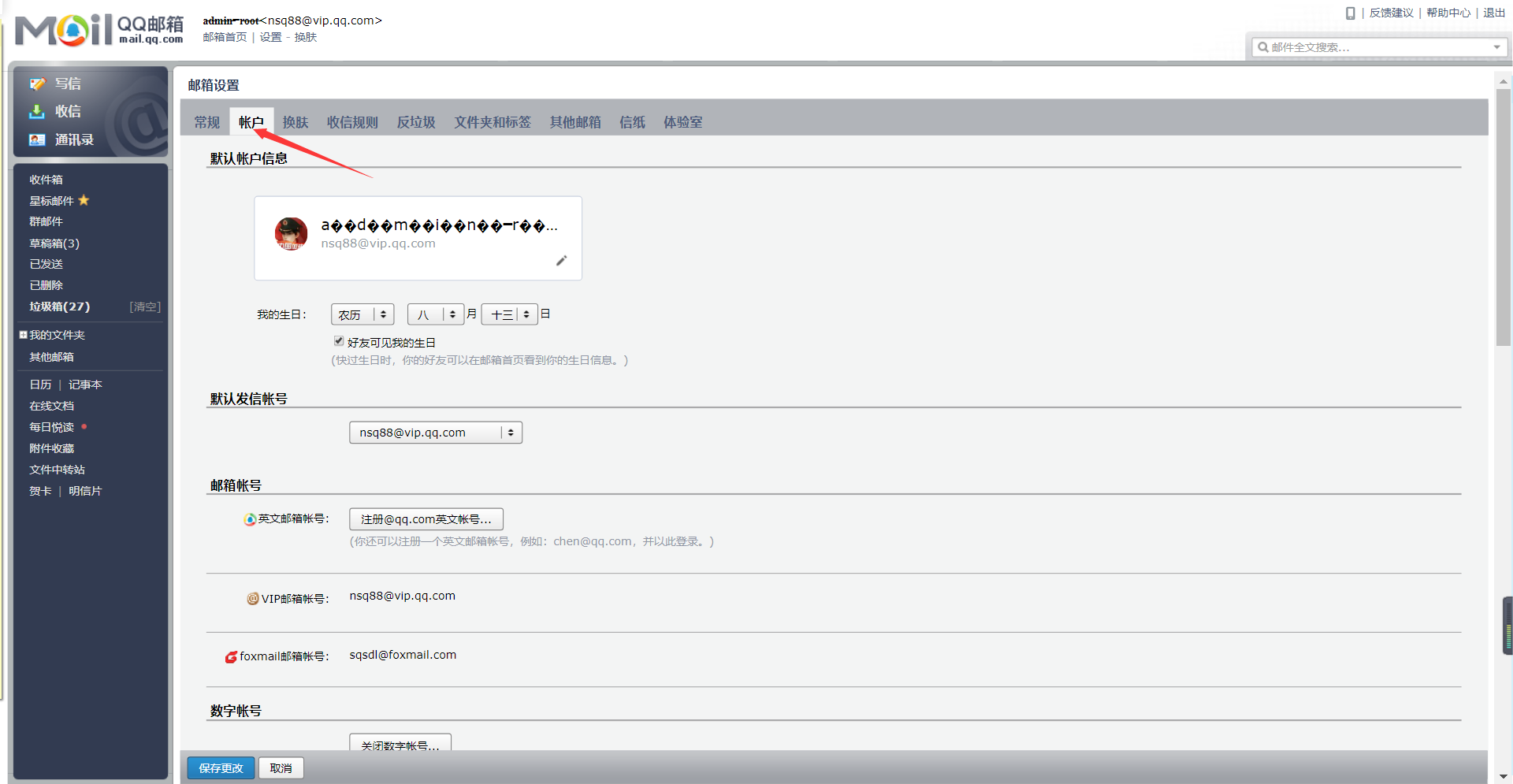

邮箱服务配置

这里以QQ邮箱为例,找到设置

image.png

点击账户下拉

image.png

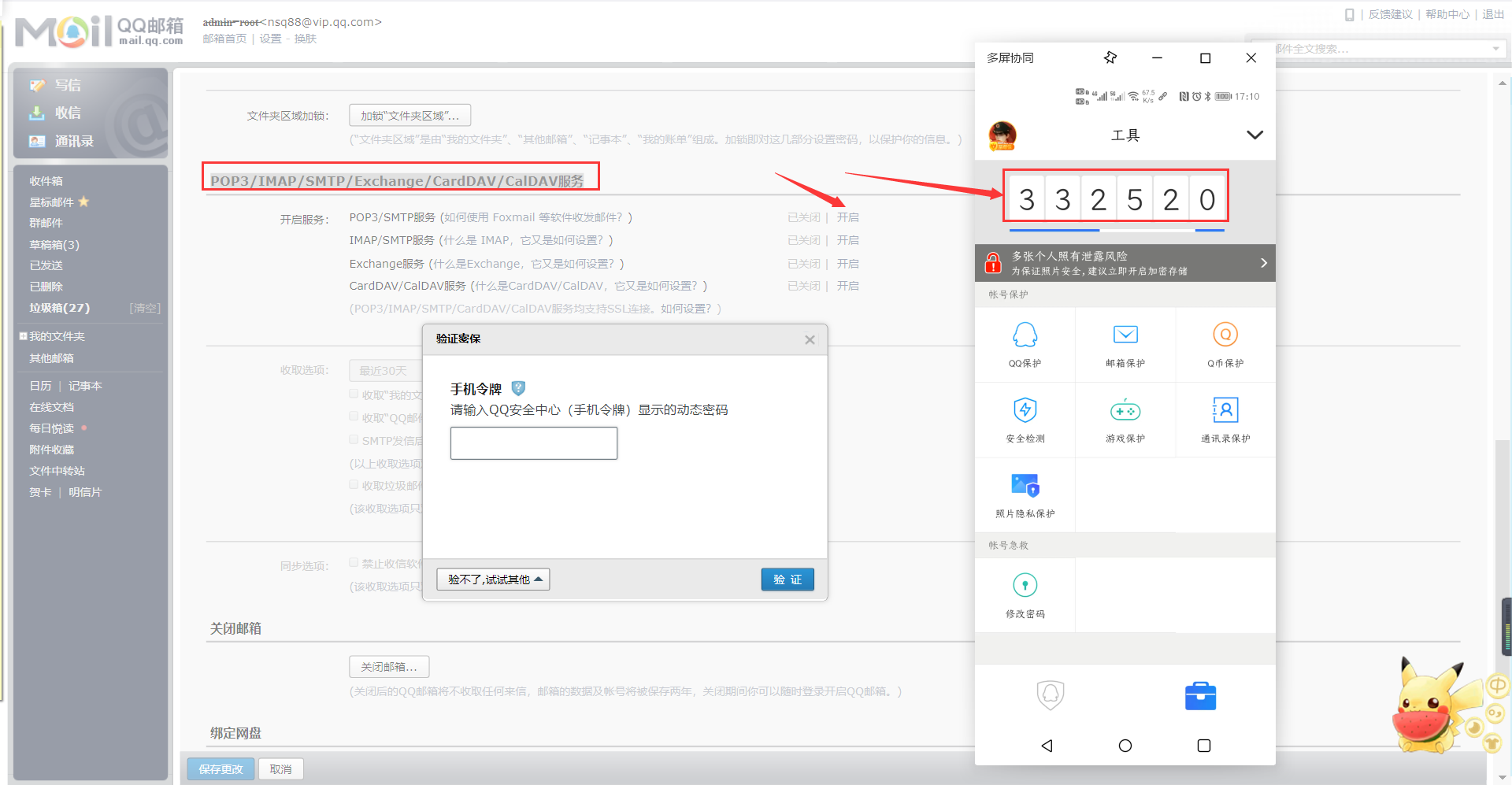

找到POP3/IMAP/SMTP/Exchange/CardDAV/CalDAV服务一栏,点击开启,绑定QQ安全中心的用户需要输入app中的令牌

image.png

验证成功授权码就拿到啦

image.png

github获取token

进入页面点击生成新令牌

image.png

然后会验证密码

image.png

勾选public_repo

image.png

然后生成就完活了

image.png

最后将配置文件改成这样就行了

代码语言:txt

复制

[mail]

host : smtp.qq.com

port : 465

mails : nsq88@vip.qq.com

from : GSIL

password : jvydbjshjvhvjdsc

to : nsq88@vip.qq.com

cc : nsq88@vip.qq.com

[github]

clone : false

tokens : 1ef5d5f0bajdshvcb455dmcbmdbh29046d5b

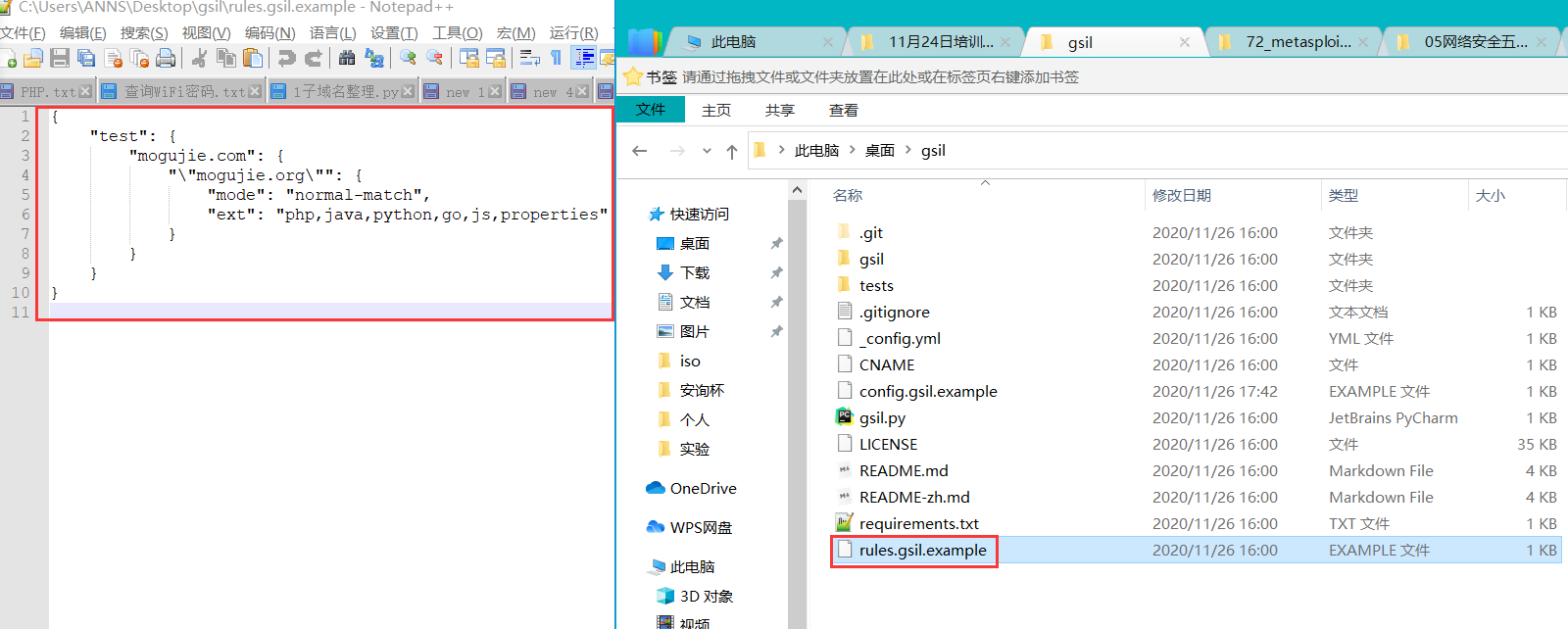

配置搜索规则

如图找到rules.gsil.example文件,修改你想搜索的内容

image.png

解释如下:

代码语言:txt

复制

{

# 一级分类,一般使用公司名,用作开启扫描的第一个参数(python gsil.py test)

"test": {

# 二级分类,一般使用产品线

"mogujie": {

# 公司内部域名

""mogujie.org"": {

# mode/ext默认可不填

"mode": "normal-match",

"ext": "php,java,python,go,js,properties"

},

# 公司代码特征

"copyright meili inc": {},

# 内部主机域名

"yewu1.db.mogujie.host": {},

# 外部邮箱

"mail.mogujie.com": {}

},

"meilishuo": {

"meilishuo.org": {},

"meilishuo.io": {}

}

}

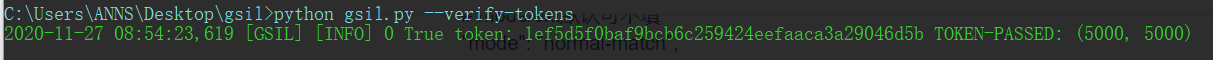

}都配置好以后你可以先检查一下token的有效性,这样部署就完成了

代码语言:txt

复制

python gsil.py --verify-tokens

image.png

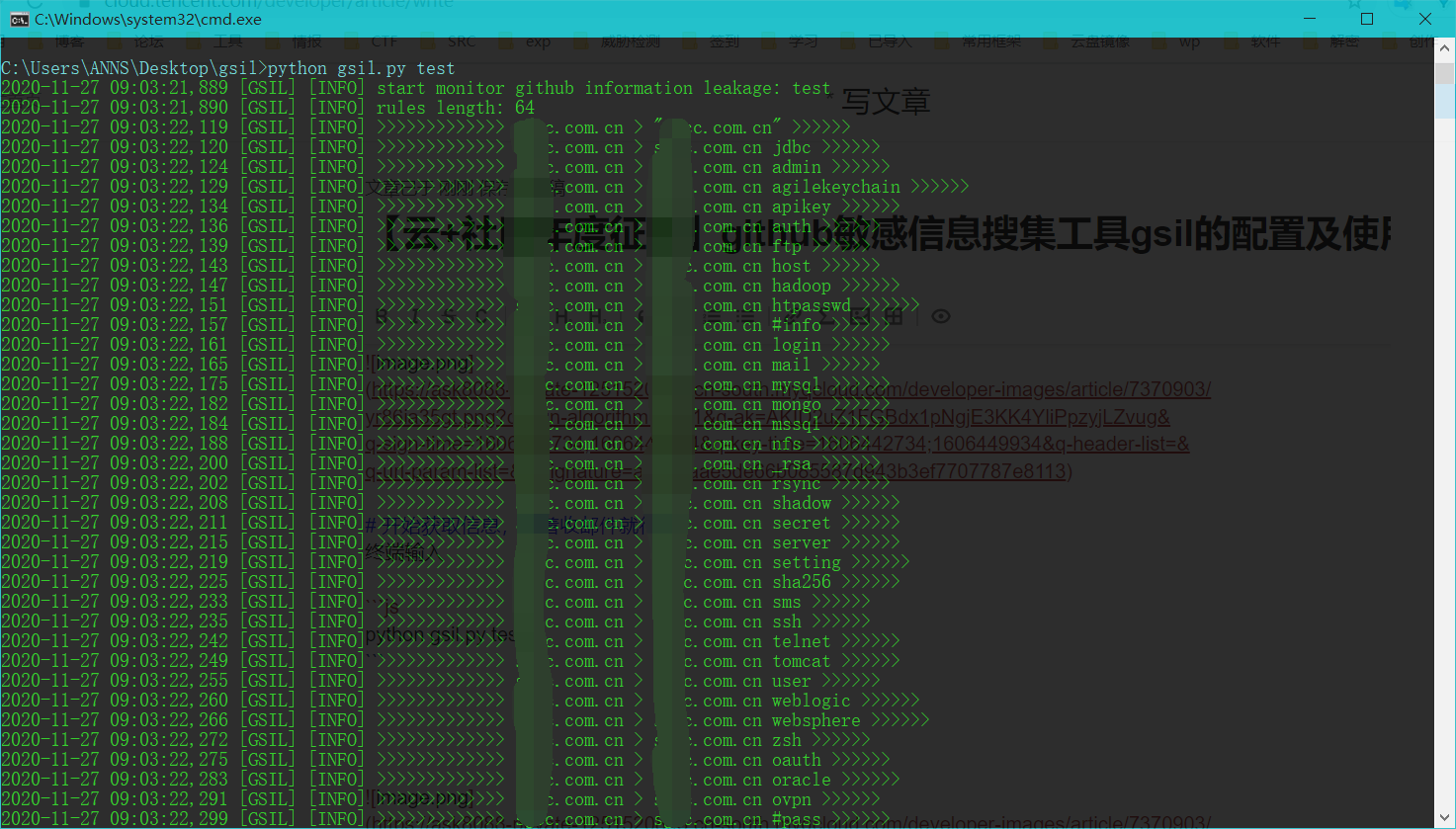

开始获取信息,等着收邮件就行了

终端输入

代码语言:txt

复制

python gsil.py test这是我配置的规则,有点多

image.png

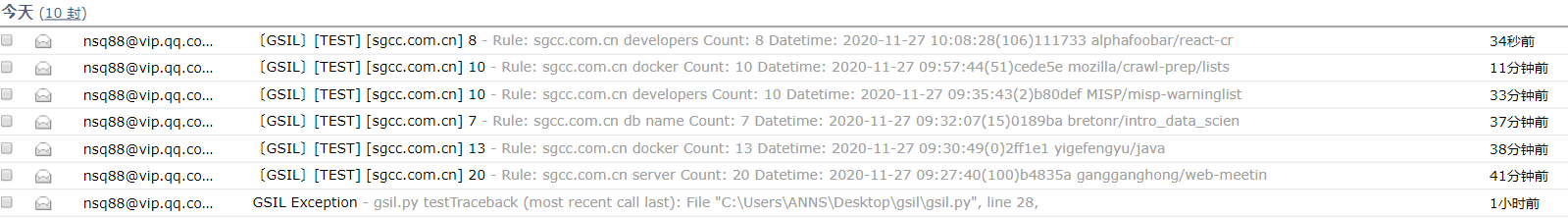

结果展示

image.png

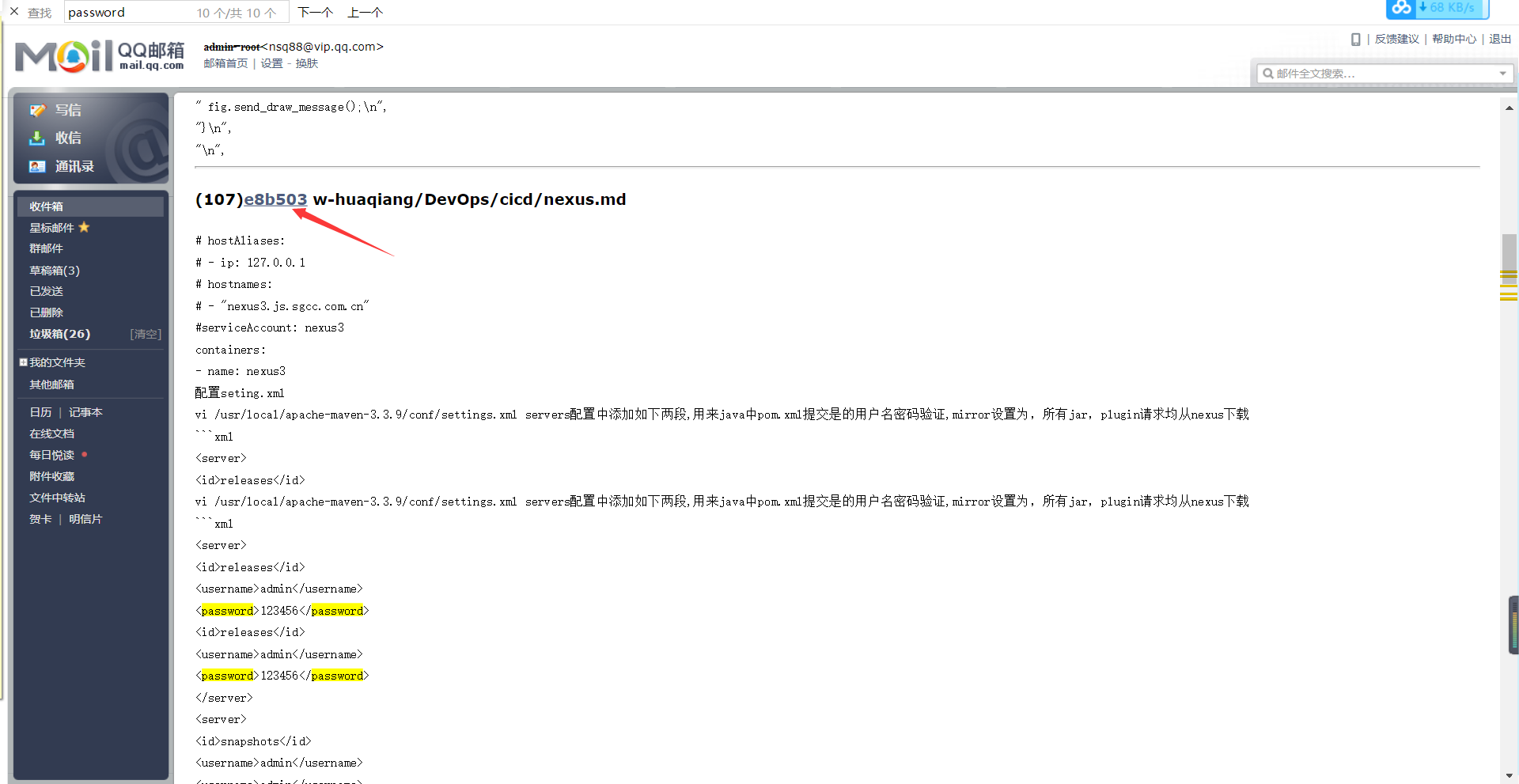

这里有一个泄露用户名及密码的

image.png

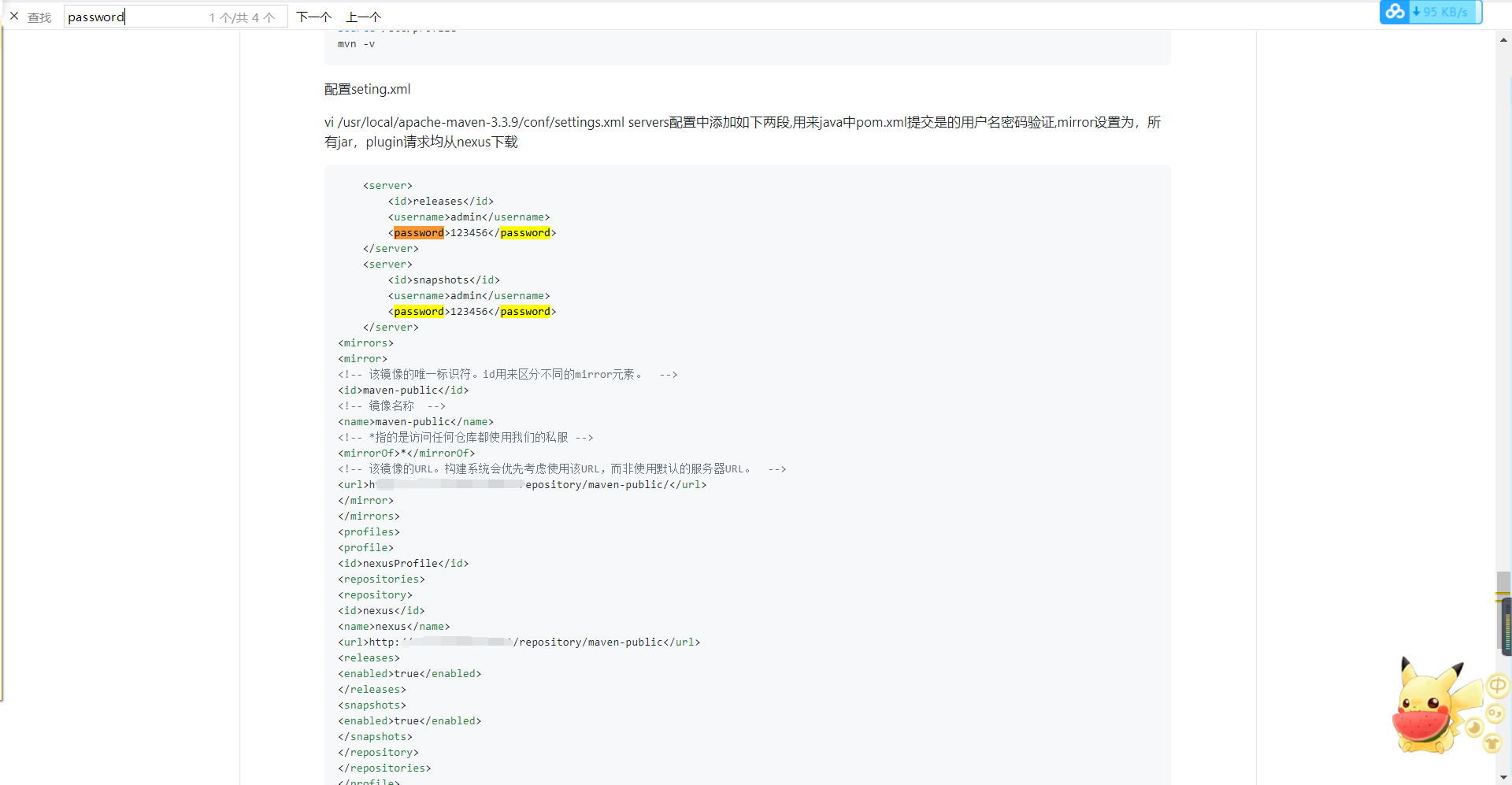

点击e8b503就可以直接定位到文件位置

image.png

这个工具有个弊端就是不能实时监测,爬完全网数据之后他就停了,后续我会找个能实时监测并且可视化的工具供大家学习,over

喜欢的话点点关注,谢谢

image.png