介绍:这是个可视化的监测工具,它不仅可以监控

github,还可以监控gitlab

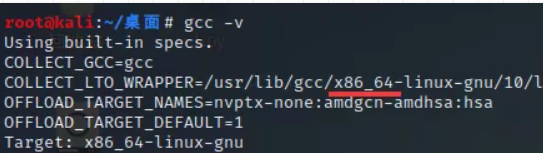

所需环境:

- go

- 64位gcc

- Linux

- 一个github账号token,获取地址:https://github.com/settings/tokens

不建议使用window部署,别问为什么,问就是“错错错,是我的错”

cuo.jpg

安装go

代码语言:txt

复制

apt-get install golangLinux中一般自带gcc,没有的话跟上面一样安装就行了

项目安装

gshark安装可以执行命令,也可以直接到github下载

代码语言:txt

复制

git clone https://github.com/madneal/gshark然后执行

代码语言:txt

复制

go get ./...如果报错没有执行成功可以试试这个更换国内源

代码语言:txt

复制

go env -w GOPROXY=https://goproxy.cn完成后执行

代码语言:txt

复制

go build main.go然后改文件名

代码语言:txt

复制

mv app-template.ini app.ini 运行服务

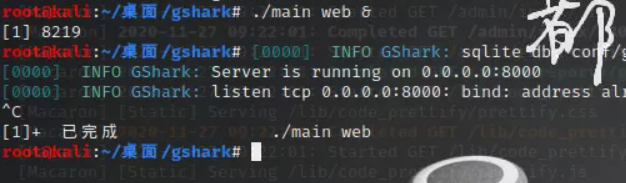

main文件生成完开启后台web服务

代码语言:txt

复制

./main web &

浏览器中输入

代码语言:txt

复制

http://127.0.0.1:8000/admin/login账号密码都是gshark

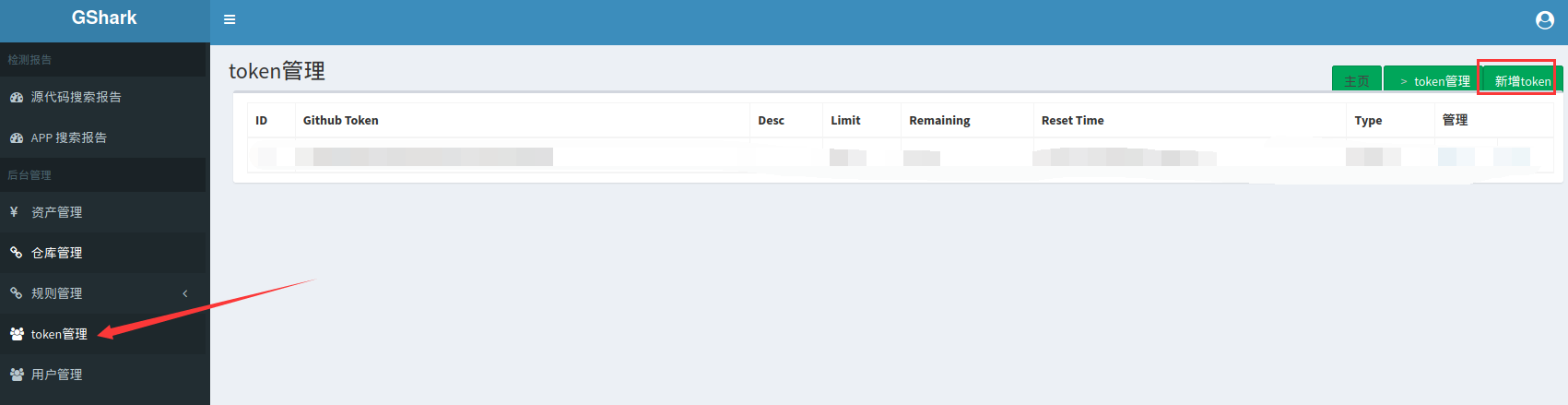

进去之后先添加github的token

image.png

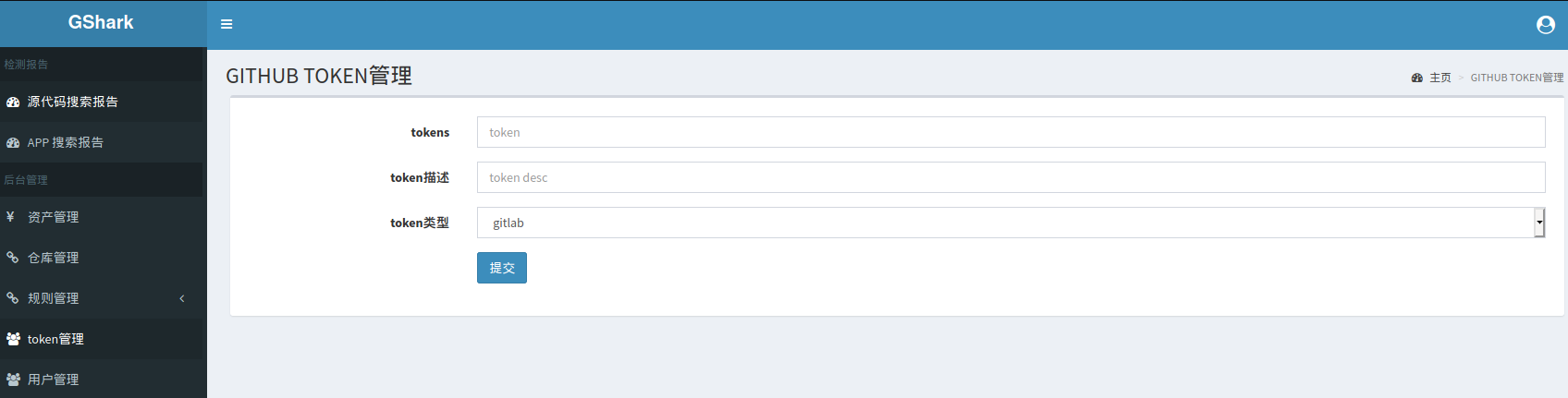

描述可以不写

image.png

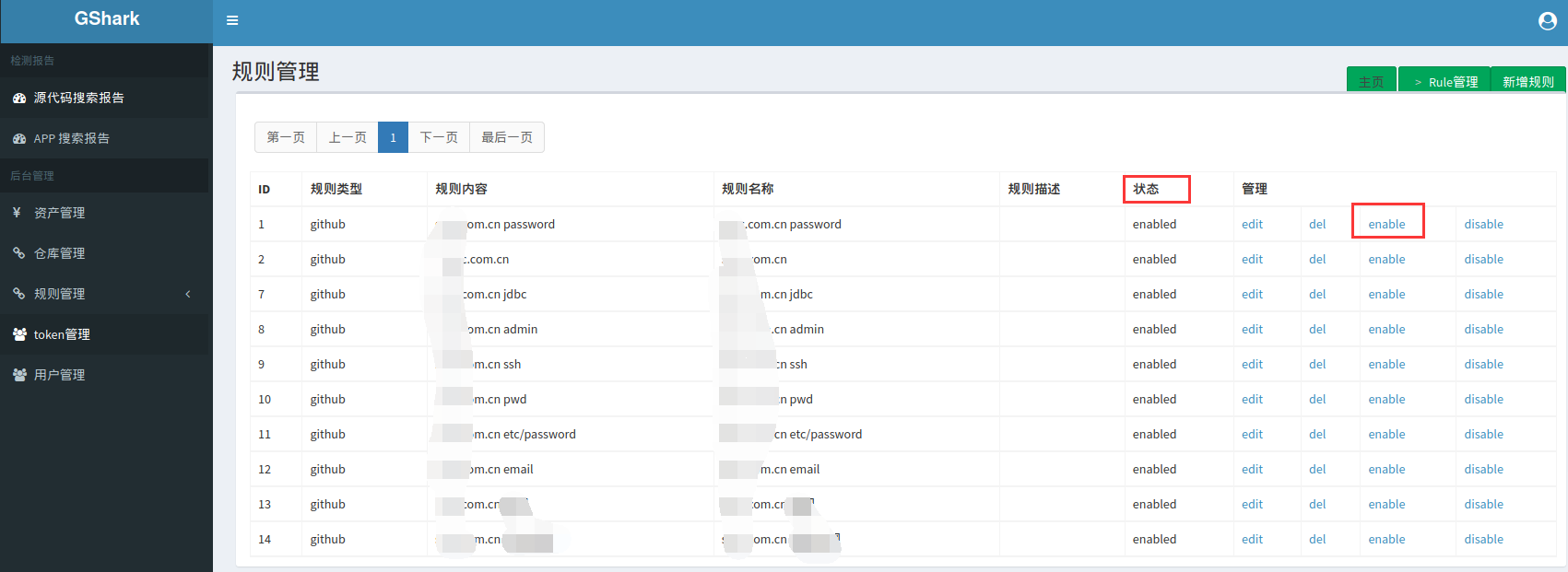

规则配置

改一下规则,想扫那个子域名或者关键字填上就行

规则配置好后点击enable启用规则,想停用就点右边那个

image.png

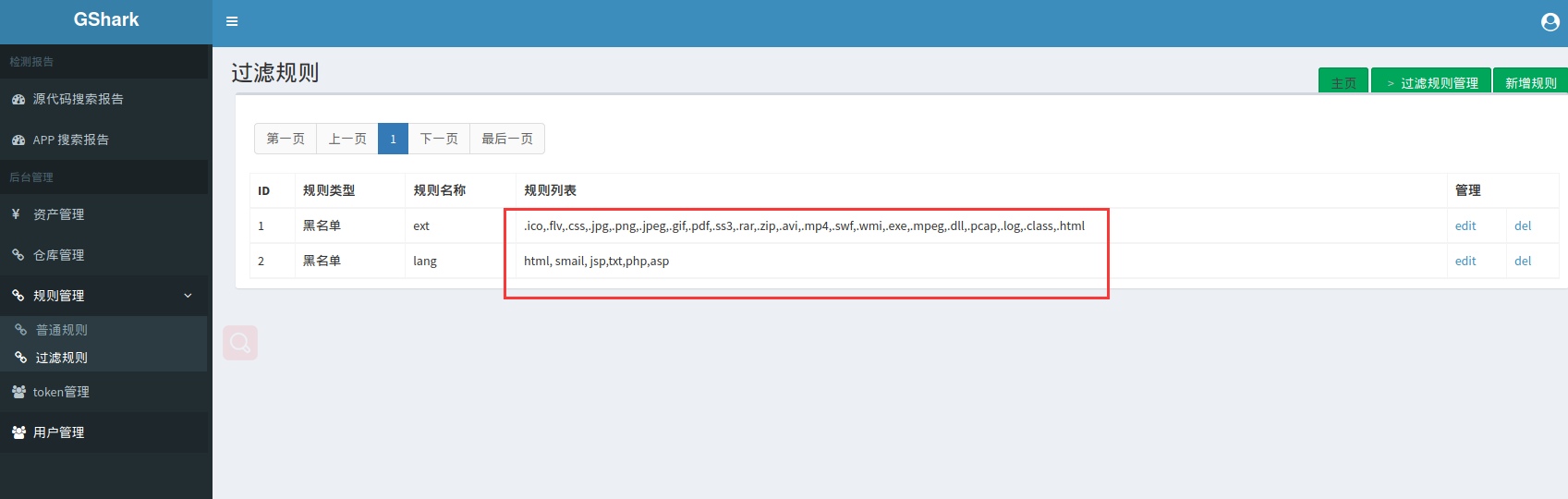

过滤规则可以自己添加

image.png

然后回到终端输入下面命令开始监测

代码语言:txt

复制

./main scan

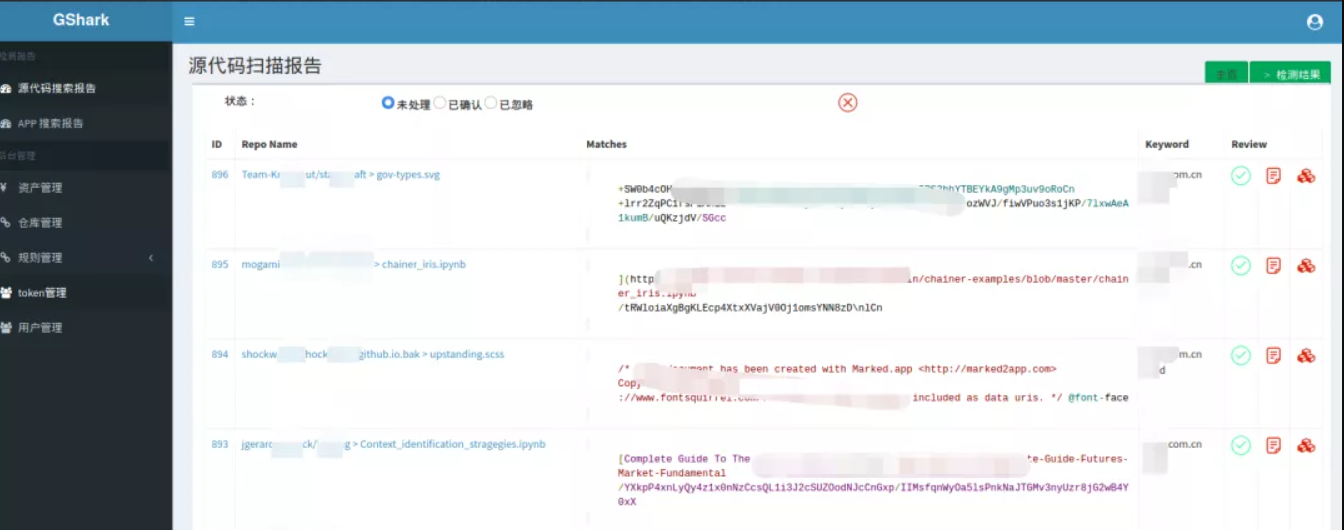

结果展示

过一段时间源代码扫描报告中就会有一堆结果

直接点击上面的链接会跳到那个文件,这时你就可以愉快的寻找敏感信息啦,哦耶

喜欢的话点点关注,谢谢