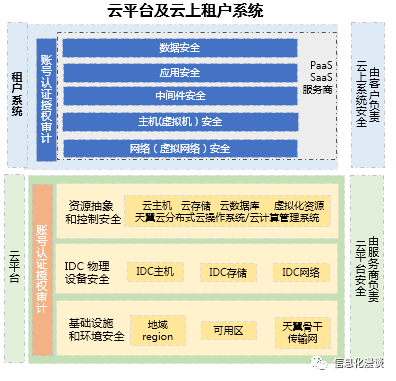

一、公有云承载客户的业务系统的安全边界在哪里?

用户使用了公有云后,存在安全责任的边界。就像客户使用了云桌面,中病毒、删除驱动造成无法登陆等问题出现, 都会联系到云服务商进行处理。安全责任边界的清晰,将使云等保测评中,双方对维护、投资、整改、测评的边界有明确的界定。

客户主要责任:云上的业务合规性、应用安全性。云服务商主要责任:

业务合规、背景可信、资质齐全,保障基础设施安全、云服务安全,提供云服务安全功能、云安全服务。

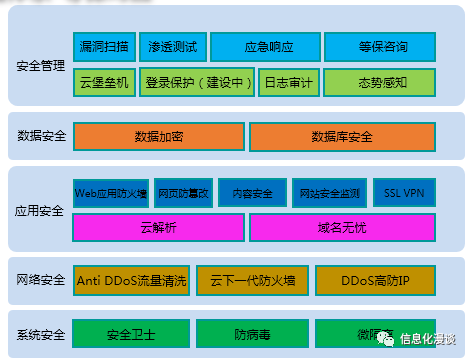

二、公有云在“技术要求”部分,提供哪些防护能力供用户选择?

针对等保在系统、网络、应用、数据、管理安全方面的要求,云提供了相应的安全产品和服务来满足。

常用的安全产品附录如下:

产品名称 | 产品功能 |

|---|---|

安全卫士 | 系统安全 |

防病毒 | 系统安全 |

微隔离 | 系统安全 |

Anti DDoS流量清洗 | 网络安全 |

云下一代防火墙 | 网络安全 |

DDoS高防IP | 网络安全 |

Web应用防火墙 | 应用安全 |

网页防篡改 | 应用安全 |

内容安全 | 应用安全 |

网站安全监测 | 应用安全 |

SSL V** | 应用安全 |

云解析 | 应用安全 |

产品名称 | 产品功能 |

|---|---|

域名无忧 | 应用安全 |

数据加密 | 数据安全 |

数据库安全 | 数据安全 |

漏洞扫描 | 安全管理 |

渗透测试 | 安全管理 |

应急响应 | 安全管理 |

等保咨询 | 安全管理 |

云堡垒机 | 安全管理 |

登录保护 | 安全管理 |

日志审计 | 安全管理 |

态势感知 | 安全管理 |

三、等保二级的推荐云安全产品清单?

技术领域 | 政策 | 应对产品 |

|---|---|---|

网络与通信安全 | 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为 | 云下一代防火墙 |

应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为 | ||

应具有提供通信传输、边界防护、入侵防范等安全机制 | Web应用防火墙 | |

应保护云服务器账户、系统的安全,防范恶意代码 | 安全卫士 | |

设备与计算安全 | 应收集各自控制部分的审计数据并实现集中审计 | 日志审计 |

数据库安全 | ||

应对用户进行身份鉴别、访问控制、安全审计 | 云堡垒机 | |

应用和数据安全 | 应能对网络中发生的各类安全事件进行识别、报警和分析 | 态势感知服务 |

应满足数据完整性和数据保密性的要求 | SSLV** | |

网页防篡改 | ||

数据加密 | ||

安全管理策略 | 应定期对系统进行漏洞扫描,发现漏洞后的处理措施 | 安全卫士 |

应设置安全策略,包括定义访问路径、选择安全组件 | 云下一代防火墙 | |

微隔离防火墙 | ||

应采取措施识别安全漏洞和隐患,并评估可能的影响后进行及时修补 | 安全卫士 |

四、等保三级的推荐云安全产品清单?

技术领域 | 政策 | 应对产品 |

|---|---|---|

网络与通信安全 | 应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为 | 云下一代防火墙 |

应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为 | Anti-DDOS流量清洗 | |

应具有提供通信传输、边界防护、入侵防范等安全机制 | Web应用防火墙 | |

应保护云服务器账户、系统的安全,防范恶意代码 | 安全卫士 | |

设备与计算安全 | 应收集各自控制部分的审计数据并实现集中审计 | 日志审计 |

数据库安全 | ||

应对用户进行身份鉴别、访问控制、安全审计 | 云堡垒机 | |

应用和数据安全 | 应能对网络中发生的各类安全事件进行识别、报警和分析 | 态势感知服务 |

应满足数据完整性和数据保密性的要求 | SSLV** | |

网页防篡改 | ||

数据加密 | ||

安全管理策略 | 应定期对系统进行漏洞扫描,发现漏洞后的处理措施 | 漏洞扫描 |

应设置安全策略,包括定义访问路径、选择安全组件 | 云下一代防火墙 | |

微隔离防火墙 | ||

应采取措施识别安全漏洞和隐患,并评估可能的影响后进行及时修补 | 渗透测试 |