题目介绍

Anarchy-R-Us公司怀疑他们的员工Ann Dercover实际上是他们竞争对手的秘密特工,Ann可以接触公司的重要资产—秘密配方,安保人员担心Ann可能试图泄露公司的秘密配方,安保人员一段时间以来一直监控着Ann的活动,但是直到现在还没有发现任何可疑的行为,直到今天一台意外的笔记本电脑突然出现在公司的无线网络上,工作人员猜测可能是停车场里的某个人,因为在建筑物内没有看到陌生人,An的电脑(192.168.1.158)通过无线网络向这台电脑发送了即时消息,之后这台流氓笔记本电脑很快就消失了,根据安全人员报告目前有捕获到一个活动的数据包,但我们不知道发生了什么,需要进行协助分析,现在的你是一位专业的调查员,你的任务是找出安在给谁发信息,她发了什么并找到证据,主要包括:

- Ann的即时通讯好友叫什么名字?

- 在捕获的即时通讯对话中第一条评论是什么?

- Ann传输的文件叫什么名字?

- 您想提取的文件的魔数是什么(前四个字节)?

- 文件的MD5sum是多少?

- 什么是秘密配方?

报文分析

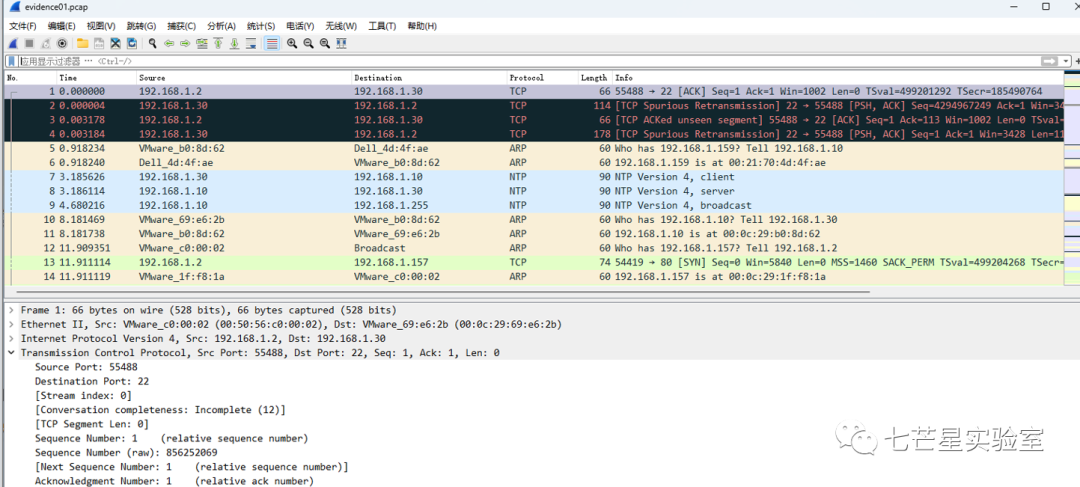

Step 1:下载数据包到本地后使用wireshark打开

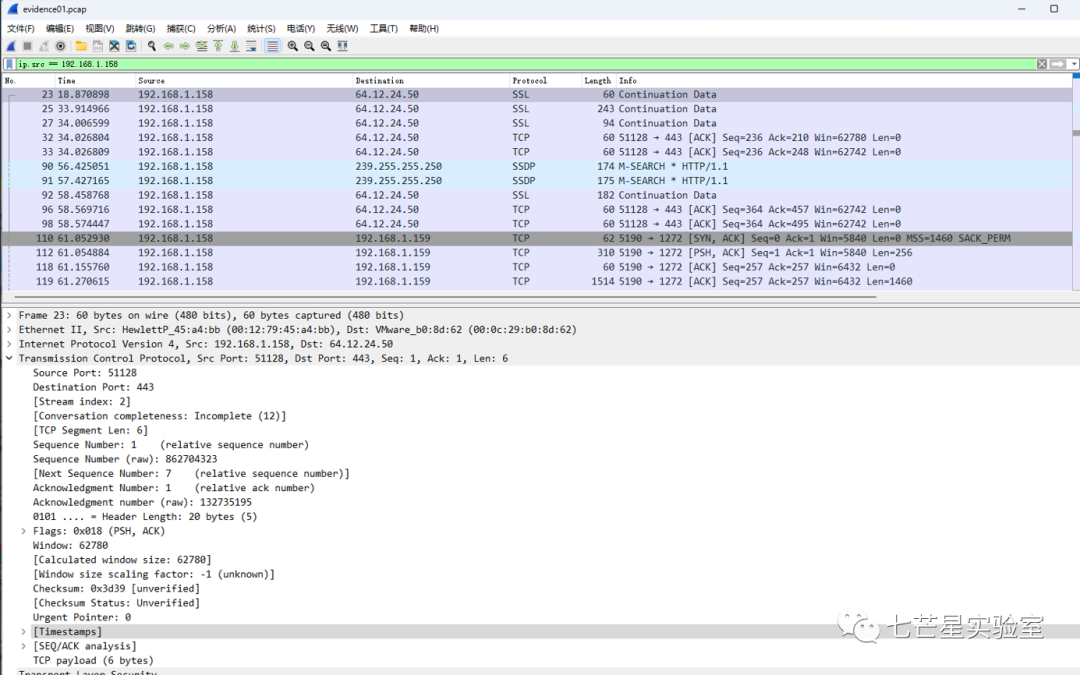

Step 2:由于已知An的电脑(192.168.1.158)通过无线网络向电脑发送了即时消息,那么我们可以直接过滤IP地址定位到相关的数据包

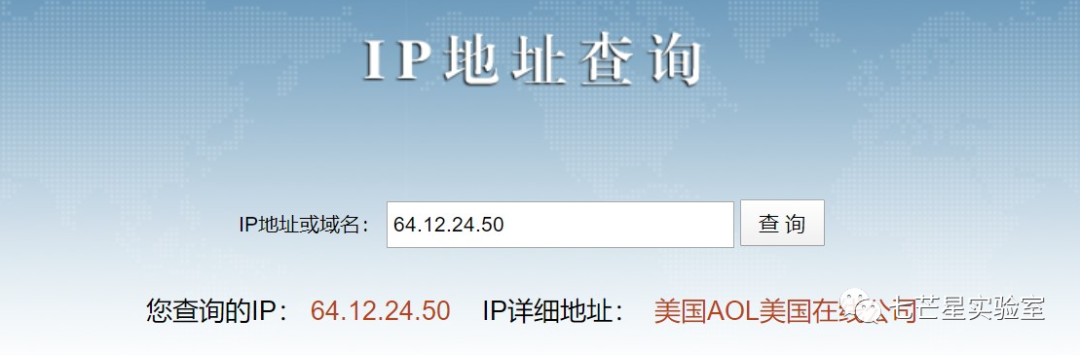

Step 3:从上面我们可以看到这里使用了SSL加密,我们没法直接查看其中的明文信息,我们的想法是看看是否可以直接通过该IP地址直接访问网站,通过日志的方式捕获证书之后对数据报文进行解密操作,但是无果,之后我们通过IP反查域名发现依旧无果,之后我们将关注点放到了这个IP地址上,对IP地址进行了查询,发现该IP地址是"美国AOL美国在线公司"的地址

http://www.ip360.cn/

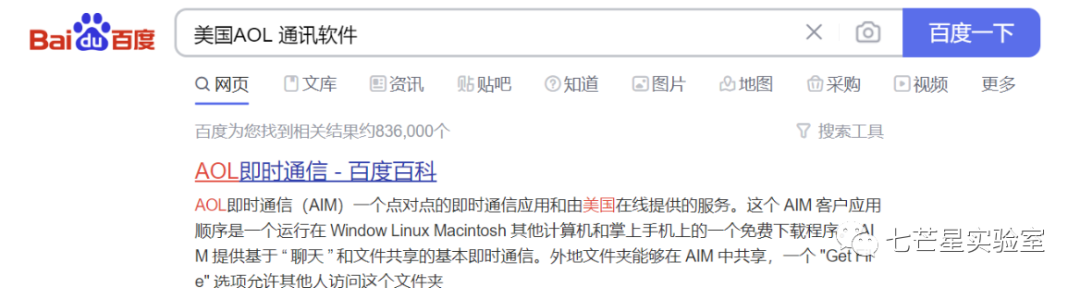

既然使用的通讯软件发送的数据信息,那么我们不妨直接检索一下该公司使用的是那一个通讯软件—AIM即时通讯软件

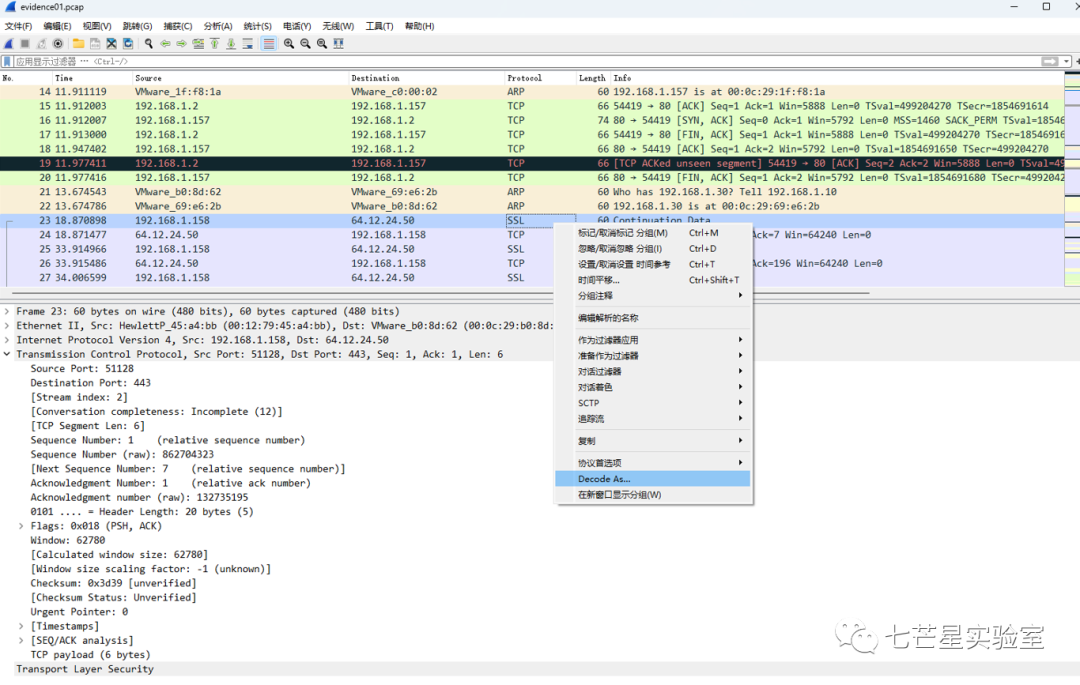

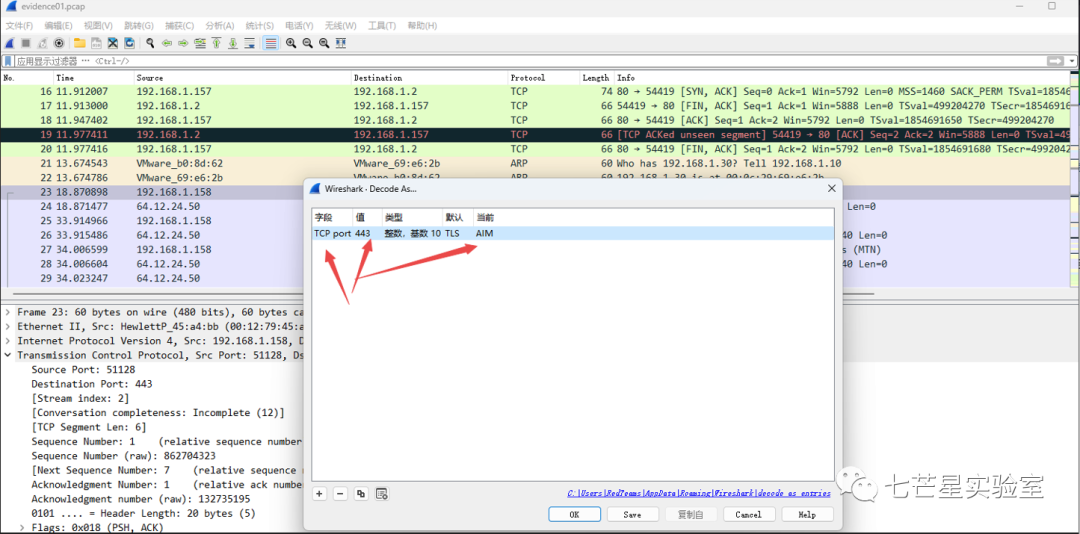

那么现在的问题又回来了,我们如何解密数据报文呢?我们可以通过WireShark将这些数据包文视为AIM数据包进行解码:右键数据包,单击"Decode As",然后在传输选项卡下选择AIM

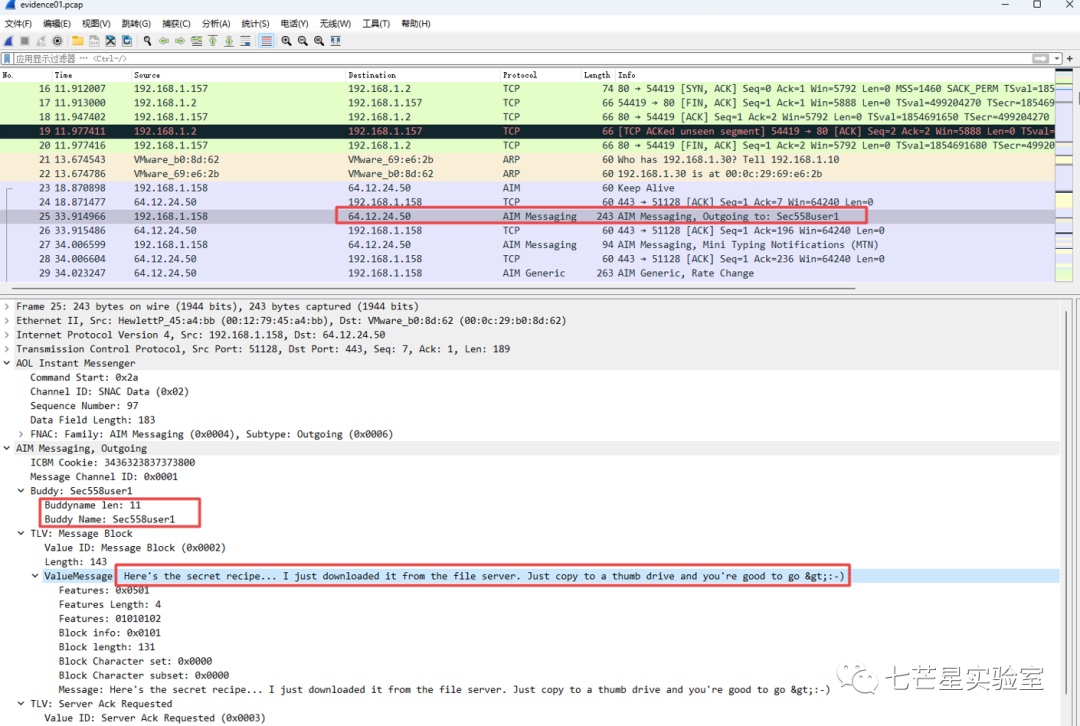

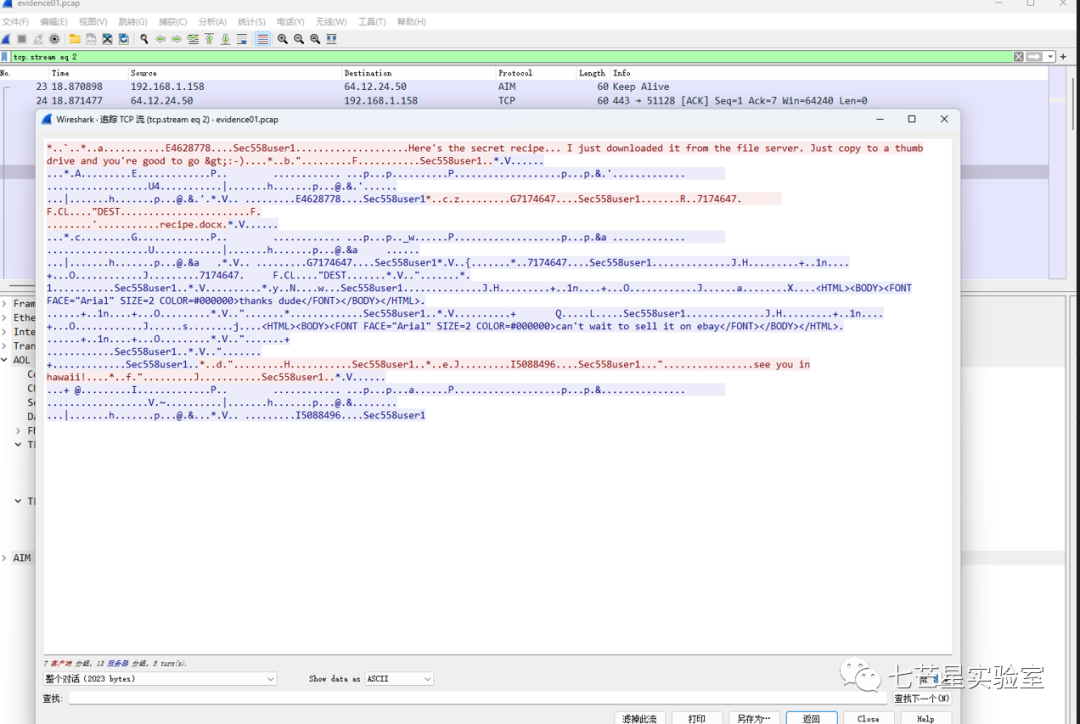

之后可以看到成功解码数据报文,从通讯数据报文我们获得了第一个和第二个问题的答案:

- Ann的即时通讯好友叫什么名字? —Sec558user1

- 在捕获的即时通讯对话中第一条评论是什么?—ValueMessage: Here's the secret recipe... I just downloaded it from the file server. Just copy to a thumb drive and you're good to go >:-)

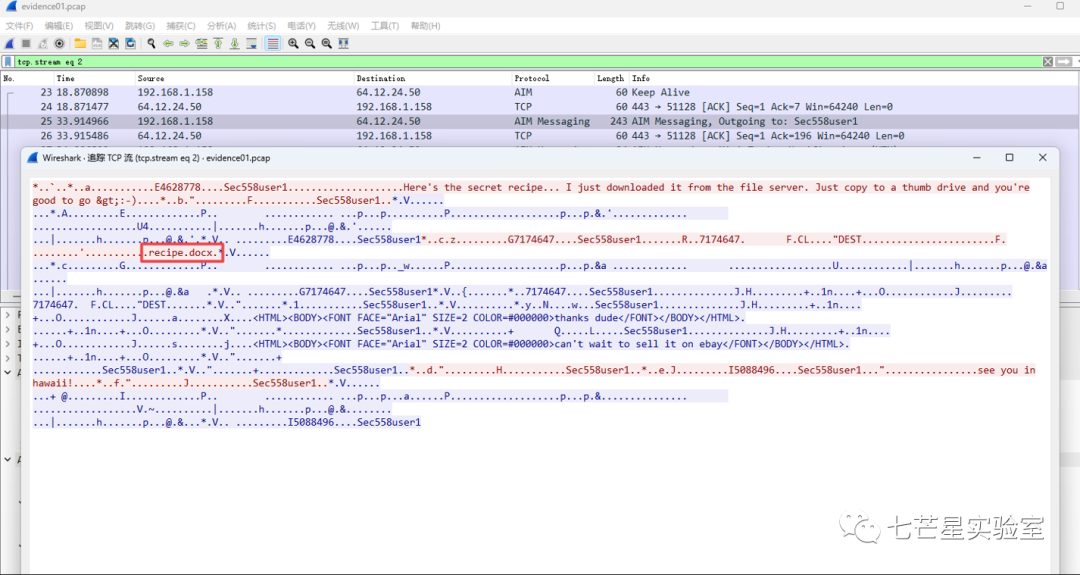

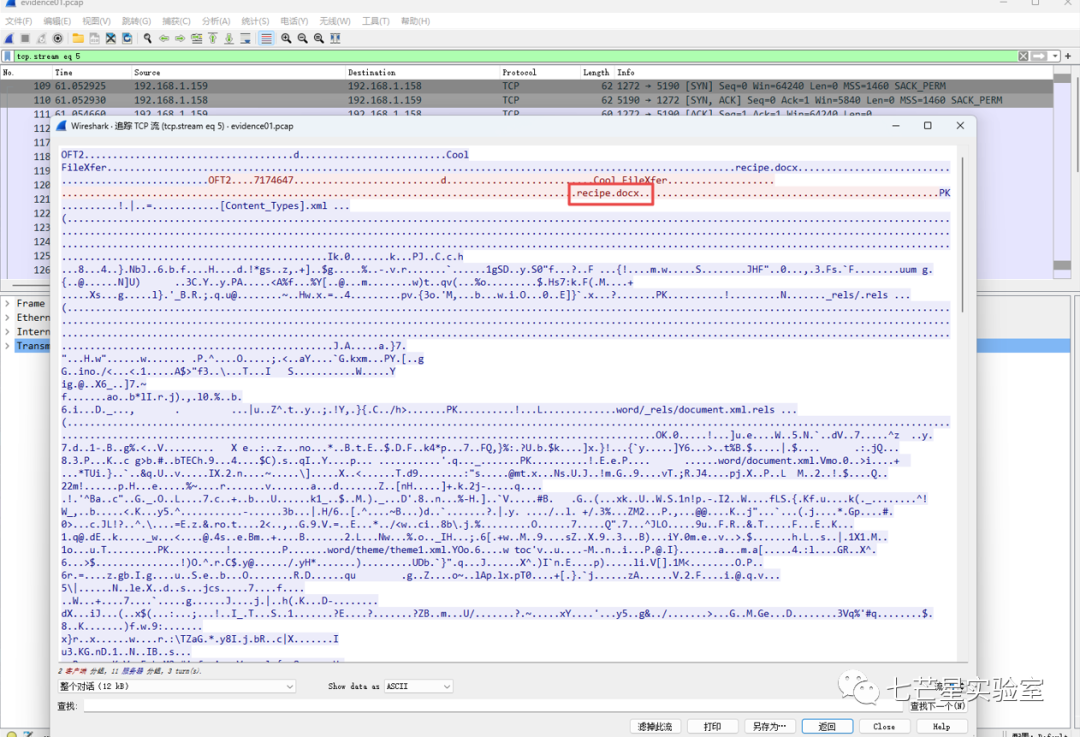

为了获取第三个问题(Ann传输的文件叫什么名字?)的答案,我们选择跟踪当前数据流,从中获取到答案:recipe.docx

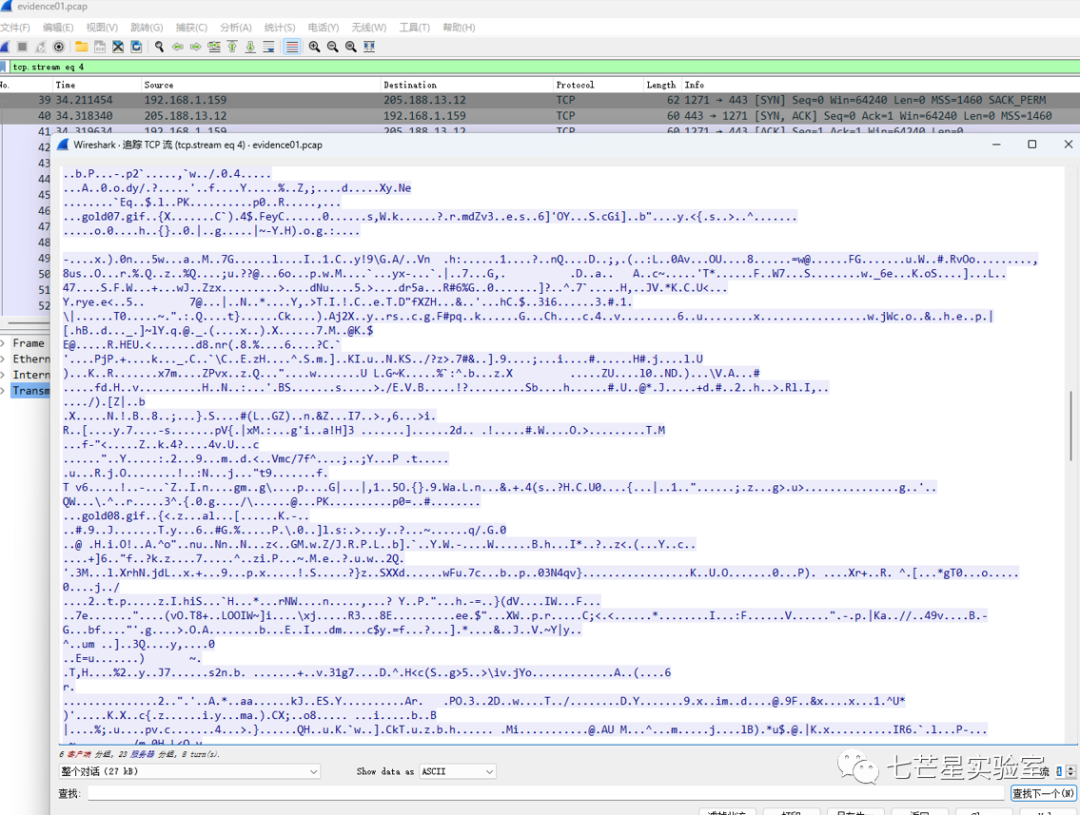

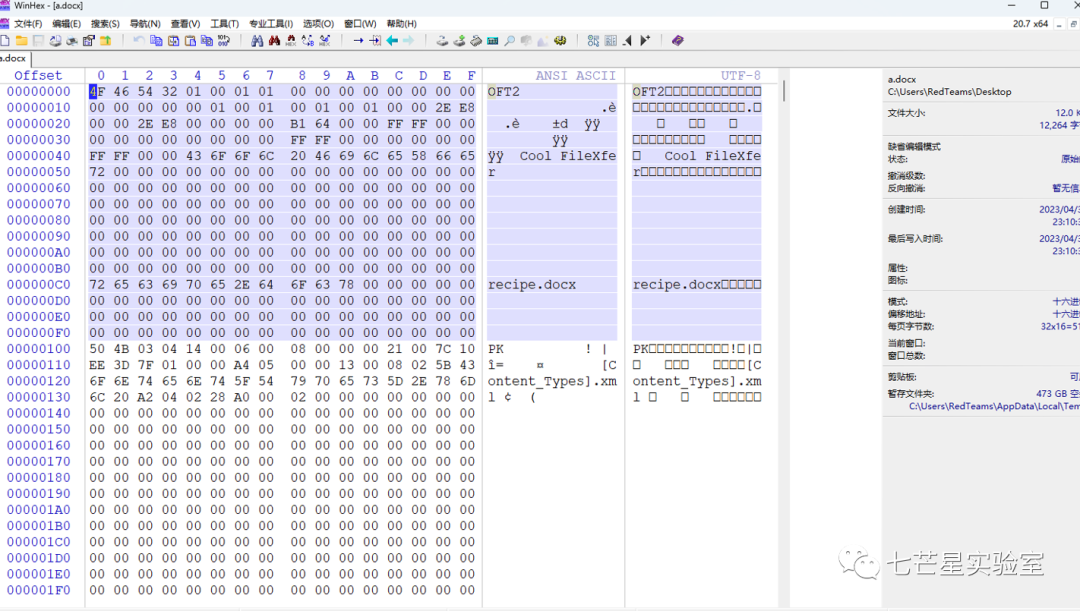

之后我们来到第四个问题——您想提取的文件的魔数是什么(前四个字节)? ,这里的前四个字节即为文件的幻数,也就是docx的幻数,即——50 4B 03 04,不过我们还是选择直接提取一次看看,首先跟踪TCP数据流发现当前流为2,数据如下,这里很明显的并不是我们想要提取的recipe.docx文件的内容

第三个流也不是:

第四个流也不是:

第五个流正是我们想要的recipe.docx文件

之后选择会话方向,并设置展示方式为"原始数据",之后进行导出:

使用winhex打开保存的文件去除头部"50 4B 03 04"之前的数据内容并进行保存

保存文件

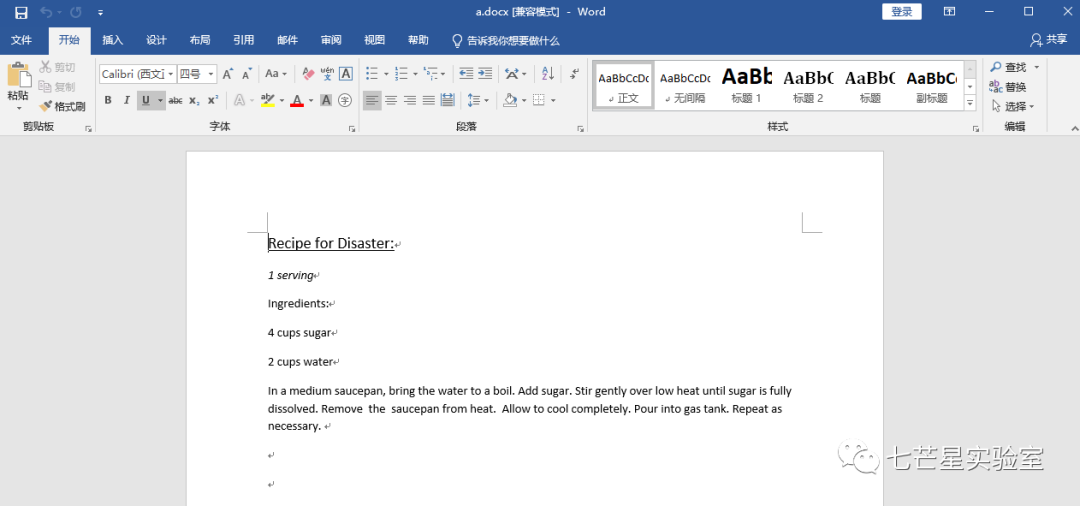

之后打开文件可以查看到以下内容信息:

第五个问题:文件的MD5sum是多少?——我们可以使用md5sum进行计算,得到:8350582774e1d4dbe1d61d64c89e0ea1

第六个问题:什么是秘密配方?——即为我们导出的word文件中的内容信息

文末小结

本篇文章主要介绍了从数据包中解构协议以及对数据包的显示过滤器按需进行过滤使用,以及从数据包中提取网络通信数据文件的流程,总体而言算是一个不错的体验~