随着企业组织数字化步伐的加快,域名系统(DNS)作为互联网基础设施的关键组成部分,其安全性愈发受到重视。然而,近年来频繁发生的针对DNS的攻击事件,已经成为企业组织数字化发展中的一个严重问题。而在目前各种DNS攻击手段中,DNS缓存投毒(DNS Cache Poisoning)是比较常见且危害较大的一种,每年都有数千个网站成为此类攻击的受害者给企业的信息安全带来了极大的挑战。

据最近的研究数据显示,2023年企业组织与DNS攻击相关的损失同比增加了49%,这些损失不仅是在企业的财务方面,还包括对组织内部系统和云上应用造成的损害。今天我们就来对DNS安全所面临的外部攻击威胁进行分析,了解关于DNS缓存投毒攻击的原理,并针对这一攻击情况提出相应的一些防御措施。

一、什么是DNS缓存投毒攻击

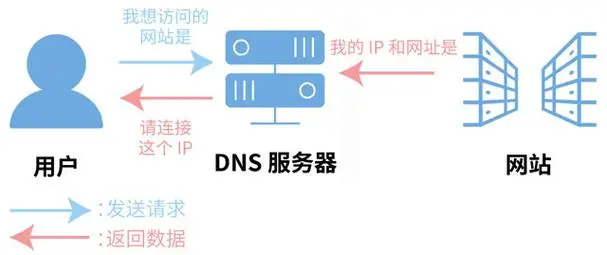

在了解DNS缓存投毒攻击之前,我们先来了解下什么是DNS缓存。DNS系统采用树状分形结构,在标准解析链条中,递归服务器在接收到客户主机发起的解析请求后,会发起全球迭代查询,最终在域名授权的权威服务器获得最终的解析记录。为了缩短解析时间,提高域名解析和web访问的速度,DNS系统引入了缓存机制。这种缓存机制可以加速后续的相同查询,因为设备可以直接从缓存中提取先前的查询结果,而不需要再次到外部的DNS服务器去查询。

具体来说,当我们在浏览器中输入一个域名(如dexunyun.com)时,我们的设备会向DNS服务器发送一个查询请求,以获取与该域名对应的IP地址。为了加速这个过程,我们的设备(如计算机、路由器等)会将这些查询结果存储在本地DNS缓存中。当我们再次访问相同的域名时,设备会首先检查本地DNS缓存,如果缓存中存在该域名的IP地址,则直接使用该地址进行访问,而无需再次向DNS服务器发送查询请求。

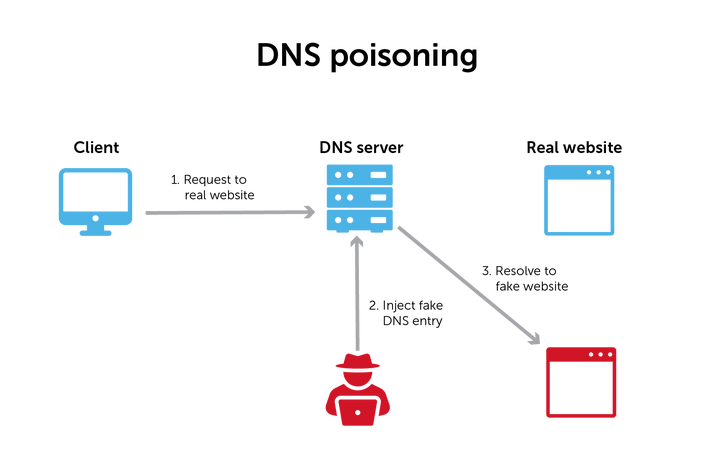

而DNS缓存投毒攻击是一种利用DNS解析过程中的漏洞,将伪造的DNS响应注入到DNS缓存中,从而诱导用户访问错误的IP地址,进而实施钓鱼、恶意软件植入等攻击行为。攻击者通过伪造DNS响应,假冒真实的DNS服务器,将用户重定向至欺诈性网站,窃取用户敏感信息或进行其他非法活动。

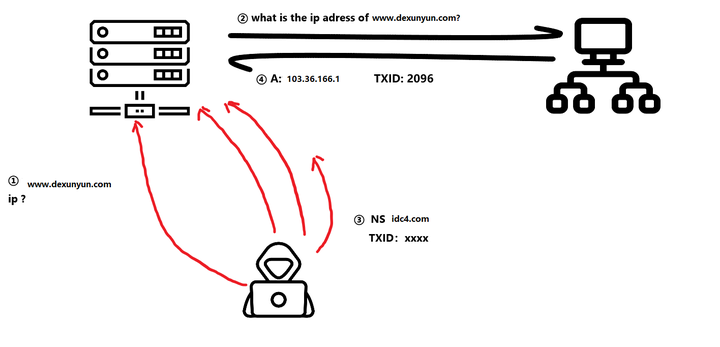

例如当用户需要访问dexunyun.com登录后台时,攻击者可通过诱使 DNS 解析器高速缓存错误信息来使 DNS 高速缓存中毒,其结果就是解析器显示了一个欺诈性网站而不是dexunyun.com页面,用户将被定向到错误页面。

二、DNS缓存投毒攻击的具体原理

DNS缓存投毒攻击的原理主要基于DNS解析的过程。DNS解析是互联网中域名和IP地址之间的转换过程。当我们在浏览器中访问一个网站时,浏览器会向DNS服务器发送一个查询请求,询问该网站的IP地址。DNS服务器会查找其缓存或递归查询其他DNS服务器,以获取该网站的IP地址,并将其返回给浏览器。

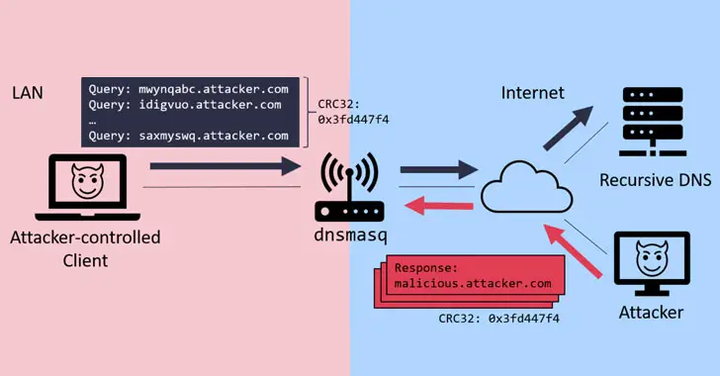

在DNS缓存投毒攻击中,攻击者会向DNS服务器发送伪造的DNS响应,其中包含错误的IP地址或其他恶意信息。如果DNS服务器没有验证这些响应的真实性,就可能会将其缓存并返回给后续的查询请求。当受害者尝试访问该网站时,DNS服务器会返回错误的IP地址,从而将受害者重定向到攻击者控制的恶意网站。

这种攻击方式具有隐蔽性和持续性。一旦DNS服务器被投毒,所有依赖该服务器的用户都可能会受到影响。此外,由于DNS缓存的存在,即使攻击者停止发送伪造的响应,受害者仍然可能会继续受到攻击,直到DNS缓存过期或被清除。DNS缓存投毒攻击的具体原理可以总结以下几点:

1、DNS缓存允许DNS解析器临时存储域名与IP地址的对应关系。

2、攻击者利用DNS缓存投毒攻击,向DNS解析器或目标设备发送虚假的DNS响应,假冒真实的DNS服务器。

3、攻击者试图将虚假的DNS记录放入目标设备的DNS缓存中。

4、DNS消息具有事务ID,用于将响应与相关的请求进行匹配。

三、关于DNS缓存投毒攻击的一些防御措施

面对DNS缓存投毒攻击,德迅云安建议可以采取以下防御策略:

1、采用安全的DNS协议

例如使用DNSSEC(DNS安全扩展)等协议,可以对DNS查询和响应进行数字签名和验证,确保DNS响应的真实性和完整性。

2、限制DNS服务器的访问权限

通过限制哪些用户可以访问DNS服务器以及可以查询哪些域名,可以减少攻击者成功投毒的机会。例如,可以只允许内部网络中的用户访问DNS服务器,并禁止对外部网络的DNS查询。

3、及时更新修补系统和清理DNS缓存

定期更新修补系统和清理DNS缓存可以防止旧的或恶意的DNS响应继续影响用户。及时刷新DNS,重建DNS缓存,或者根据服务器性能适当减小缓存记录的TTL值。

4、采用多源DNS解析

通过使用多个DNS服务器进行解析,可以增加DNS解析的可靠性和安全性。如果一个DNS服务器被投毒,其他DNS服务器仍然可以提供正确的IP地址。

5、加密DNS流量

通过DNS over HTTPS(DoH)或DNS over TLS(DoT)等加密技术,对DNS流量进行加密传输,保护用户隐私和数据安全。

6、部署防火墙和入侵检测系统

在网络边界和关键节点部署防火墙和入侵检测/防御系统,可以监控网络流量并检测异常行为,防止恶意流量的入侵。

四、总结

DNS安全是企业组织数字化发展中不可或缺的一部分。面对当前频发的网络攻击,我们需要采取综合的防御措施,降低DNS攻击的风险,来确保DNS的安全性,保障企业组织的数字化发展顺利进行。