AWVS

WVS(Web Vulnerablity Scanner)是一个自动化的Web应用程序安全测试工具,它可以扫描任何可通过Web浏览器访问和遵循HTTP/HTTPS规则的Web站点和Web应用程序。适用于任何中小型和大型企业的内联网,外延网和面向客户,雇员,厂商和其它人员的Web网站。WVS可以通过检查SQL注入攻击漏洞,XSS跨站脚本攻击漏洞等漏洞来审核Web应用程序的安全性。

1.AWVS安装

我这里使用的是docker安装,并且使用的是雷石安全提供镜像。 1.拉取镜像

docker search leishianquan/awvs-nessus:v42.启动容器

docker run --name awvs-nessus -it -d -p 13443:3443 -p 8834:8834

leishianquan/awvs-nessus:v43.查看容器

docker ps -a

4.启动容器

docker start container-id

5.进入容器

docker exec -it container-id /bin/bash

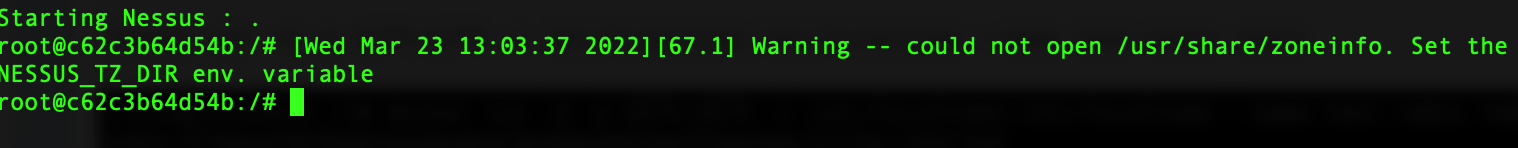

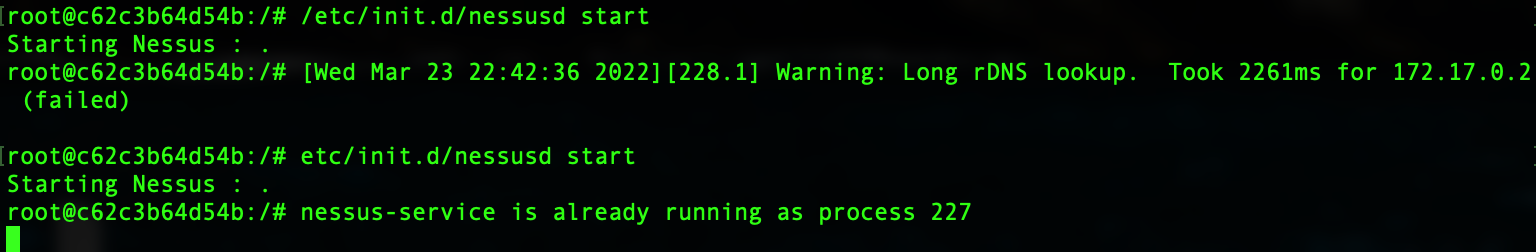

6.进入容器之后 启动nessus

/etc/init.d/nessusd start

但是这里报错了

2者时差差了8小时

解决方案

1.利用Dockerfile创建镜像时。在Dockerfile中加入

ENV TIME_ZONE=Asia/Shanghai

RUN ln -snf /usr/share/zoneinfo/$TIME_ZONE /etc/localtime &&

echo $TIME_ZONE > /etc/timezone

7.访问扫描器地址和账户密码

Nessus:

https://127.0.0.1:8834/#/

account:leishi/leishianquan

Awvs:

https://127.0.0.1:13443/

account:leishi@leishi.com/ Leishi123

破解awvs:

cp /home/license_info.json /home/acunetix/.acunetix/data/license/

2.AWVS功能介绍

WebScanner:核心功能,web安全漏洞扫描(深度 宽度 限制) Site Crawler:站点爬行,爬行站点目录结构 Target Finder:主机发现,找出给定网段中开启了80和443端口的主机 Subdomian Scanner:子域名扫描器,利用DNS查询 Blind SQL Injector:盲注工具 Http Editor http:协议数据包编辑器 HTTP Sniffer:HTTP协议嗅探器(fiddler wireshark BurpSuite) HTTP Fuzzer:模糊测试工具 Authentication Tester:Web认证破解工具

基础知识:

1.白盒测试:结构测试,透明测试,在知道代码的情况下进行渗透,相当于代码审计。 2.黑盒测试:在测试,把程序员看做一个不能打开的盒子,在完全不考虑程序内部结构和内部特性的情况下,在程序接口进行测试扫描。 3.灰盒测试:介于白盒测试与黑盒测试之间的一种测试,在服务端设置代理Agent从客户端入手(有权限去访问)

3.AWVS如何工作

1.它会扫描整个网络,通过跟踪站点上的所有链接和robots.txt文件而实现扫描,然后AWVS就会映射出站点的结构并显示每个文件的细节信息。 2.在上述的发现阶段或者扫描过程之后,WVS就会自动的对所发现的每一个页面发动一系列的漏洞攻击,这实质上是模拟一个黑客攻击的攻击过程。(自定义脚本,去探测是否存在漏洞)AWVS分析每一个页面中需要输入数据的地方,进而尝试所有的输入组合。 3.在它发现漏洞之前,WVS就会在"Alerts Node(警告节点)"中报告这些漏洞,每一个警告都包含着漏洞信息和如何修复漏洞的建议。 4.在一次扫描完成之后。它会将结果保存为文件以备日志分析以及与以前的扫描相比较。使用报告工具,就可以创建一个专业的报告来总结这次扫描。

4.审核漏洞

1.版本检查:包括易受到攻击的WEB服务器,易受到攻击的WEB技术。 2.CGI测试:包括检查Web服务器问题,主要是决定在服务器上是否启用了危险的HTTP方法。例如PUT、TRACE,DELETE等等。 3.参数操纵:主要包括跨站脚本攻击(XSS),SQL注入攻击,代码执行,目录遍历攻击,文件入侵,脚本源代码泄露,CRLF注入,PHP代码注入,XPath注入,LDAP注入,Cookie操纵,URL重定向,应用程序错误消息等。 4.多请求参数操纵:主要是Blind SQL/XPath注入攻击。 5.文件检查:检查备份文件或目录,查找常见的文件(如日志文件,应用程序踪迹等),以及URL中的跨站脚本攻击,还要检查脚本错误等。 6.Web应用程序:检查特定Web应用程序的已知漏洞的大型数据库,例如论坛,Web入口,CMS系统,电子商务应用程序和PHP库等。 7.GHDB Google攻击数据库,可以检查数据库中1400多条GHDB搜索项目。 8.Web服务:主要是参数处理,其中包括SQL注入、Blind SOL注入(盲注),代码执行,XPath注入,应用程序错误消息等。

5.AWVS页面介绍

AWVS从版本11开始,就变成了页面的形式,使用一个自定义的端口进行连接。

Dashboard是仪表盘,你扫描过的网站的一些漏洞信息这里会显示 Targets是目标网站,就是你要扫描的目标网站 Vulnerabilities就是漏洞,网站的漏洞 Scans就是扫描目标站点,从Target里面选择目标站点进行扫描 Reports就是漏洞扫描完之后的报告 Settings就是软件的一些设置,包括软件更新,代理设置等等

AWVS建立扫描 点击Targets-->Add Target,然后会弹出这个页面,Address就填我们要扫描的网站域名,Description就填写这次扫描的描述信息,可随便填,然后点击Add Target即可

然后进入了下面这个页面,Scan Speed可以选择扫描的速度,速度越慢扫描的也越仔细。如果站点是需要登录的网站,这里就要勾选上Site Login,如果站点不需要登录的话,这里就不用勾选。这底下还有一个AcuSensor,总的来说就是允许扫描仪从PHP、ASP或JSP应用程序中收集更多信息,从而改进扫描结果并使其可靠性更高。

这里是针对不同Web站点的扫描插件

这里还可以通过BurpSuite抓包修改AWVS的数据标识

在用AWVS扫描的时候,有时候网站有WAF,AWVS就扫不出来任何东西了或者直接就死掉了。因为WAF的规则中有能识别AWVS的标识。所以我们就需要对AWVS的发送的数据包的标识去除。这个我们可以用Burpsuite来做。

在AWVS设置代理: Configuration->Scan Setting->LAN Settings 然后我们用BurpSuite随便爬去一个网站,就可以在Burpsuite中抓到该数据包了。

通过分析数据包发现特征字段:

Acunetix-Aspect: enabled

Acunetix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c

Acunetix-Aspect-Queries: filelist;aspectalerts接下里可利用burpsuite正则的功能在每一次发包时都将特征字典替换为空,替换完成后将Intercept置为off开启自动代理模式。

6.一次简单扫描测试

设置扫描类型和扫描时间

扫描速度Scan Speed(越慢越仔细)、站点是偶需要登录 site login、针对不同的Web站点的扫描插件AcuAensor 能帮助搜集到更多信息能帮助搜集到更多信息

扫描类型有 全扫描、高风险漏洞、跨站点脚本漏洞、SQL注入漏洞、密码不足、仅抓取、恶意软件扫描 时间是有 瞬间、未来扫描、循环扫描 报告可根据自身见识选择。