靶场地址:http://lab.yijincc.com:50007/ 1、打卡网站admin/admin登录后台 2、上传点:修改头像处(首先上传一张正常的头像) 3、丢出BURP前去探路,由于是扩展名验证那么我们直接修改截下数据包发送到重发器模块修改后缀名进行测试。

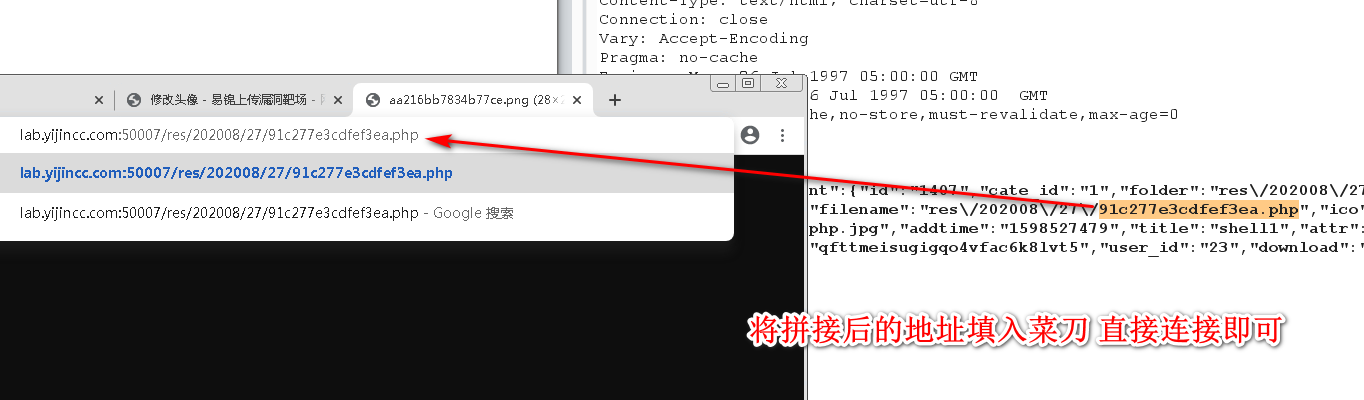

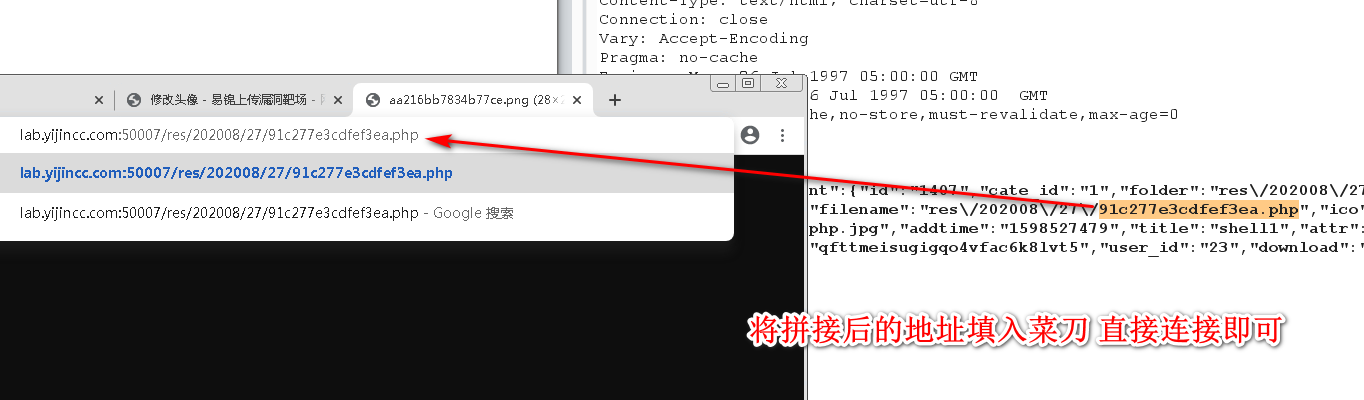

4、经过修改后缀放包发现返回了文件名,我们可以回到头像上右键复制图片连接得出图片保存的地址从而拼接构造出php后门的访问地址。

5、上菜刀

靶场地址:http://lab.yijincc.com:50007/ 1、打卡网站admin/admin登录后台 2、上传点:修改头像处(首先上传一张正常的头像) 3、丢出BURP前去探路,由于是扩展名验证那么我们直接修改截下数据包发送到重发器模块修改后缀名进行测试。

4、经过修改后缀放包发现返回了文件名,我们可以回到头像上右键复制图片连接得出图片保存的地址从而拼接构造出php后门的访问地址。

5、上菜刀