大概在一个多月前,长亭科技的雷池 WAF 推出了付费的专业版本,当时我还纠结了一下,这是要搞 WAF 的“中杯”、“大杯”、“超大杯”了?

非常有幸作为内测用户,上手体验了一波。马上测试期结束,简单记录一下使用体验,希望可以给尝试给有付费意愿的用户一点参考。

专业版适用于?

- 没有专职负责安全的同学但对网站安全有相对高要求的中小型企业或个人站长

- 因为预算原因不考虑云厂商的高阶安全服务的用户

- 用过雷池社区版 WAF,有商用需求的用户

- ……

专业版不适用于?

- 具有复杂网站以及访问策略的大型企业

- 希望 WAF 通过透明、路由、旁路、桥接等方式进行接入的客户

- 对 WAF 有硬件或云原生方式交付的要求

- 对 WAF 又更高可用性要求(负载、多活、Bypass)的用户

- 对技术支持响应速度有更高的要求

- 等保需求

- ……

以上需求,“大杯”WAF 还满足不了,请出门右转了解一下“超大杯”————“长亭雷池 企业版”。

我最关心什么?

Safe First,我当然希望雷池可以抗住第一波伤害,其次对于一些内网服务我还是希望有限度的开放给外网,例如 WEB 认证后访问,API 接口防刷之类的。

在没有用雷池之前,我一直在用 Nginx+ModSecurity 当 WAF 用,随着 ModSecurity 官方弃坑,我迫切希望找其它 WAF 来平替 ModSecurity,所以我希望 WAF 的技术栈还是围绕 Nginx 来展开,且这个 WAF 的开发组织(或个人)应该具有安全背景。

雷池专业版的功能优化

根据 雷池 WAF 版本的功能对比,我们再盘点一下专业版比较亮眼的功能。

专业版 IP 地址库和威胁库

较社区版本来说,专业版本增强了 IP 库的准确性,一是威胁情报使用了专业版本的情报 IP 库,另一方面使用了商业版本的 IP 地理位置库,由于 IP 库准确性的提高,这也大大提升了我们针对地理位置进行策略的能力。目前商用版本的威胁情报的更新周期是 1 天/次,在凌晨 1 点。

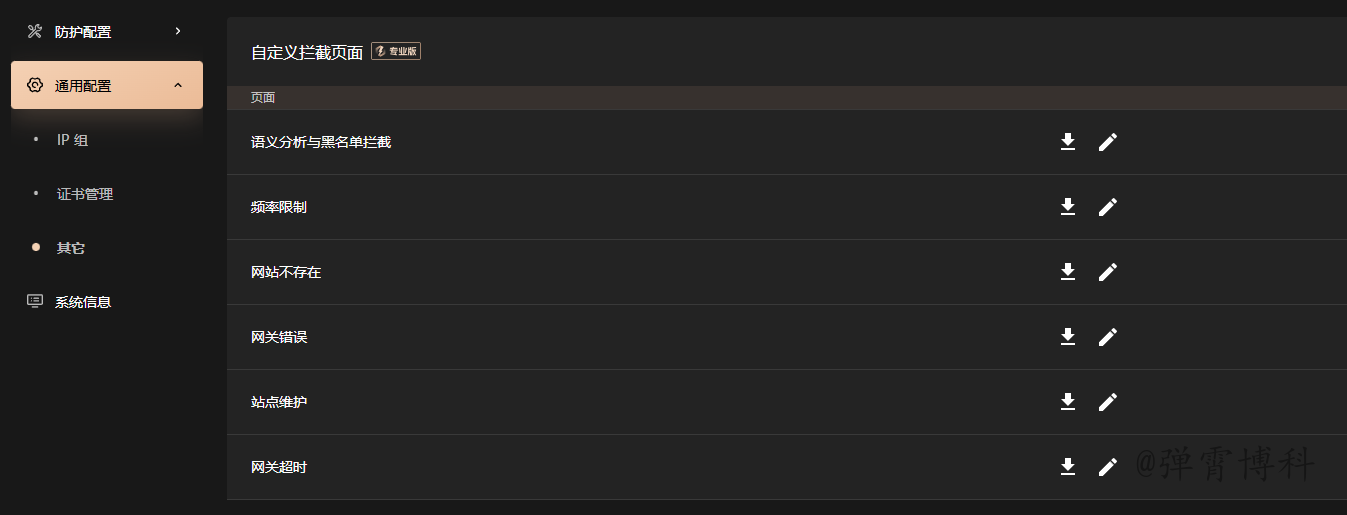

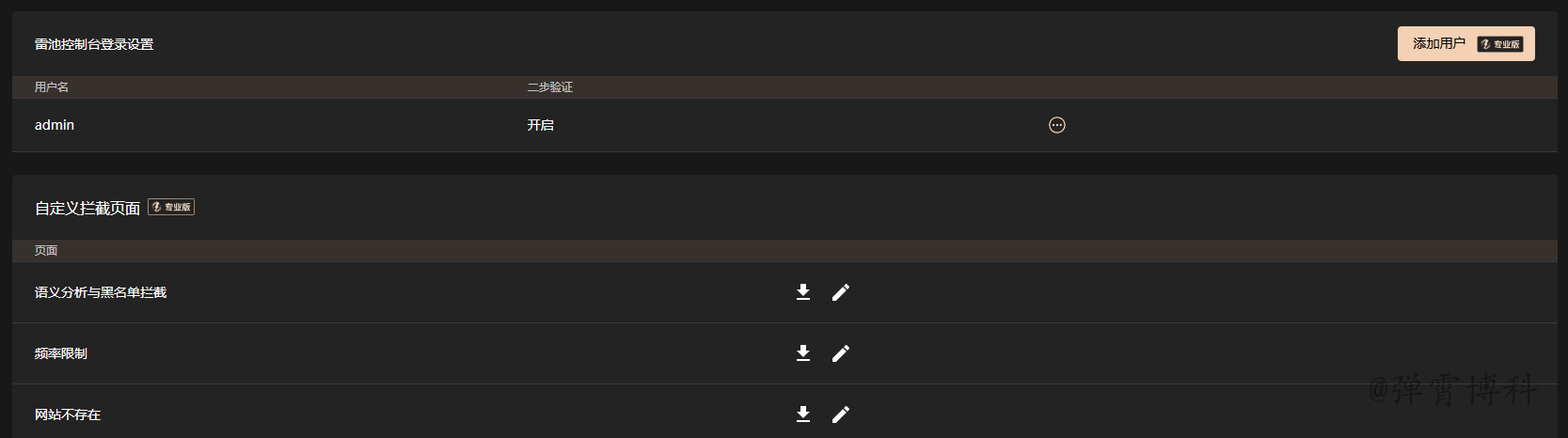

灵活的拦截页面配置

专业版本支持自定义拦截页面,针对不同的网站访问状态或安全策略,可以有针对性的提示用户,也可以隐藏因报错暴露出来的雷池痕迹,减少被供应链的风险。

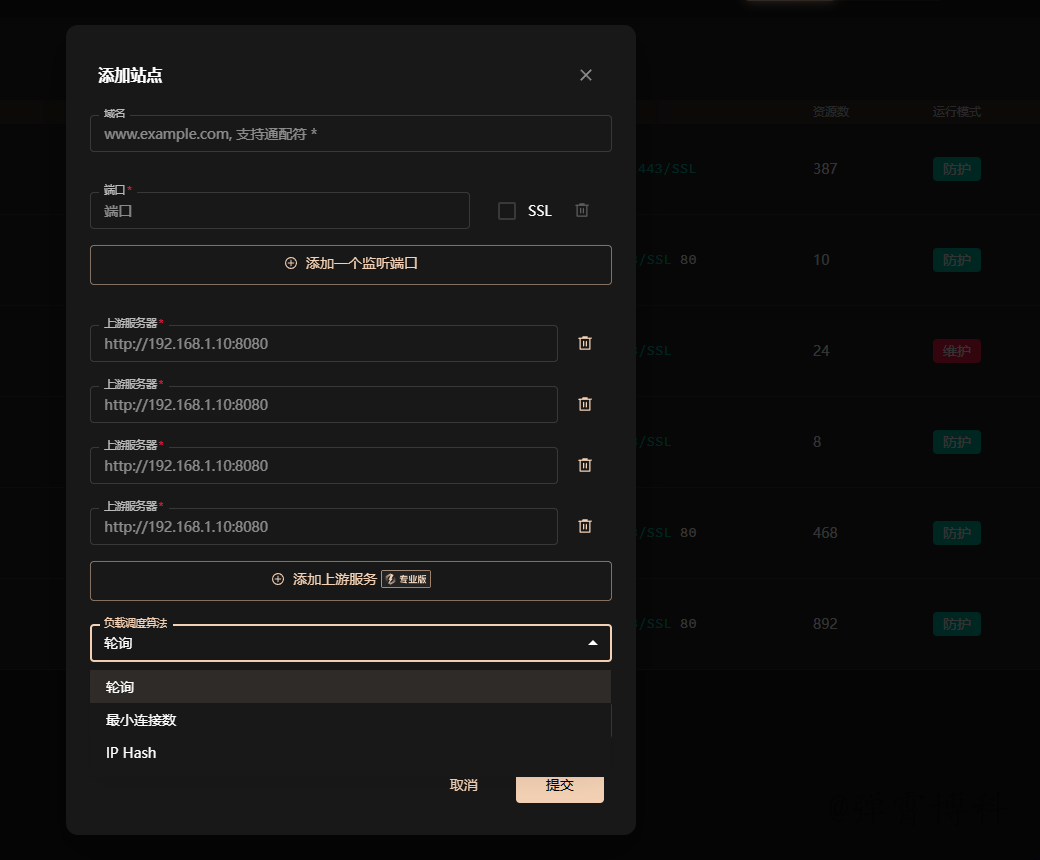

支持负载均衡后端服务

可以通过 WAF 负载后端服务,目前支持轮询,最小连接数,IP Hash 三种调度算法。

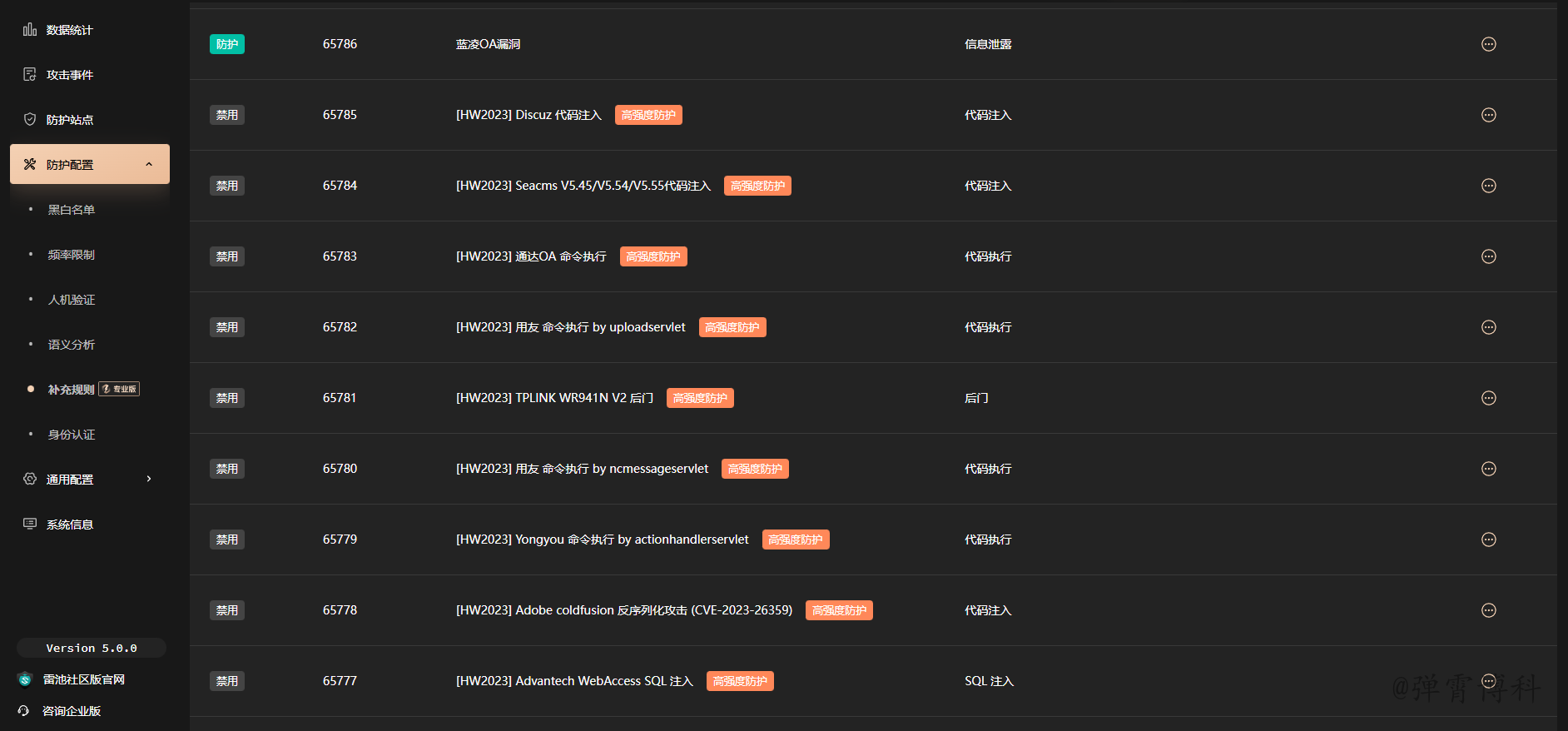

补充安全规则

更有针对性的安全规则,截至目前(2024-03-17)共有补充规则 271 条,和官方聊了一下,官方说会不定期更新补充规则,从标题看,规则还是蛮新的,有去年 HVV 玩的贼 6 的几个洞。

多管理员支持

基于中小企业场景多管理员进行运维的场景,雷池控制台支持密码登录并且可以配置多个用户了。不过话说回来了,支持多用户,居然没有分权和审计日志???

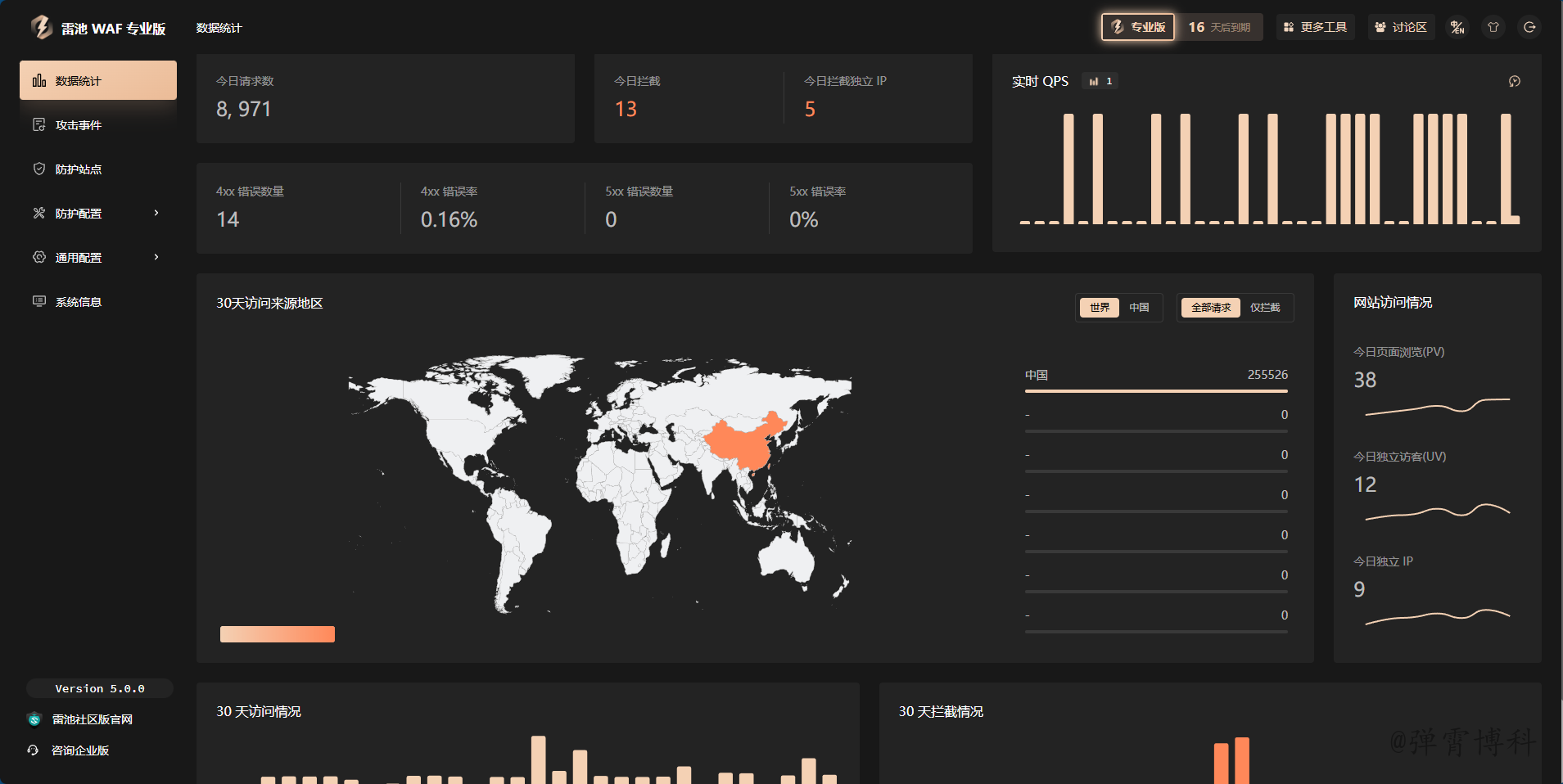

VIP 皮肤

据说后面还会上更多的皮肤,目前专业版提供了一套“金黑”色系的皮肤,如下图,当然你觉得喜欢之前“绿白”色系的皮肤,也是可以切回去的。

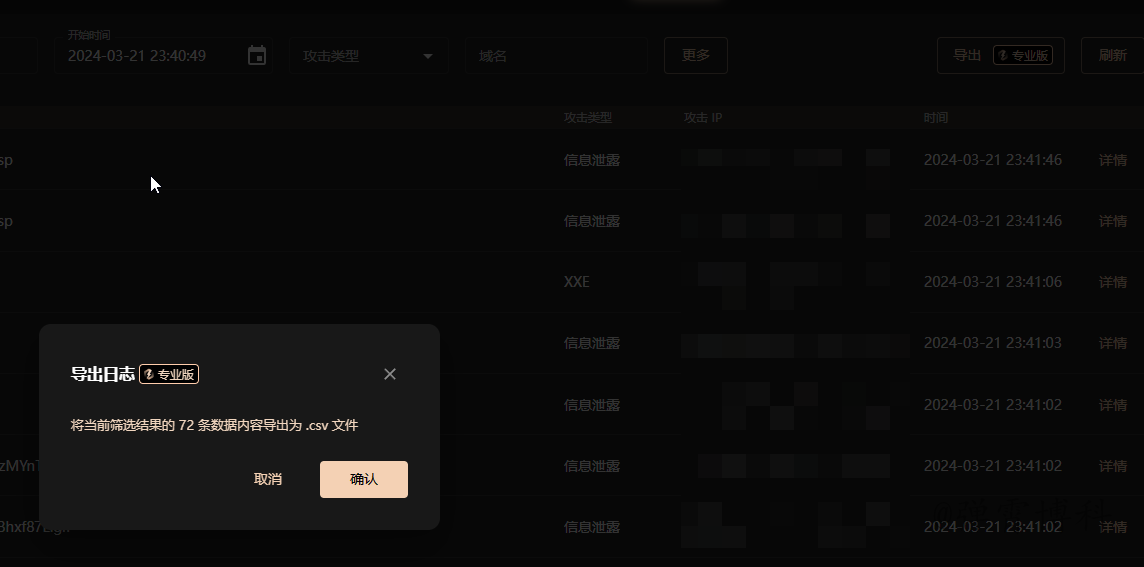

支持导出、外推攻击日志

可以将攻击日志,导出为 CSV~ 但是要注意的是,导出文件的编码是 UTF-8,如果你使用 Excel 打开,记得先转码成 GB2312,否则会乱码。

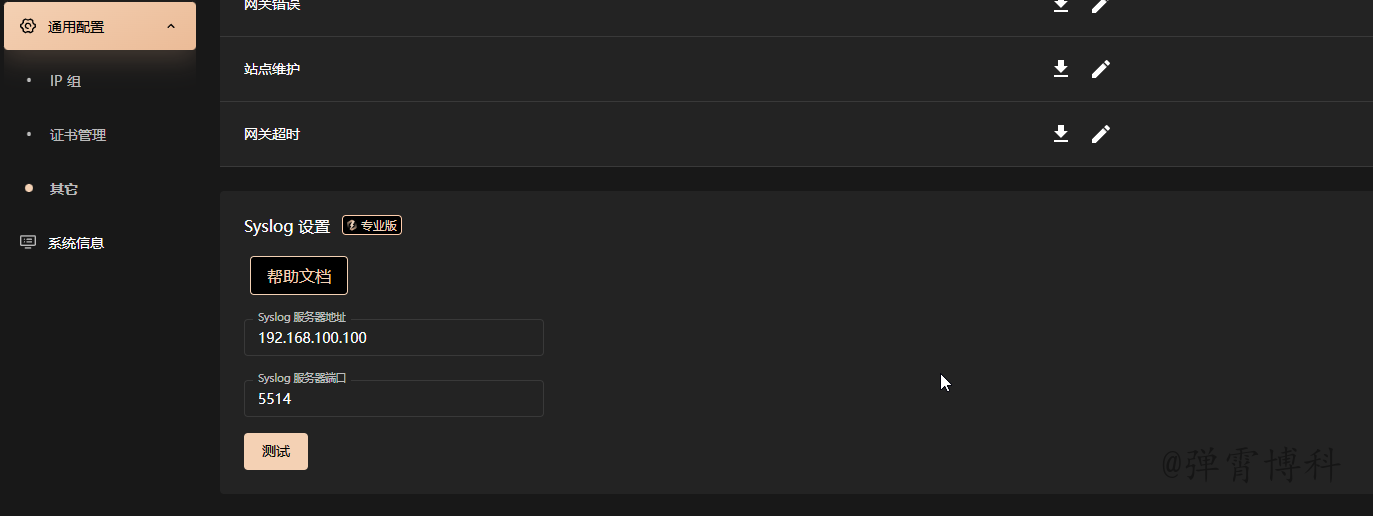

这是 5.1.0 版本的新功能,目前已经支持将攻击日志外推,例如,我将攻击日志通过 rsyslog 转给 clickhouse,以供后面攻击分析使用。

更快的技术支持

雷池提供优先于社区版本的技术支持。

测试环境介绍

CPU: Intel(R) Xeon(R) Platinum 8272CL CPU @ 2.60GHz

虚拟机配置:2C 2G

虚拟化类型:Microsoft HyperV

操作系统类型:Ubuntu 22.04.4 LTS

目前我的雷池部署在了这样一台云服务器上,这台服务器除了雷池没有其它服务了,纯纯就是一台云 WAF。

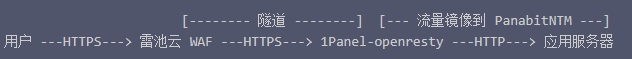

我的部署拓扑

我的 HomeLab 有一些对外的服务,例如网盘等服务,内网使用了一台 openresty 作为反向代理(后称为内网反代),内网访问 HomeLab 服务直接走内网反代,外网访问这些服务需要先过一下 WAF,对恶意流量进行第一层过滤。

内网的 Openresty 除了作为反代服务,还兼任着 SSL 卸载的功能,把用户的 HTTPS 流量卸载为 HTTP 流量,并通过交换机镜像,镜像给 Panabit 的 NTM 进行实时流量审计。这基本也是中小企业比较常见的安全设备部署模式。

安全测试

长亭科技自己搞了一个 BlazeHTTP 用户 WAF 的安全评估,雷池官方也自测过,所以我在这就不在使用这个工具进行测试了。自己既当裁判又当选手,可能不太公平(2333

所以我使用了某友商的安全评估工具,它会根据常见,热门等 WEB 漏洞进行扫描和攻击,我搭了一个测试站,挂在了雷池 WAF 上,后端是一个 Nginx。如果雷池没有拦截住攻击和扫描,后端 Nginx 会记录日志,我们看在雷池 WAF 策略全开的情况下,会有多少请求打到后端 Nginx 上。

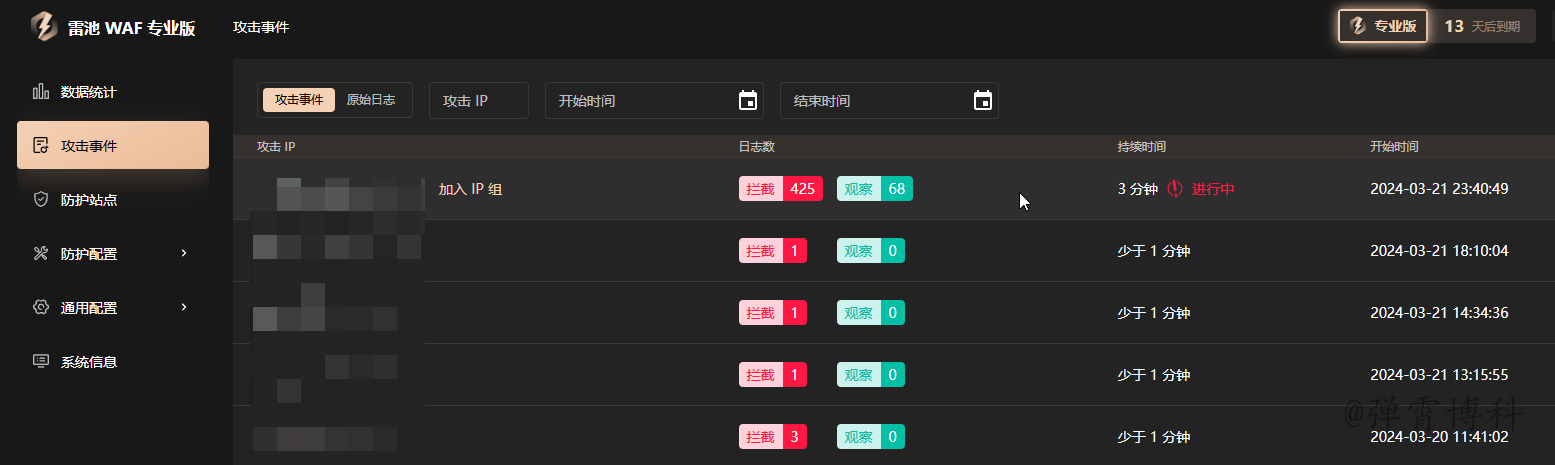

从雷池上看,拦截了 425 条请求,放行了 68 条请求。

我可是把所有策略都开了,那它放行了哪些请求呢?

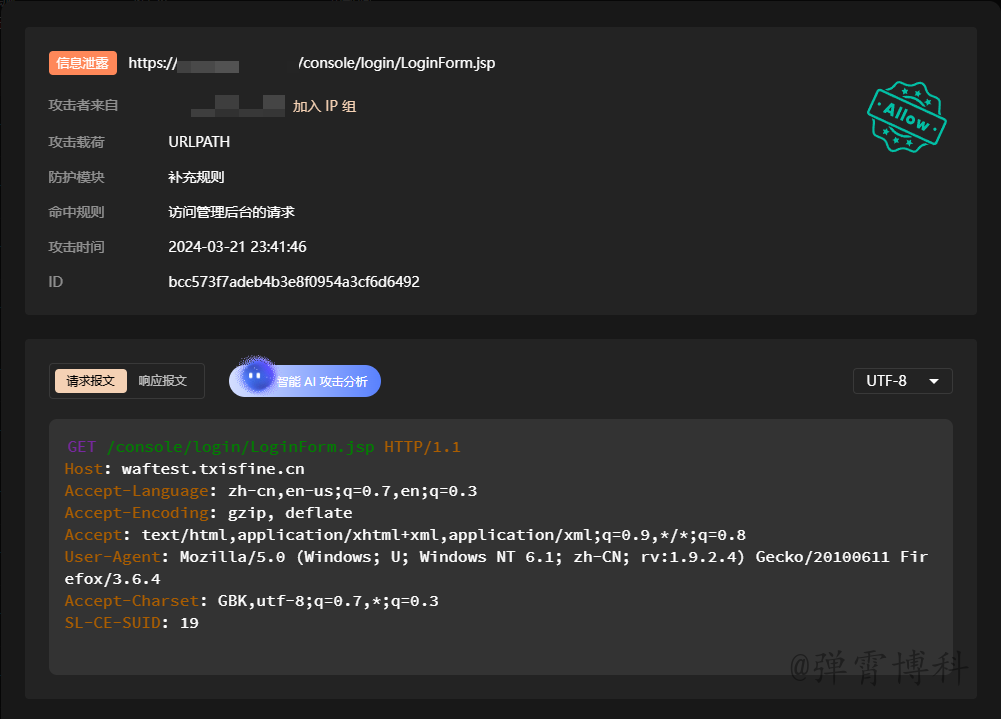

看起来,雷池很智能的语义分析判断我可能是在访问管理端,自动观察了此次访问请求,为对这个访问请求进行拦截,避免了一次误判。又看了一下其它请求,也是比较人畜无害的。

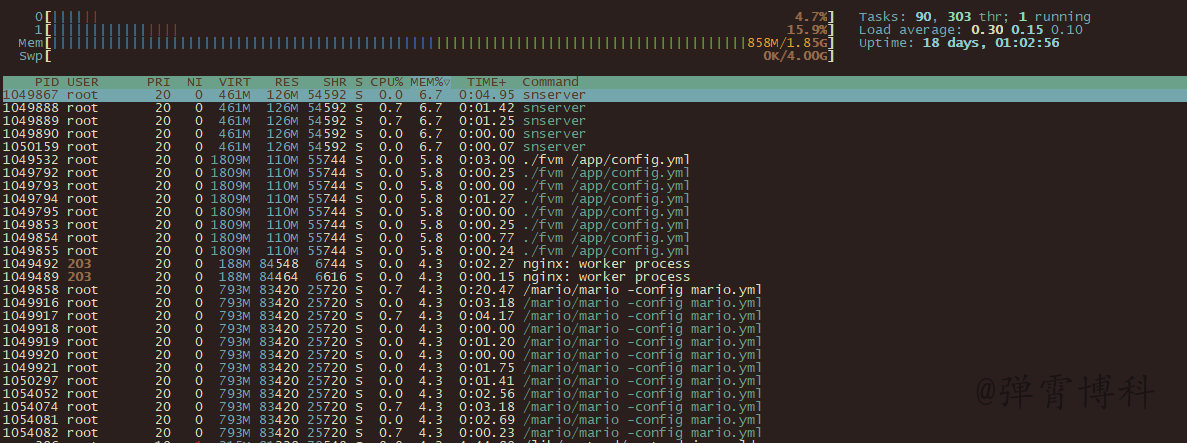

OK,雷池在检查攻击时,会消耗过多的资源吗?我测试时候看了一下雷池 WAF 服务器的负载,基本都在这个水平,雷池的开销还在我可以接受的范围内。

总结

雷池专业版的功能优化,确实为中小企业网络安全提供了一个更具性价比的选择,长亭的安全背景 + 非常卷的价格,值得一试。

补充规则 + 智能语义分析,在尽量减少误判的情况下,提供了更安全的拦截策略。

在测试体验过程中,也遇到了一些小问题,目前仍然在和雷池保持沟通,雷池也在评估是否可以进一步优化。

希望雷池可以更好的实现自己的 slogn,“不让黑客,越雷池一步”。让用户安心干了这一“大杯”WAF。

文章作者: 小谈谈

文章链接: https://www.txisfine.cn/archives/14caf4c8.html

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 弹霄博科!