Bleeping Computer 网站披露,Pwn2Own 多伦多 2023 黑客大赛落下帷幕,参赛团队在为期 3 天的比赛时间里,针对消费类产品进行了 58 次零日漏洞利用(以及多次漏洞碰撞),共获得了 103.85 万美元的奖金。

Pwn2Own 多伦多 2023 黑客大赛期间,各参赛团队以移动和物联网设备为攻击目标,主要包括手机(苹果 iPhone 14、谷歌 Pixel 7、三星 Galaxy S23 和小米 13 Pro)、打印机、无线路由器、网络附加存储(NAS)设备、家庭自动化集线器、监控系统、智能扬声器以及谷歌的 Pixel Watch 和 Chromecast 设备,以上所有设备都处于默认配置并运行最新的安全更新。

参赛队伍成功“演示”了针对小米、西部数据、群晖、佳能、利盟、Sonos、TP-Link、QNAP、Wyze、利盟和惠普等多家厂商设备中 58 个零日漏洞的利用。

值得注意的是,没有参赛队伍入侵苹果 iPhone 14 和谷歌 Pixel 7 智能手机,但有参赛选手四次入侵了打满补丁的三星 Galaxy S23。

各团队积极“打榜”

Pentest Limited 团队率先演示了三星 Galaxy S23 的零日漏洞,利用输入验证不当的缺陷获得了代码执行权,赢得了 5 万美元和 5 个 "Pwn 大师 "积分。

紧随其后,STAR Labs SG 团队也在第一天成功利用了允许输入的列表入侵了三星的旗舰产品,获得了 2.5 万美元(第二轮针对同一设备的一半奖金)和 5 个 Pwn 大师积分。

Interrupt Labs 和 ToChim 团队的安全研究人员在比赛第二天利用允许输入的列表和另一个不恰当的输入验证缺陷入侵了 Galaxy S22。

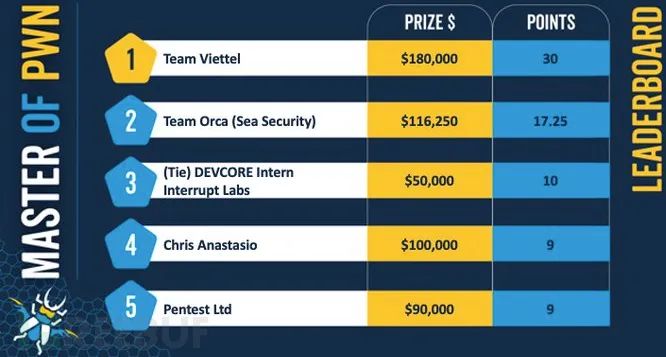

Pwn2Own 多伦多 2023 最终排行榜(ZDI)

最终,Viettel 团队赢得了比赛,共获得 18 万美元现金奖励和 30 个 Pwn 大师积分。紧随其后的是 Sea Security 的 Orca 团队,获得 116250 美元以及 17.25 分,DEVCORE Intern 和 Interrupt Labs 各获得 50000 美元和 10 分。

根据大赛规则,一旦参赛人员在 Pwn2Own 大赛上发现可被利用的零日漏洞,供应商在 ZDI 公开披露之前有 120 天时间用于发布新补丁。

在今年 3 月 Pwn2Own Vancouver 2023 比赛期间,参赛者利用 27 个零日漏洞(和几个漏洞碰撞)赢得了 1035000 美元和一辆特斯拉 Model 3 汽车。