该文章主要提供交流学习使用,请勿利用其进行不当行为!

如本篇文章侵犯了贵公司的隐私,请联系我立刻删除!

如因滥用解密技术而产生的风险与本人无关!

距离上一篇文章5s 已经三个月了

那我们就来聊聊之前5s文章里面提到过的 incapsula

可以百度一下这个东西。此处不多介绍。

有兴趣的同学可以根据这个网站进行学习。

YUhSMGNITTZMeTkzZDNjdWNISnBZMlZzYVc1bExtTnZiUzVoZFM4PQ==

清空cookie刷新几次,就会看到 incapsula

我搞这个东西,也是我三月前搞得。。

我就不调试了,,,折磨。。。。

所以,下面全是我本地代码。

- 流程。

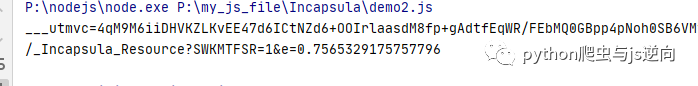

请求首页。获取_Incapsula_Resource的链接!!

请求上面链接。获取一份eval的代码。目的获取cookie ___utmvc 以及 src

get 请求 Cawdor-asse-my-Nightning-we-from-Dealell-Come-Ty 这个获取一份4000左右的 js代码, ob混淆

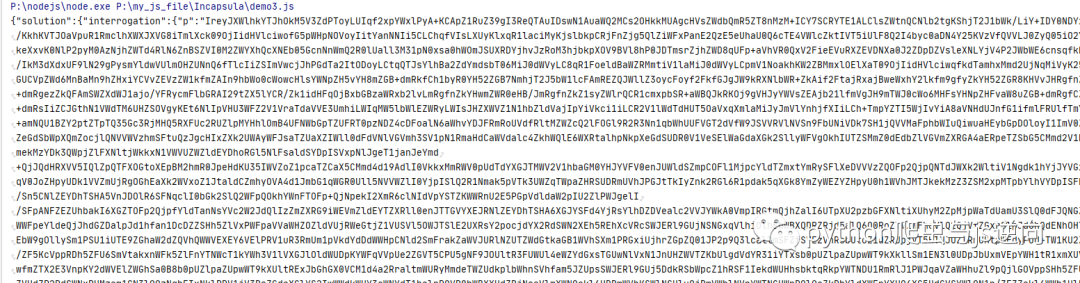

上面js 获取 15000行长的参数

然后post请求 Cawdor-asse-my-Nightning-we-from-Dealell-Come-T 这个,然后获得 名为 reese84 的参数。

然后携带 请求首页,获得数据。

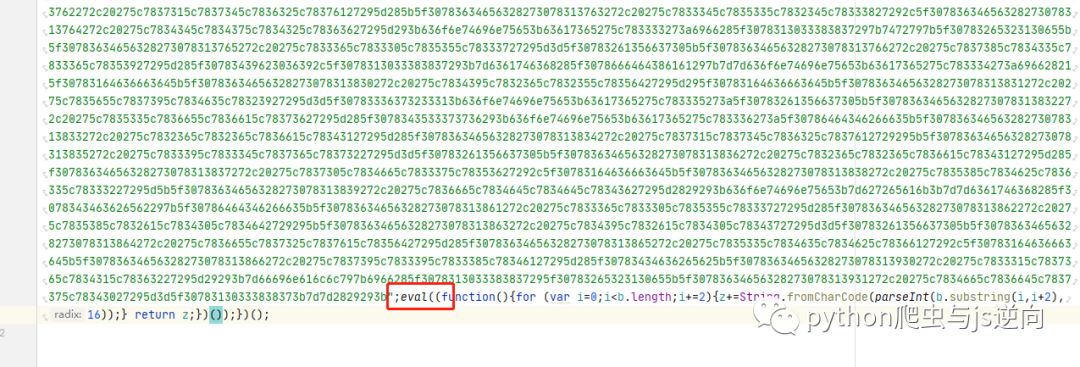

此处我们看第一次eval的js

那我们先看看eval之前是啥样子!

直接改成

for (var i=0;i<b.length;i+=2){z+=String.fromCharCode(parseInt(b.substring(i,i+2),16));} console.log(z);然后得到 800 多行的ob。

里面就是检测nodejs的一些特征,toString 之类的js特征!!

然后就会得到。 名为 ___utmvc 的cookie

和 src ,,据图src。。我忘了在哪里用了。哈哈哈哈,尴尬

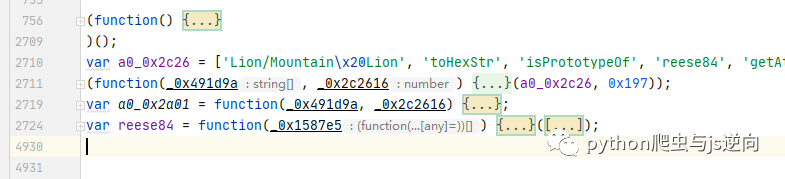

然后下份js。

大约4000行左右的js。

嗯,,直接补环境好了。。

毕竟我不是小和尚。。卷

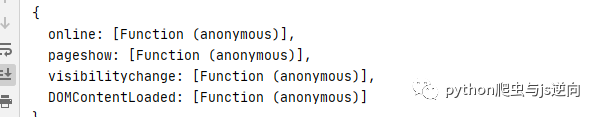

这份js是事件触发的。

不是直接运行的。

此处,你可以在事件函数处,下个断点,,看浏览器会先执行哪个事件。

或者哪个事件是走的我们加密的流程,。

然后事件搞定后。

所有的流程都在这个里面。。。

细节多到恐怖。

但是幸亏可以一步一步的调试。。。

如果是vm???

哈哈哈哈哈哈啊哈哈哈哈哈。

所有的流程都在我红框的框住的函数里面。

所有的环境都在里面。

里面大量校验了canvas 2d 以及 canvas webgl

其他都是一些正常的校验,,toString Object

还有就是现在经常见到的主动抛异常。

try的逻辑是错的。

正确的走catch

然后获取你的报错信息。

然后检测你的报错信息,以及报错路径。

然后就开搞吧。。

记得最后发包校验。成功后会获得 一个 token。。这个token就是cookie的值reese84.。