DisruptOps Inc.成立于2014年,位于密苏里州堪萨斯城,该公司致力于通过为多云基础设施提供自动化的防护来提升云操作的安全性,实现对云基础设施的持续检测和控制。2018年10月,公司获得了由Rally Ventures领投的250万美元的种子轮融资。

背景介绍

近年来,公有云在国外得到快速发展,大量中小公司开始积极拥抱云计算。然而,公有云服务商的技术能力、安全水平始终成为客户上云的最大顾虑。在这样的背景下,多云(Multi-Cloud)架构成为云计算IT架构的下一个飞跃,在多云架构下,用户同时使用多个公有云提供商和内部私有云资源来实现业务目标。可有效提高公有云基础设施可用性,且降低厂商锁定(Vendor Lock-in)的风险。

然而,管理多个云环境的运营团队面临大规模和复杂的云环境,将很快导致运营成本不断上升;此外,敏捷开发也为越来越多的开发团队所亲睐,云中开发、运营复用的系统将越来越多,DevOps将成为新的云应用常态,那么不同环境中的配置不一致会导致安全风险的显著增加。常见错误包括存储系统的数据被非授权访问、错误配置的安全组导致的内部网络可被外部访问,以及过度分配的资源所导致的资金浪费。例如2017年曝光的美国陆军及NSA情报平台将绝密文件放在可公开访问的Amazon S3存储桶中,这个错误配置的S3存储桶, 只要输入正确的URL,任何人都能看到AWS子域名“inscom”上存储的内容。这包含有47个文件和目录,其中3个甚至可以任意下载。

如果通过手动操作的方式来应对这些挑战,效率低下且无效。DisruptOps通过实施可自定义的最佳实践库来确保一致性和安全性,从而使DevOps团队能够快速无风险地迁移,从而实现云管理的自动化。

产品介绍

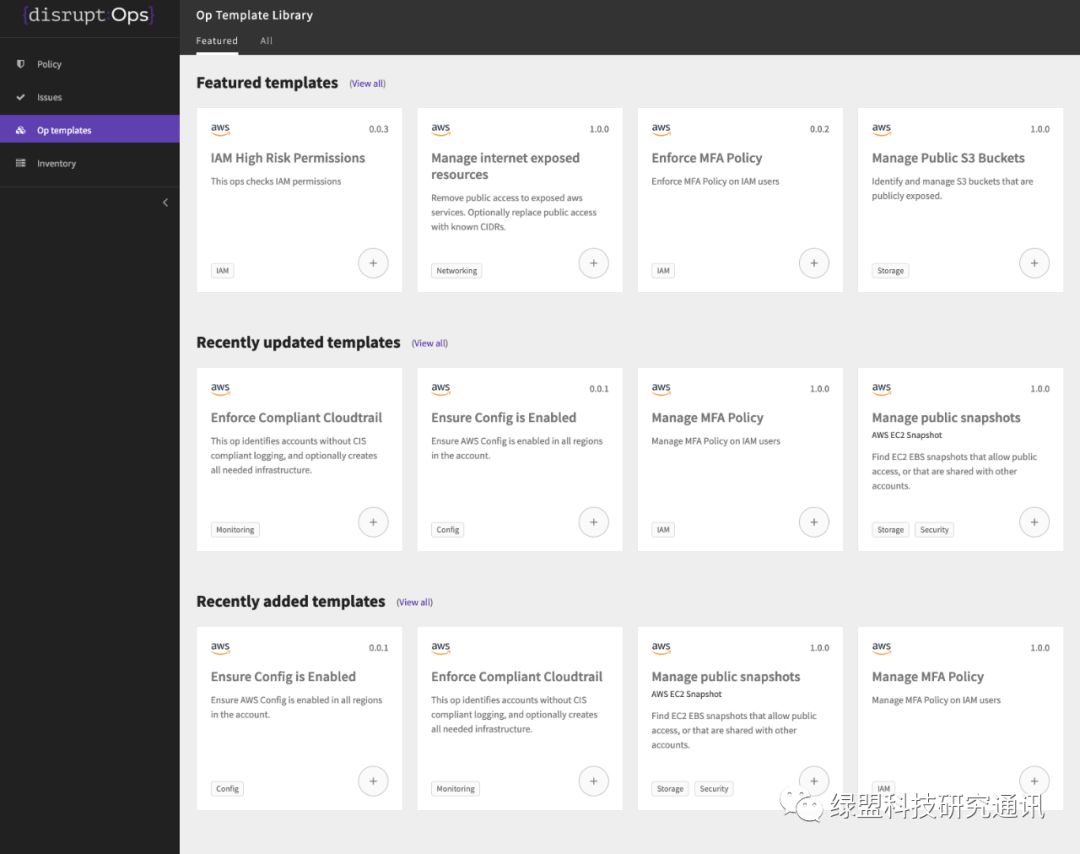

该公司推出的基于SaaS的云管理平台,实现对云基础设施的自动控制。通过持续评估和执行安全、运营和经济的防护栏,企业可以在保持运营控制的同时,可以安全的享受云计算提供的灵活性,速度和创新等好处。

1安全防护栏(Security Guardrail)

DevOps的模式促使开发团队和运营团队能够更快地行动、更快地部署和更快地适应。因此,安全问题不能妨碍或减慢整个DevOps进程。安全防护栏会自动执行安全最佳实践,不仅可以发现错误配置和攻击,而且通常可以在发现问题之前修复它们。这样使得DevOps团队能够在没有风险的情况下快速执行。

具体包括:

(1)身份管理。确保身份策略在整个云中保持一致,从而消除过多的权限问题。

例如,在S3、EC2的服务中,实现对需要具有API和命令行访问权限的控制台用户的MFA管理;删除未使用的IAM用户和角色;删除过多的特权;删除未使用的默认VPCs等。

(2)监控。确保在多个帐户中一致的设置日志记录和告警,确保所有云活动的完全可见。

例如,提供最佳安全实践的配置;设置AWS Log Rotation和Archiving;实施集中式的配置监控;实施集中式的告警;创建安全组更改的告警等。

(3)网络安全。管理适当的网络访问策略,确保正确配置安全组以最小化攻击面。

例如,锁定默认的安全组;锁定安全组到当前配置;评估或限制VPC peering;寻找具有过多权限的安全组;启用VPS流量日志等。

(4)存储安全。确保通过自动执行基于策略的标记、访问和加密规则来保护存储的关键数据。

例如,限制S3 Bucket到已知的IP地址;识别没有合适标签的S3 Buckets;识别公共S3 Buckets;使用KMS Keys加密S3 Buckets等。

2运营防护栏(Operations Guardrail)

成熟的云组织在其所有云环境中实施共享服务,包括监控/日志记录、IAM和备份等。运营防护栏可以实现这些共享服务的最佳操作实践,而不需要脚本或任何其它本地的解决方案。

例如,虽然AWS允许用户在控制台中更改资源的类型和大小,但这些都不是以编程的方式提供,使用Trinity API就可以直接的调整资源。

再比如,通过标记的方式,用户可以按照计划自动化的对实例进行快照制作备份,同时还可以将较旧的快照迁移到Glacier,以节省成本。

3经济防护栏(Economic Guardrail)

通常,开发团队会将更多的精力致力于如何更好的构建并快速的部署相关的应用。然而,却很少会有明确的意识,在资源不使用时主动的去关闭它们,这样就会造成云成本的失控。经济防护栏使用预先构建的策略,自动化的关闭不需要的云资源,在不影响开发人员效率或需要本地脚本的情况下节省用户的资金。

例如,可以通过标签设置,在工作时间之外关闭开发实例和其它一些不用的实例,以节约成本;可以调整自动缩放配置,以减少非工作时间的成本;根据实例的具体资源利用率,调整实例的大小,实现成本的降低;分析S3的存储Buckets使用情况,并将其优化到正确的存储层,以降低成本等。

产品特征

无论云的规模大小如何,DisruptOps云管理平台都能及时发现并修复安全、运营和成本管理问题。总结起来包括以下几点特征。

(1)持续评估

开发人员不断地对业务系统进行迭代改变,运营团队不断地进行相关的更新。每做一次更改,都会有违反公司安全策略和偏离最佳实践的风险。因此,需要持续监控和评估环境,进而发现违规行为,然后采取各种行动。

DisruptOps维护所有云平台的多帐户资源,可以为这些资源进行标记分配,并支持基于标记的单独策略。例如,用户可以针对开发和生产环境,实现不同的安全策略。DisruptOps允许开发人员快速进行迁移,而运维团队可以快速的实施最佳实践。

(2)自动执行

DisruptOps在识别到问题之后,可以自动化的提供许多补救方案。通过自动化的执行更改,将环境恢复到最佳实践配置。DisruptOps的防护检测配置,与运维团队为实施策略而构建的许多脚本不同,这是经过生产测试和自动化维护的。

(3)护栏而不是拦截

实现云安全的一个重要的宗旨就是:需要保护公司数据,并执行安全策略和最佳实践,但不要减慢DevOps进程。护栏不会阻挡活动,而是按预期执行安全策略,用户可以为不适用的资源设置白名单和黑名单。

例如,如果为安全组打开了管理员访问权限,那么就不会阻止管理员对这个安全组范围的访问。相反,DisruptOps将策略设置为只允许来自授权公司IP范围的连接。同样,如果管理员帐户需要MFA(AWS Multi-Factor Authentication,多因子认证)并且该帐户已关闭,而不是阻止所有访问(并使管理员脱机),则DisruptOps会将策略重置为需要MFA。

(4)DevSecOps的最佳实践方式

当前,在DevOps过程中添加“Sec”需要大量手工工作来构建、测试和维护脚本。使用DisruptOps Guardrails,无需编程,通过一键式处理进行配置,并通过直观的用户体验来实施和管理Ops。DisruptOps提供报告并支持基于角色的访问控制,以确保只有授权方才能对其管理的云进行更改。

(5)支持云计算的最佳实践

DisruptOps可以帮助用户实施多帐户管理策略,并提供Guardrails来遵循来自CIS等组织的云安全准则和基准。此外,DisruptOps的许多策略源于创始人的实际设计和架构工作,他们拥有多年帮助客户实施世界级云安全建设和运营的经验。

(6) 最低权限原则

在DisruptOps中,最小特权的安全标准是宗旨。始终只为相应操作分配所需的最少权限,然后在进行更改后删除这些权限。通过积极且持续地管理权限,确保不会因自动化而在云安全和操作的关键方面而产生额外的攻击面。

(7) 云原生

DisruptOps构建于云中,用于云,并利用云最佳实践,包括多个帐户组织、无处不在的加密、平台即服务产品,并大量利用API、容器、微服务和功能即服务。这种方法既可以最大限度地减少应用程序的攻击面,又可以与云环境进行即时集成。DisruptOps的创始人近十年来一直倡导云原生架构的理念。

(8) SaaS交付

DisruptOps以SaaS服务交付,也就是说用户环境中无需安装任何软件。一键式配置流程和内置的Ops库,确保用户不再需要投入资源来实施、构建、更新、修补或重新调整护栏的大小。因此,用户可以把精力放回到构建、运行云和DevOps的业务中。

总结

多云和敏捷开发是云计算的热点,DisruptOps以SaaS化的服务方式,通过对用户的多个云资源进行安全与操作问题的快速检测并自动修复,一方面节省了客户上云的成本,另一方面实现对云基础架构的持续安全控制,在安全、运营和成本等方面,给用户带来最大的收益。此外,借助自动化和服务编排的技术,推动云原生应用和DevSecOps的落地。

内容编辑:云安全实验室 江国龙 责任编辑:肖晴