章节内容点:

应急响应: 1、抗拒绝服务攻击防范应对指南 2、勒索软件防范应对指南 3、钓鱼邮件攻击防范应对指南 4、网页篡改与后门攻击防范应对指南 5、网络安全漏洞防范应对指南 6、大规模数据泄露防范应对指南 7、僵尸网络感染防范应对指南 8、APT攻击入侵防范应对指南 9、各种辅助类分析工具项目使用 朔源反制:

首要任务: 获取当前WEB环境的组成架构(语言,数据库,中间件,系统等) 分析思路: 1、利用时间节点筛选日志行为 2、利用已知对漏洞进行特征筛选 3、利用后门查杀进行筛选日志行为

IIS&.NET-注入-基于时间配合日志分析

背景交代:某公司在某个时间发现网站出现篡改或异常 应急人员:通过时间节点配合日志分析攻击行为

Apache&PHP-漏洞-基于漏洞配合日志分析

背景交代:某公司在发现网站出现篡改或异常 应急人员:通过网站程序利用红队思路排查漏洞,根据漏洞数据包配合日志分析攻击行为 没有时间点等信息,需要应急人员自己思考搭建服务器的组件可能会出现哪些漏洞 排查中间件第三方应用组件历史漏洞(版本等信息)

弱口令-基于后门配合日志分析

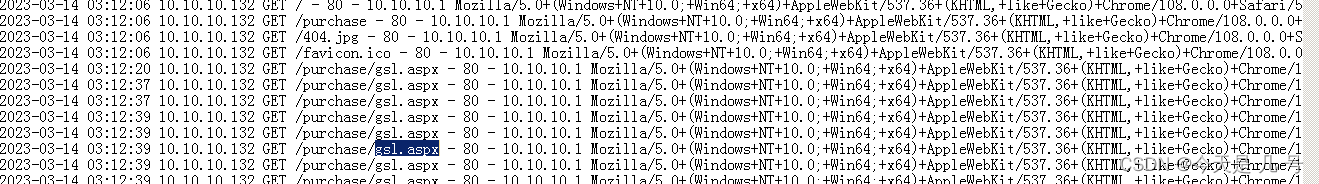

背景交代:在时间和漏洞配合日志没有头绪分析下,可以尝试对后门分析找到攻击行为 在日志里进行搜索,那些ip访问了gsl.aspx等后门文件

Webshell查杀-常规后门&内存马-各脚本&各工具

内存马常规杀毒软件检测不到(无文件) -常规后门查杀: 1、阿里伏魔(在线) https://ti.aliyun.com/#/webshell 2、百度WEBDIR+(在线) https://scanner.baidu.com/#/pages/intro 3、河马(本地客户端) https://n.shellpub.com/ 4、CloudWalker(牧云) https://stack.chaitin.com/security-challenge/webshell 5、在线webshell查杀-灭绝师太版 http://tools.bugscaner.com/killwebshell/ 6、WebShell Detector WebShell扫描检测器 http://www.shelldetector.com/ 7、D盾 http://www.d99net.net 8、各类杀毒 火绒,管家,X60,Defender,Nod32等

内存马查杀:(后续会后门攻击应急单独讲到)

.NET:https://github.com/yzddmr6/ASP.NET-Memshell-Scanner

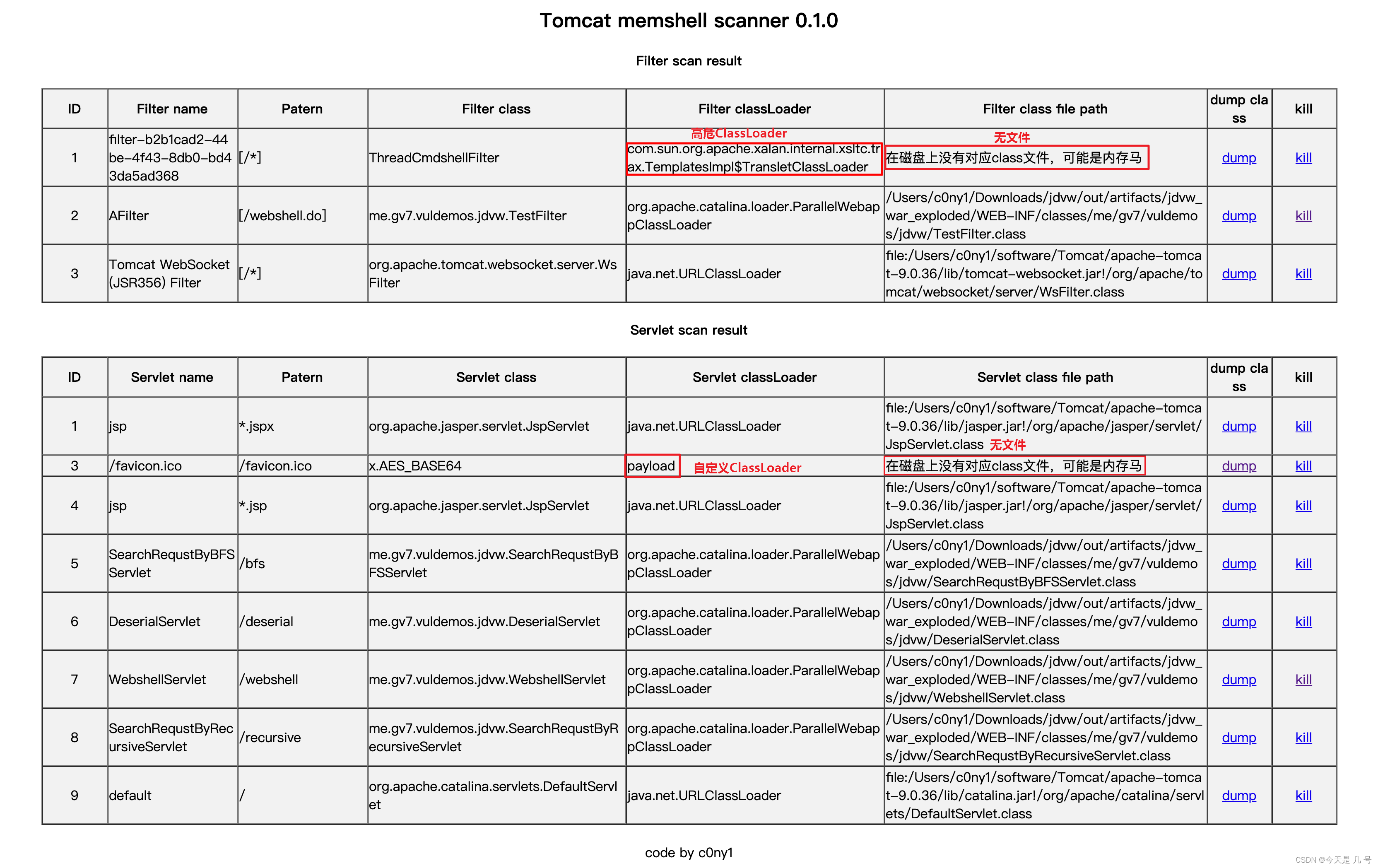

gsl-aspx内存马

被注入内存马之后,使用gsl可以直接连接任何路径"后门" 并且gsl.aspx webshell实体被删除后,仍然可以连接正常使用,且无法扫描出内存马。需要使用专门的查杀工具

aspx内存马查杀项目:ASP.NET-Memshell-Scanner-master PHP:常规后门查杀检测后,中间件重启后删除文件即可

JAVA:河马版本,其他优秀项目

MemShellDemo-master 项目 搭建

该项目未完待续 其他:缺乏相关项目