腾讯云ES Serverless x TKE,分钟级低门槛实现一站式可观测容器日志分析

作为云原生技术的爱好者,笔者活跃在各种开发者社群,这不,又让我发现了一个宝藏:腾讯云Elasticsearch Serverless服务,具备自动弹性、免运维的特性,丰富的产品能力,能分钟级实现容器服务的日志采集与可观测分析。当然,秉持着“不吃独食”的开源心态,为了让大家也能免费体验到这款开箱即用的产品,笔者连着请小编吃了一周的宵夜,最终领取到了免费体验卷➕资源包特惠1元购➕开发者课程(也有免费代金券,爱了!)等满满福利,具体领取方式可见文末相关链接。

腾讯云ES Serverless x TKE,分钟级低门槛实现一站式可观测容器日志分析

作为云原生技术的爱好者,笔者活跃在各种开发者社群,这不,又让我发现了一个宝藏:腾讯云Elasticsearch Serverless服务,具备自动弹性、免运维的特性,丰富的产品能力,能分钟级实现容器服务的日志采集与可观测分析。当然,秉持着“不吃独食”的开源心态,为了让大家也能免费体验到这款开箱即用的产品,笔者连着请小编吃了一周的宵夜,最终领取到了免费体验卷➕资源包特惠1元购➕开发者课程(也有免费代金券,爱了!)等满满福利,具体领取方式可见文末相关链接。

全新升级!腾讯云大数据ES Serverless服务开启日志分析新体验

2023年8月1号,腾讯云大数据 ES Serverless服务重磅发布,拥有自动弹性、完全免运维、极致成本、Elastic Stack生态兼容、灵活易用、稳定可靠等优势特性,提供开箱即用的云端Elasticsearch体验,助力企业高效上云!

Elasticsearch 实战:使用ES|QL高效分析腾讯云审计日志

在当今数字化的世界里,安全防护能力的构建已成为每个组织不可或缺的重心。特别是在安全分析领域,Elasticsearch 的应用已经超越了传统的搜索引擎功能,成为了一种强大的安全信息和事件的管理及分析工具,尤其是在处理和分析大量复杂数据的场景中。而在众多安全分析应用中,对审计日志的分析无疑占据了一席之地,成为了这一领域的核心。在我接触过的安全项目中,无论是维护网络安全的壁垒,还是揭示潜在的安全漏洞,审计日志的分析总是扮演着不可或缺的角色。从企业的角度来看,能够高效、准确地分析审计日志,就意味着能更好地理解安全威胁,从而采取更加有力的防御措施。

分钟级落地,基于腾讯云ES Serverless的云原生容器服务日志分析

作为云原生技术的爱好者,笔者活跃在各种开发者社群,这不,又让我发现了一个宝藏:腾讯云Elasticsearch Serverless服务,具备自动弹性、免运维的特性,丰富的产品能力,能分钟级实现容器服务的日志采集与可观测分析。当然,秉持着“不吃独食”的开源心态,为了让大家也能免费体验到这款开箱即用的产品,笔者连着请小编吃了一周的宵夜,最终领取到了免费体验卷➕资源包特惠1元购➕开发者课程(也有免费代金券,爱了!)等满满福利,具体领取方式可见文末相关链接。

分钟级落地,基于腾讯云ES Serverless的云原生容器服务日志分析

作为云原生技术的爱好者,笔者活跃在各种开发者社群,这不,又让我发现了一个宝藏:腾讯云Elasticsearch Serverless服务,具备自动弹性、免运维的特性,丰富的产品能力,能分钟级实现容器服务的日志采集与可观测分析。当然,秉持着“不吃独食”的开源心态,为了让大家也能免费体验到这款开箱即用的产品,笔者连着请小编吃了一周的宵夜,最终领取到了免费体验卷➕资源包特惠1元购➕开发者课程(也有免费代金券,爱了!)等满满福利,具体领取方式可见文末相关链接。

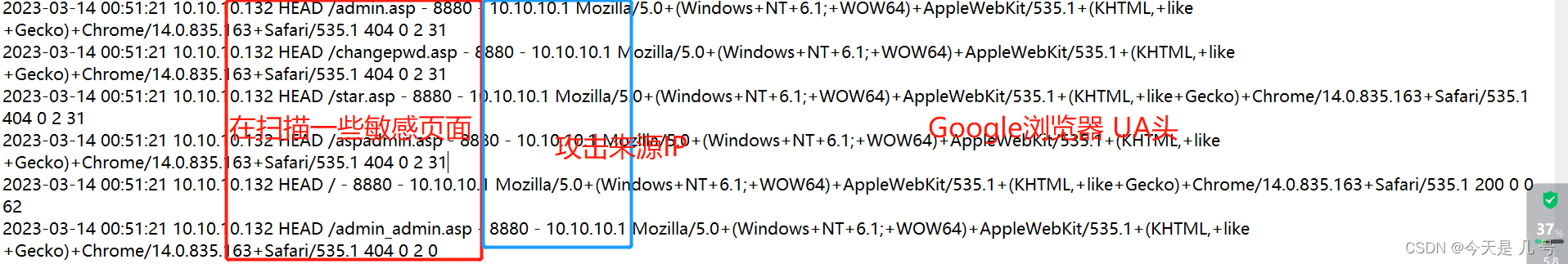

应急响应篇——中间件日志分析

经过前几篇的铺垫,进入中间件日志排查篇。由于各种各样的原因安全人员获取到的告警信息很可能是零零碎碎的,且高级黑客的整个入侵过程很可能十分完整,包含了清除痕迹等,这就导致了几种情况可能会发生:可疑威胁文件已被删除,无法定位;远程命令执行痕迹已被清除,无法还原攻击者入侵路径。

【经典好文】Linux应急响应

排查过程

过程向客户了解情况后,登录了服务器进行检查,发现历史执行过的命令有些异常,系统帐号被添加了admin,用户组为admin,向客户确认后为客户所执行,帐号非客户所添加

【应急响应】网站入侵篡改指南&Webshell内存马查杀&漏洞排查&时间分析

应急响应:

1、抗拒绝服务攻击防范应对指南

2、勒索软件防范应对指南

3、钓鱼邮件攻击防范应对指南

4、网页篡改与后门攻击防范应对指南

5、网络安全漏洞防范应对指南

6、大规模数据泄露防范应对指南

7、僵尸网络感染防范应对指南

8、APT攻击入侵防范应对指南

9、各种辅助类分析工具项目使用

朔源反制:

【Android 逆向】Android 逆向方法 ( 静态逆向解析 | 函数调用分析 | 动态运行跟踪 | 运行日志分析 | 文件格式解析 | 敏感信息分析 | 网络信息监控 | 环境伪装模拟 )

静态逆向解析 : 静态解析 APK 安装文件 , 反编译 APK 文件 , 然后反汇编 Dex 字节码文件 , SO 动态库文件 ; 分析这些二进制文件细节 ;

使用 Docker Compose V2 快速搭建日志分析平台 ELK (Elasticsearch、Logstash 和 Kibana)

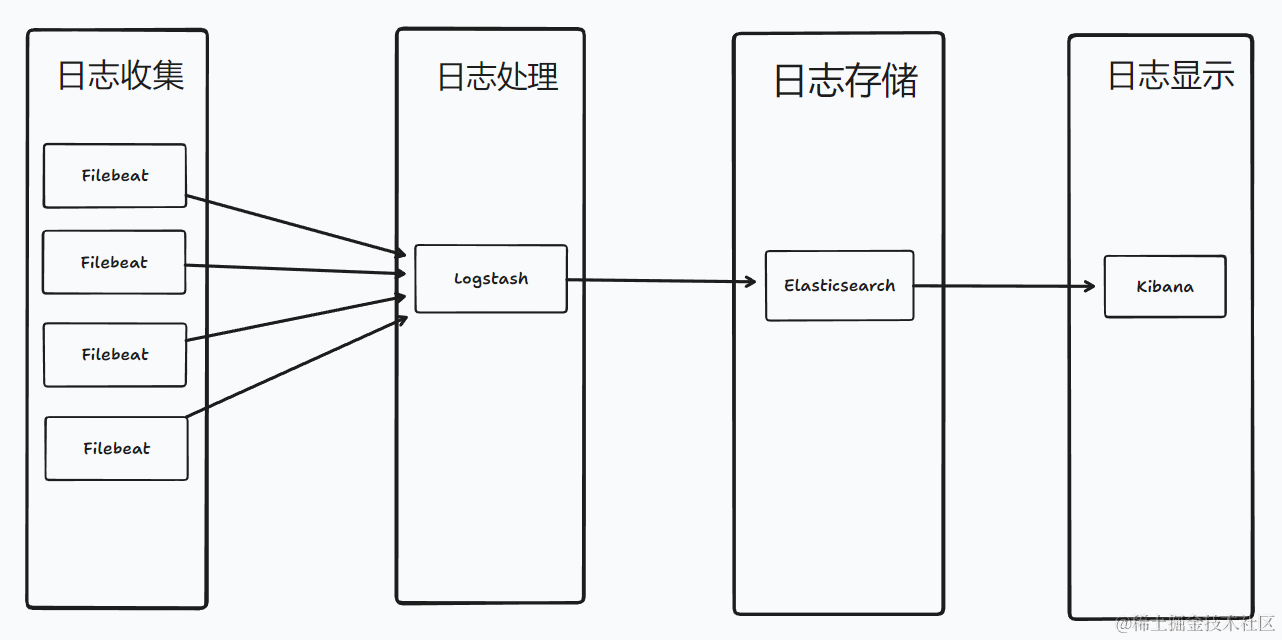

ELK的架构有多种,本篇分享使用的架构如图所示: Beats(Filebeat) -> -> Elasticsearch -> Kibana,目前生产环境一天几千万的日志,内存占用大概 10G 左右

应急响应之远程软件日志分析

默认情况下todesk日志文件保存在安装目录同级目录Logs下,在4.7以前的版本中,目录下有以service为首的文件以及以client为首的文件。其中service文件表示是被别人远控的日志。client文件表示是远控别人的日志。在4.7后的版本含4.7中,目录下不再存在以client为首的文件。