之前写过今日头条的三个参数逆向过程。

好像是上星期的时候,有人还到我的博客上问我_signature的生成过程。

我就又把今日头条翻了一遍。

然后在某论坛上,又看到有个人说看到我的文章,去逆向今日头条出现了问题。

我就又把今日头条翻新了一遍。。。

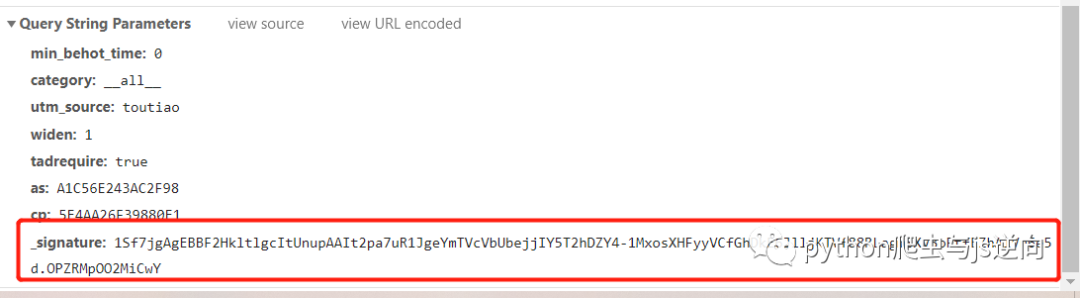

然后就发现_signature参数变了,变得更长了!!

长这样子。

长吧!!

那咱们抱着学习的态度去看看这个参数是怎么生成的。

是学习。

学习。

嘻。

咱们以推荐版块为例:

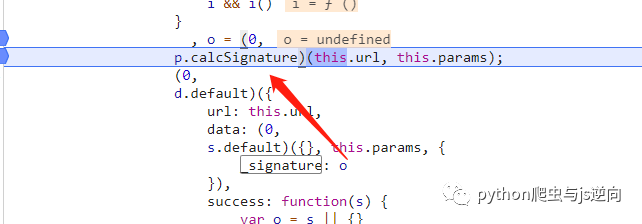

f12,然后全局搜索这个参数。

而后在这里我们发现了大幂幂。

随后进入这个函数。

然后调试后发现s就是我们的结果。

传入参数a,a里面url就是as,cp那些东西。

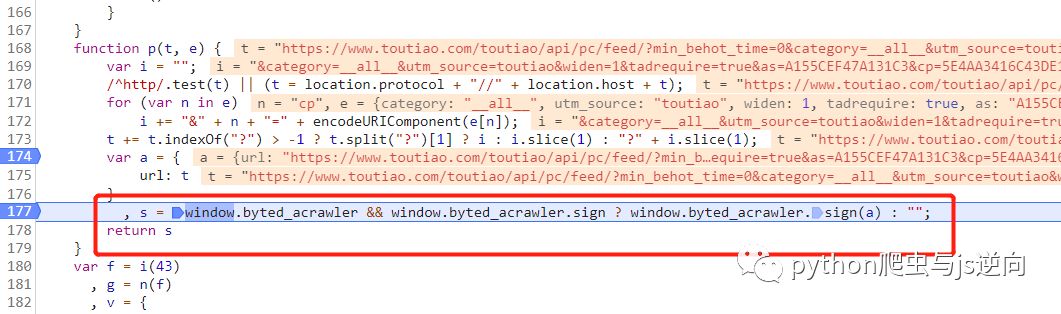

至于加密过程。

全部都绑定在window上。

这里我们先打印下:

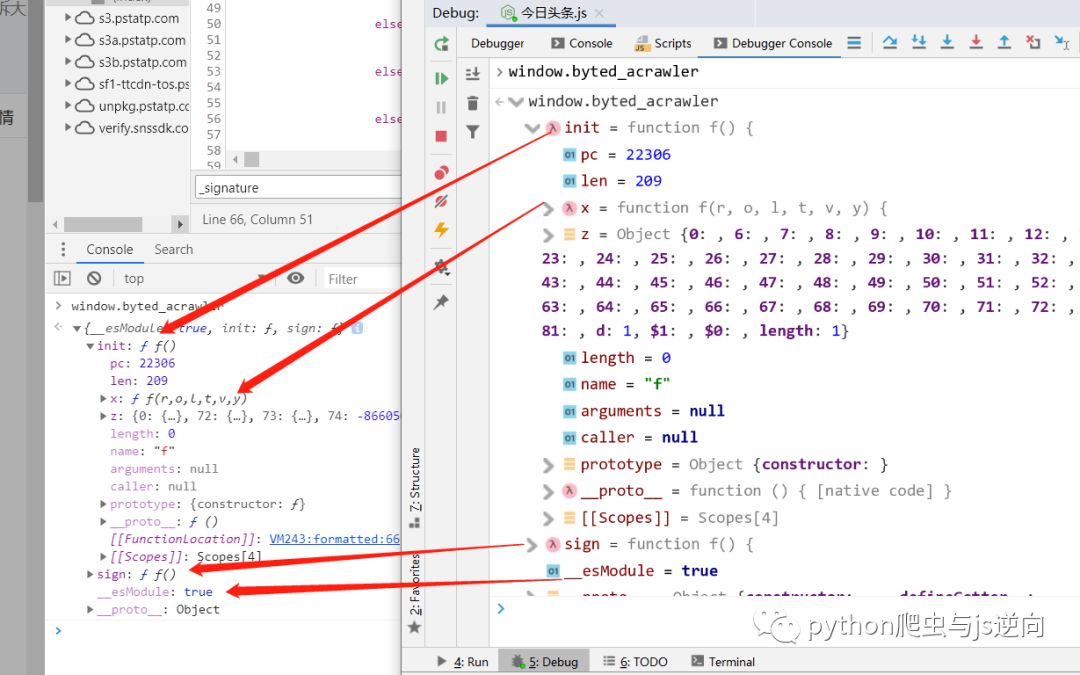

这样看着方便点是吧:

这里可以看到。

加密结果以及函数全都基于

window.byted_acrawler

那我们先找一下byted_acrawler在哪里的小角落。

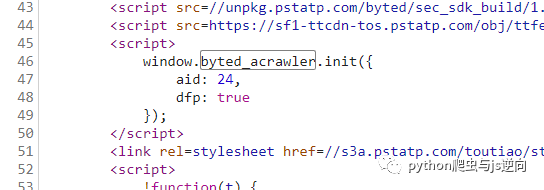

当当当当当

在script里面找到他了。

我们进入函数内部。

然后看到这些东西。

是和之前的_signature的脚本差不多是吧!

那我们无脑点,还当成是之前的脚本。

我们先复制出来,

放进一个我们自己写的函数里面,方便运行。

然后打印window.byted_acrawler

和网站上的进行对比。

简直是一模一样撒。

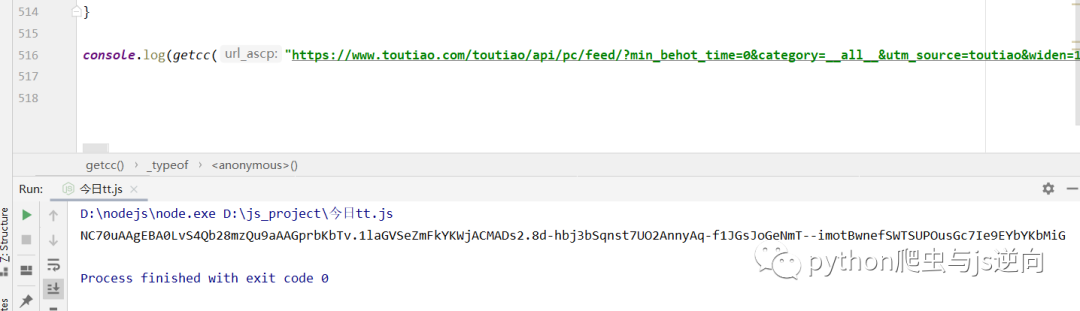

而后,直接证实我们的想法,

我们传入

window.byted_acrawler && window.byted_acrawler.sign ? window.byted_acrawler.sign(a) : ""

而后就报各种未定义。

我们定义既可。

而后就会返回正确的数据,

我们验证一下。

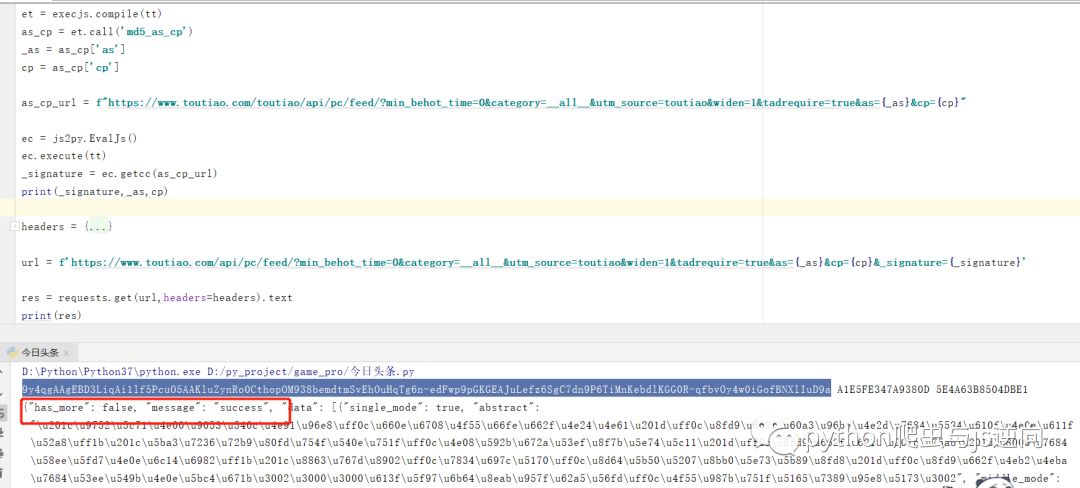

这里用exejs会报错,,,用js2py运行5秒左右才会返回数据,建议写个js接口。

这里用python调用,成功返回数据。

今天的分享到此结束了撒!!谢谢大家!!