再次捕获云上在野容器攻击,TeamTNT黑产攻击方法揭秘

一、背景 腾讯安全云鼎实验室持续监控云原生在野攻击威胁态势,继DockerHub发现百万下载量黑产镜像(详见文章DockerHub再现百万下载量黑产镜像,小心你的容器被挖矿)之后,近期实验室最新捕获到TeamTNT黑客团队新型在野容器攻击活动,相比之前TeamTNT挖矿木马,此次新型攻击手法对原挖矿木马进行了升级,并利用容器环境进行感染传播。 通过对TeamTNT新型容器攻击样本详细分析,我们发现挖矿病毒是通过扫描docker remote api未授权访问漏洞进行传播。相比之前TeamTNT黑客团队出的

【云安全最佳实践】 容器安全服务 TCSS助力上云无忧

② 云安全产品使用教程:基于以上五款产品,分享使用的相关教程,如云防火墙访问控制规则设置、入侵防御规则设置实践。

重磅发布 | 腾讯云发布容器安全白皮书

11月4日,为期2天的腾讯数字生态大会在湖北武汉落下帷幕。在大会的云原生专场上,腾讯云容器服务 TKE 联合腾讯安全云鼎实验室,联合发布了《腾讯云容器安全白皮书》(简称白皮书)。白皮书对腾讯云容器用户进行了深入的调研和走访,结合长期以来的容器安全运营实践,详细梳理并分析了容器环境所面临的安全挑战,介绍了腾讯云在云原生容器安全建设上的思路、方案以及实践。这是国内首次大规模的对容器环境的安全现状进行分析总结。 (图1 白皮书在数字生态大会的发布现场) 云原生充分利用云计算的弹性、敏捷、资源池化和服务化等特

问脉 SDK: 云原生安全的最强外挂 (上)

在近几年,云原生可谓是站到了一个"风口浪尖"的位置,仿佛一夜之间,改革春风吹满地,各家企业都争相赶着上云,这个现象在我眼里,称之为浪潮也不为过。然而,上云除了带来技术红利的同时,也带来了相当多的安全问题,比如对于 ak/sk (accesskey/accesssecret) 的泄露这样一个简简单单的问题,就让很多甲方头痛,头痛的点不在于检测本身,而在于检测面的覆盖。

腾讯云百万容器镜像安全治理运营实践

摘要

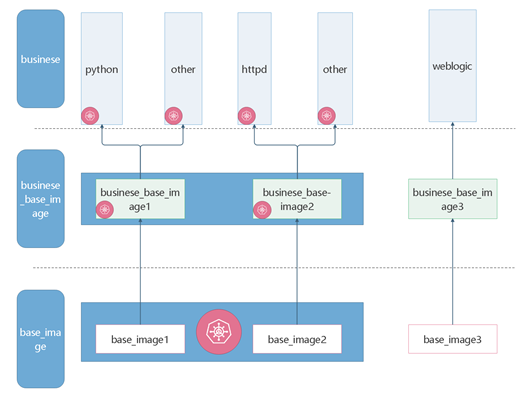

腾讯云容器服务TKE目前拥有国内超大规模的Kubernetes集群,运行了包括游戏、支付、直播、金融等多个应用场景,集群的稳定运行离不开安全能力的保驾护。腾讯云容器安全服务站在业内最前沿的云原生安全视角,持续为TKE的安全治理提供指导并沉淀了丰富的思考和最佳实践。 本文将结合我们在容器基础镜像方面的安全建设和运营实践,分享我们对于基础镜像的安全治理和安全运营的思考。 1.背景 云原生安全架构的设计中,一个重要的思想就是安全左移,即在软件生命周期的更早阶段,投入更多的资源和安全能力,来更有效的收敛安全

[翻译] 开源Devops扫描利器之Trivy

Trivy是一个完善的完善的安全扫描器。他可以找到出现的安全问题以及这些问题的target。

【云安全最佳实践】 容器安全服务 TCSS助力上云无忧

② 云安全产品使用教程:基于以上五款产品,分享使用的相关教程,如云防火墙访问控制规则设置、入侵防御规则设置实践。

再次捕获云上在野容器攻击,TeamTNT黑产攻击方法揭秘

一、背景 腾讯安全云鼎实验室持续监控云原生在野攻击威胁态势,继DockerHub发现百万下载量黑产镜像(详见文章DockerHub再现百万下载量黑产镜像,小心你的容器被挖矿)之后,近期实验室最新捕获到TeamTNT黑客团队新型在野容器攻击活动,相比之前TeamTNT挖矿木马,此次新型攻击手法对原挖矿木马进行了升级,并利用容器环境进行感染传播。 通过对TeamTNT新型容器攻击样本详细分析,我们发现挖矿病毒是通过扫描docker remote api未授权访问漏洞进行传播。相比之前TeamTNT黑客团队出的

Apache Solr代码执行漏洞自助处置手册

Apache Solr 是一个开源搜索服务引擎,使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。Apache Solr 在默认配置下存在服务端请求伪造漏洞,当Solr以cloud模式启动且可出网时,远程攻击者可利用此漏洞在目标系统上执行任意代码。