新的DFSCoerce NTLM中继攻击允许攻击者控制Windows域

Security Affairs 网站披露,安全专家发现了一种名为 DFSCoerce 的新型 Windows NTLM 中继攻击,它允许攻击者控制 Windows 域。

DFSCoerce 攻击依赖分布式文件系统 (DFS):命名空间管理协议 (MS-DFSNM) 来完全控制 Windows 域。分布式文件系统 (DFS):命名空间管理协议为管理 DFS 配置提供了 RPC 接口。

安全研究员 Filip Dragovic 发布了一个新的 NTLM 中继攻击的概念验证脚本,该PoC基于PetitPota

如何使用DragonCastle从LSASS进程中提取NTLM哈希

关于DragonCastle

DragonCastle是一款结合了AutodialDLL横向渗透技术和SSP的安全工具,该工具旨在帮助广大研究人员从LSASS进程中提取NTLM哈希。

该工具会向目标设备中上传一个DLL,然后它会启用远程注册表功能以修改AutodialDLL条目并启动/重启BITS服务。Svchosts将负责加载我们上传的DLL,再次将AutodialDLL设置为默认值,并执行RPC请求以强制LSASS加载与安全支持提供程序相同的DLL。一旦LSASS加载了DLL,它就会在进程内存中进行

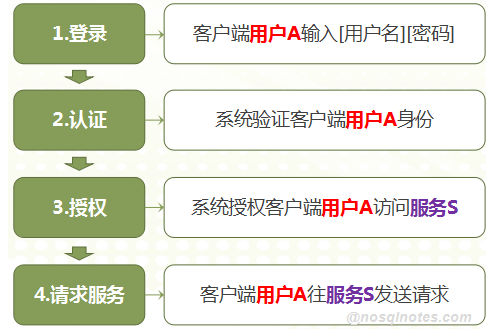

windows内网基础

工作组可以认为是同一网络内,功能相似的电脑进行的分组。

举个例子:

“在一个网络内,可能有成百上千台电脑,如果这些电脑不进行分组,都列在“网上邻居”内,可想而知会有多么乱。为了解决这一问题,Windows 9x/NT/2000就引用了“工作组”这个概念,将不同的电脑一般按功能分别列入不同的组中,如财务部的电脑都列入“财务部”工作组中,人事部的电脑都列入“人事部”工作组中。你要访问某个部门的资源,就在“网上邻居”里找到那个部门的工作组名,双击就可以看到那个部门的电脑了。 ”

这就是工作组,但是在工作组中的电脑还是各自管理。当其中一台计算机访问另一台计算机时还是要经过另一台计算机的认证的

Windows 技术篇 - 远程桌面连接不保存密码、每次都要输入密码问题解决

通过 gpedit.msc 打开本次组策略编辑器。

选择 模板管理 - 系统 - 凭据分配 - 允许分配保存的凭据用于仅 NTLM 服务器身份验证