据BleepingComputer网站6月15日消息,一个被称为“Blue Mockingbird”的攻击者利用 Telerik UI 漏洞来破坏服务器,安装 Cobalt Strike 信标,并通过劫持系统资源来挖掘 Monero。

攻击者利用的漏洞是CVE-2019-18935,这是一个严重的反序列化漏洞,CVSS v3.1评分高达9.8,可导致在 Telerik UI 库中远程执行ASP.NET AJAX 的代码。

在2020年5月,Blue Mockingbird就曾使用同样的手法攻击Microsoft IIS 服务器,而此时距供应商提供安全更新已经过去了一年 ,可见该漏洞已被该攻击者反复利用,屡试不爽。

要利用 CVE-2019-18935漏洞,攻击者必须获得保护目标上Telerik UI序列化的加密密钥,这可通过利用目标 Web 应用程序中的另一个漏洞或使用 CVE-2017-11317和CVE-2017-11357 来实现。一旦获得密钥,攻击者就可以编译一个恶意DLL,其中包含要在反序列化期间执行的代码,并在“w3wp.exe”进程的上下文中运行。

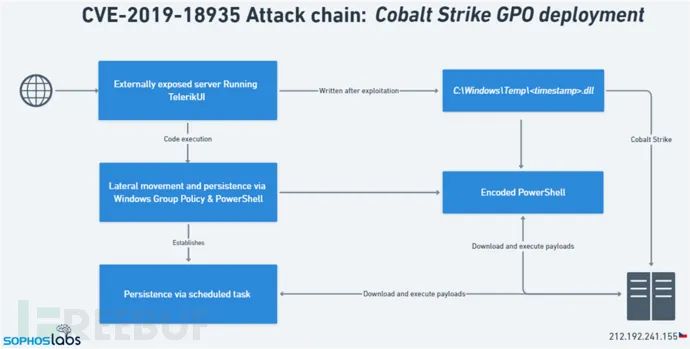

△Blue Mockingbird 最近的攻击链

在由网络安全公司Sophos最近发现的这起攻击事件中,Blue Mockingbird采用了一个现成的概念验证(PoC)漏洞,能够处理加密逻辑并自动进行DLL编译,其使用的有效载荷是 Cobalt Strike 信标,这是一种隐蔽的、合法的渗透测试工具, Blue Mockingbird 以此滥用来执行编码的 PowerShell 命令。

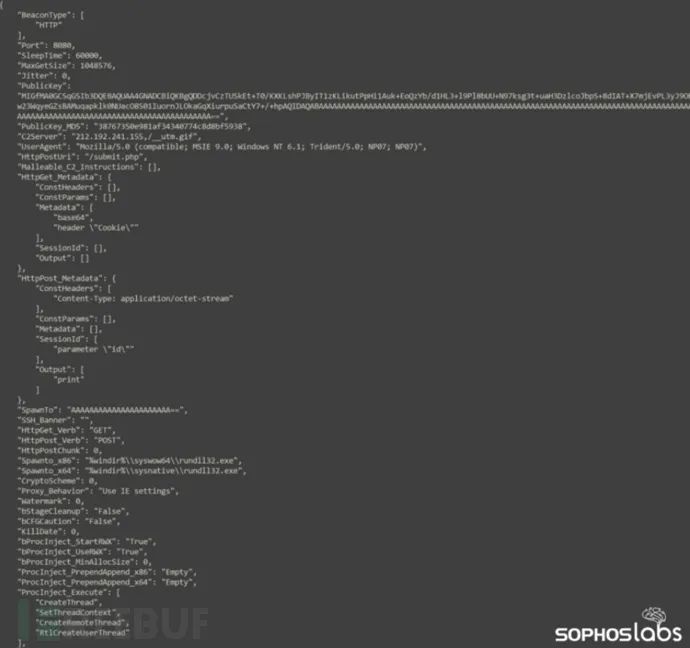

△Cobalt Strike 信标配置

为了实现持久性,攻击者通过 Active Directory 组策略对象 (GPO) 建立,它创建计划任务,该计划任务写入包含 base64 编码的 PowerShell 的新注册表项中。

该脚本使用常见的 AMSI 绕过技术来规避 Windows Defender 检测,以将 Cobalt Strike DLL 下载并加载到内存中。

第二阶段的可执行文件('crby26td.exe')是一个 XMRig Miner,一个标准的开源加密货币矿工,用于挖掘 Monero,这是最难追踪的加密货币之一。

Cobalt Strike 的部署为在受感染的网络内轻松横向移动、进行数据泄露、帐户接管以及部署更强大的有效负载(如勒索软件)开辟了道路。

参考来源

https://www.bleepingcomputer.com/news/security/hackers-exploit-three-year-old-telerik-flaws-to-deploy-cobalt-strike/

精彩推荐