金蝶云星空管理中心反序列化RCE漏洞

金蝶云星空是一款云端企业资源管理(ERP)软件,为企业提供财务管理、供应链管理以及业务流程管理等一体化解决方案。金蝶云·星空聚焦多组织,多利润中心的大中型企业,以 “开放、标准、社交”三大特性为数字经济时代的企业提供开放的 ERP 云平台。服务涵盖:财务、供应链、智能制造、阿米巴管理、全渠道营销、电商、HR、企业互联网服务,帮助企业实现数字化营销新生态及管理重构等,提升企业数字化能力。

【计算机网络】序列化与反序列化

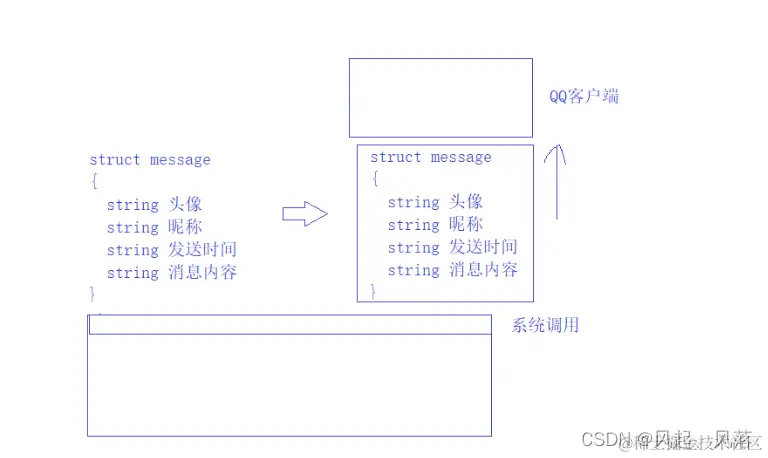

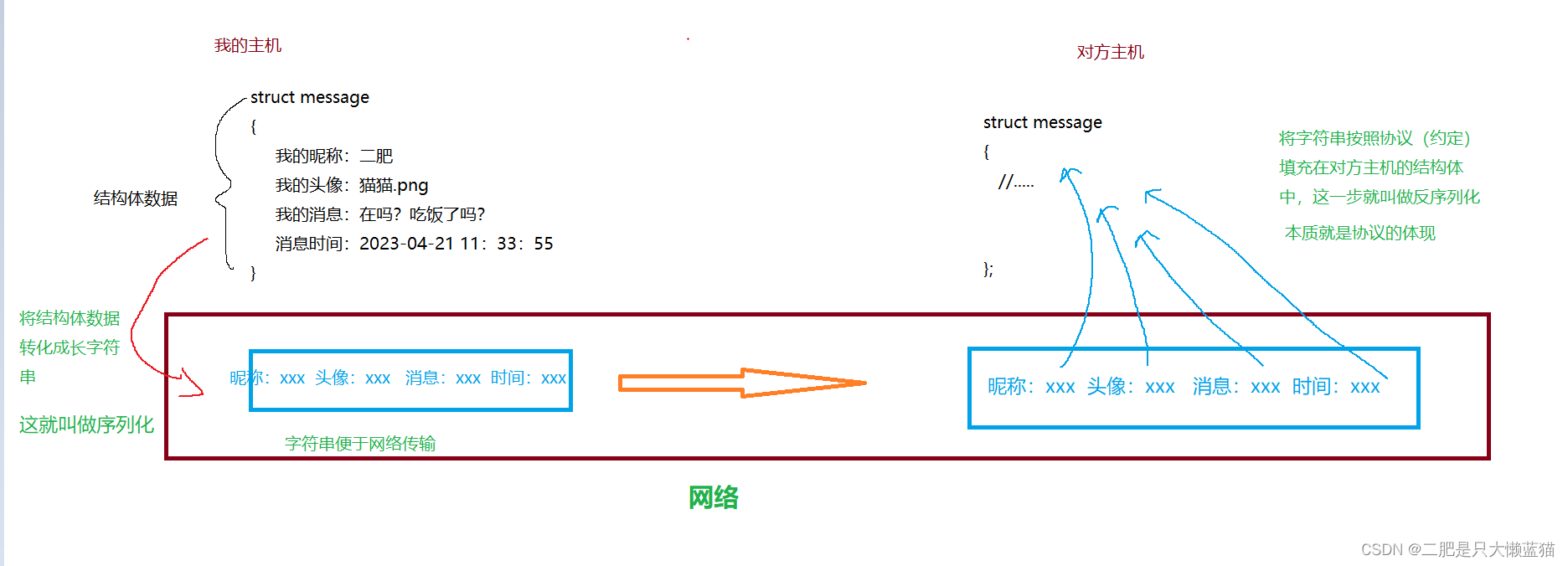

通过打包的方式,将结构体message发送给对方 对方收到后就会报告给上层QQ客户端

【计算机网络】应用层自定义协议

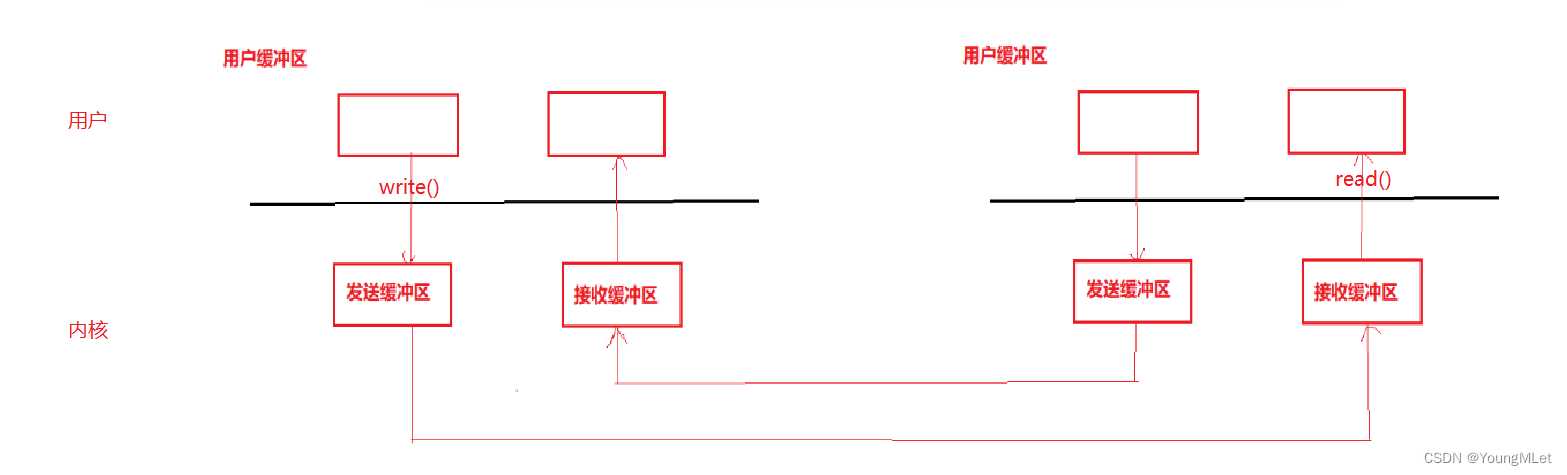

我们上个知识点编写的TCP中,TCP是面向字节流的,我们怎么保证读取上来的数据是一个完整的报文呢?其实我们写的代码中不能保证这个问题,所以代码是有BUG的。TCP 叫做传输控制协议,也就是什么时候发送给对方,发多少,出错了怎么办,完全是由发送方的 TCP 协议来定!当我们使用 write() 函数向 sockfd 中写入数据时,数据不一定已经发给对方了,它的作用其实就是用户到内核的拷贝!这跟我们以前学的向文件中写入是一样的,我们将数据通过 fd 写入到内核的缓冲区,通过操作系统向磁盘中刷新缓冲区的内容。所以真正决定网路收发的协议是由 TCP 决定的!

内网渗透 -春秋云镜篇之Hospital

发现jsessionid=xxx,明显的Shiro特征,同时发现有acatuator泄露。

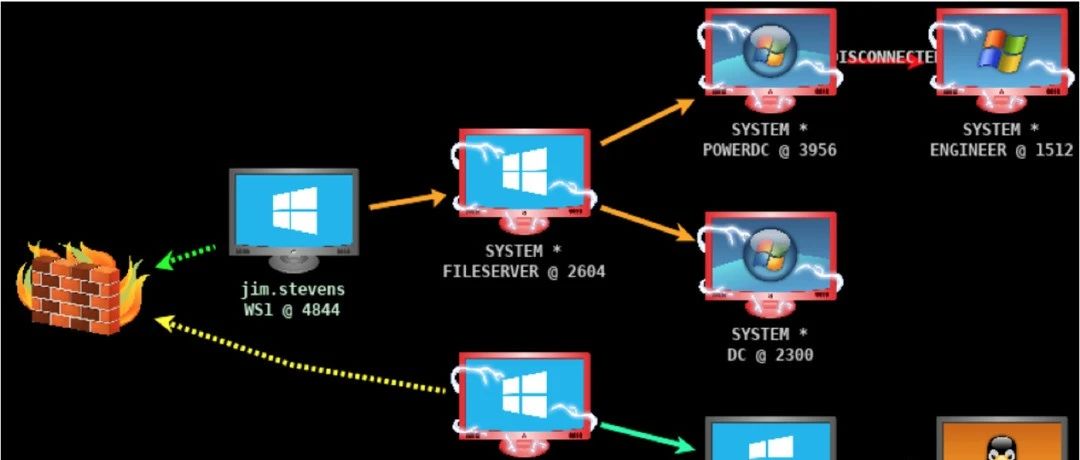

Ichunqiu云境 —— Exchange Writeup

Ichunqiu云境 —— Exchange WriteupAuthor:小离-xiaoli0x00 Intro1. OSCP 渗透风格,脱离C2和MSF之类的工具2. Box 难度不高0x01 Info• Tag: JDBC, Exchange, NTLM, Coerce Authentication, DCSync

0x02 Recon1. Target external IP 39.98.179.1492. Nmap results

3. 直接关注8000端口,前面我已经怼过80了,没东西直接过

4....

计算机用语

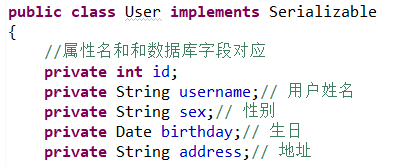

为了将缓存数据取出执行反序列化操作,因为二级缓存数据存储介质多种多样,不一样在内存。

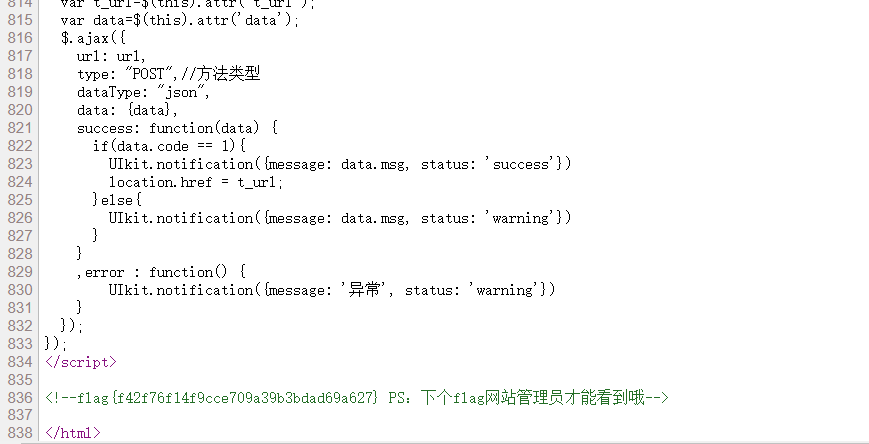

bugku渗透(一)

bugku出了新的模式,渗透测试,来水水文章,一共有十一个场景,也就是相当于十一个题目吧

攻击者利用三年前的Telerik漏洞部署Cobalt Strike

据BleepingComputer网站6月15日消息,一个被称为“Blue Mockingbird”的攻击者利用 Telerik UI 漏洞来破坏服务器,安装 Cobalt Strike 信标,并通过劫持系统资源来挖掘 Monero。

攻击者利用的漏洞是CVE-2019-18935,这是一个严重的反序列化漏洞,CVSS v3.1评分高达9.8,可导致在 Telerik UI 库中远程执行ASP.NET AJAX 的代码。

在2020年5月,Blue Mockingbird就曾使用同样的手法攻击Microso

CVE-2024-3431|EyouCMS 反序列化漏洞(POC)

易优内容管理系统(EyouCms) 隶属于海口快推科技有限公司,专注中小型企业信息传播解决方案,利用网络传递信息在一定程度上提高了办事的效率,提高企业的竞争力。

JAVA常见漏洞复现

Shiro550漏洞原理是Shiro框架提供了一种记住密码(Rememberme)的功能,用户登录成功后会生成经过加密的Cookie值,对Remembe的Cookie进行AES解密、Base64解密后再反序列化,就导致了反序列化RCE漏洞 。 Shiro<1.2.4版本,其使用的密钥为固定密钥Shiro550kPH+bIxk5D2deZiIxcaaaA==,这就更容易导致RCE漏洞

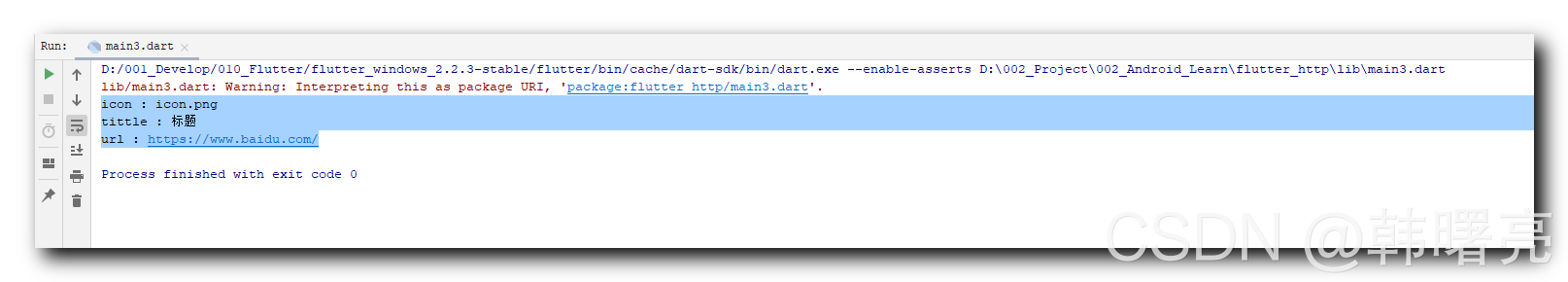

【Flutter】JSON 模型转换 ( JSON 序列化工具 | JSON 手动序列化 | 根据 JSON 编写 Dart 模型类 | 在线自动根据 JSON 转换 Dart 类 )

JSON 格式比较简单的话 , 使用自带的 dart:convert 包 , 手动进行 JSON 的序列化与反序列化的操作即可 ;

PortSwigger之不安全的反序列化+服务器端模板注入漏洞笔记

本文仅供学习参考,其中涉及的一切资源均来源于网络,请勿用于任何非法行为,否则您将自行承担相应后果,我不承担任何法律及连带责任。

一、Insecure deserialization

01 Modifying serialized objects

描述

本实验使用基于序列化的会话机制,因此容易受到权限提升的影响。为解决实验室,编辑会话cookie中的序列化对象以利用此漏洞并获得管理权限。然后,删除 Carlos 的帐户。

您可以使用以下凭据登录自己的帐户:wiener:peter

解决方案

此实验与权限提升有

第72篇:近年HVV、红队攻防比赛中常见外围打点漏洞的分析与总结

大家好,我是ABC_123。前一段时间我花时间花精力总结了最近两三年中,在攻防比赛中比较常见的Web打点漏洞类型,捎带着把钓鱼邮件的主题类型也总结了一下。今天分享出来,相信无论是对于攻击方还是防守方,都能从中获得一些启发(一些小型攻防比赛、地级*攻防比赛,由于用各种常规漏洞也能打点成功,所以暂时不在以下统计范围之内)。

http协议(一)/应用层

协议是一种约定,在使用socket api接口的的时候,比如网络套接字的博文中写的示例代码,都是按字符串的方式来接收的,但是如果传输的是结构体的数据,就需要考虑以下问题:

【JAVA反序列化】序列化与反序列化&Java反射&URLDNS链

只有实现了Serializable或者Externalizable接口的类的对象才能被序列化为字节序列

域渗透实战之 vsmoon

跟进 $this->request->token core/library/think/Request.php

一分钟使用高性能框架 Hertz

Hertz[həːts] 是字节 CloudWeGo 团队一个 Golang 微服务 HTTP 框架,在设计之初参考了其他开源框架 fasthttp、gin、echo 的优势, 并结合字节跳动内部的需求,使其具有高易用性、高性能、高扩展性等特点,目前在字节跳动内部已广泛使用。如今越来越多的微服务选择使用 Golang,如果对微服务性能有要求,又希望框架能够充分满足内部的可定制化需求,Hertz 会是一个不错的选择。

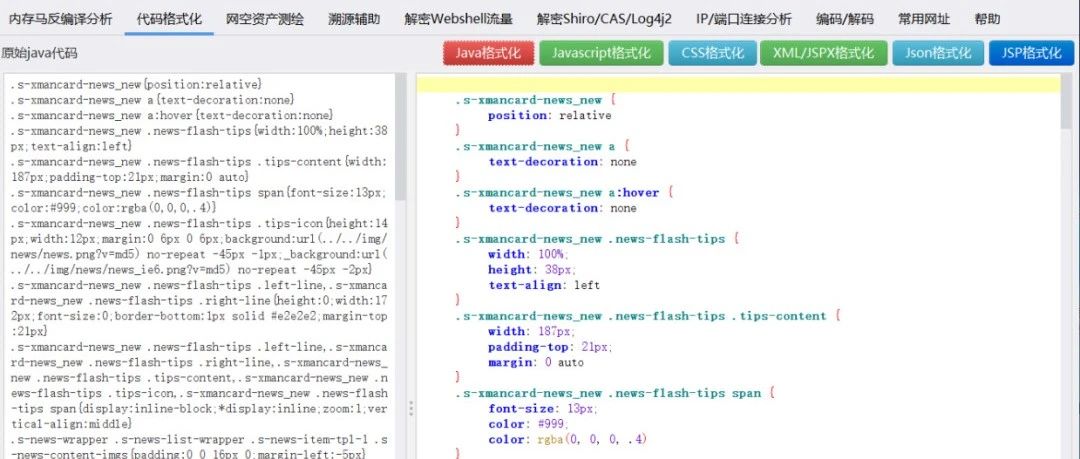

蓝队分析研判工具箱(更新2024.07.18)

蓝队分析研判工具箱,功能包括内存马反编译分析、各种代码整理、网空资产测绘功能、溯源辅助、解密冰蝎流量、解密哥斯拉流量、解密Shiro/CAS/Log4j2的攻击载荷、IP/端口连接分析、各种编码/解码功能、蓝队分析常用网址、java反序列化数据包分析、Java类名搜索、Fofa搜索、Hunter搜索等。

第94篇:记一次国护零失分的防守经验总结(中篇)

大家好,我是ABC_123。在上篇文章《记一次国护零失分的防守经验总结(上篇)》中,给大家分享了一些在国护防守中能够减少失分、实施简单而又能快速奏效的方法。本期参考之前的防守零失分的案例,继续探讨并分享其它的一些好用的方法。目前分享的是一些蓝队防守的关键点,随着总结的深入,这些点会慢慢形成面,最后会形成一个蓝队防守的体系。。

Java安全之URLDNS链

芜湖,Java 安全终于开篇辣,学习了这个然后学 CommonCollections 一系列利用链。