【RSA】HTTPS中SSL/TLS握手时RSA前后端加密流程

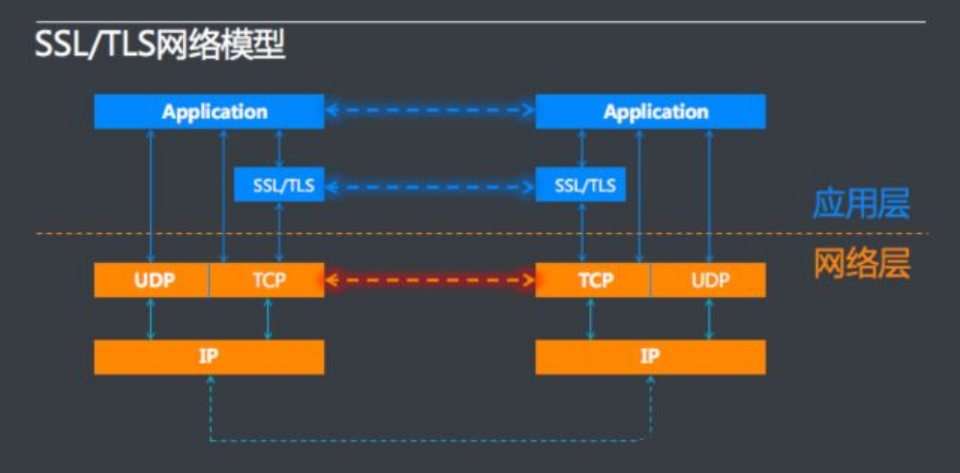

SSL/TLS层在网络模型的位置,它属于应用层协议。接管应用层的数据加解密,并通过网络层发送给对方。

记一次 HTTPS 抓包分析和 SNI 的思考

日常听说 HTTPS 是加密协议,那现实中的 HTTPS 流量,是真的完全加密吗?

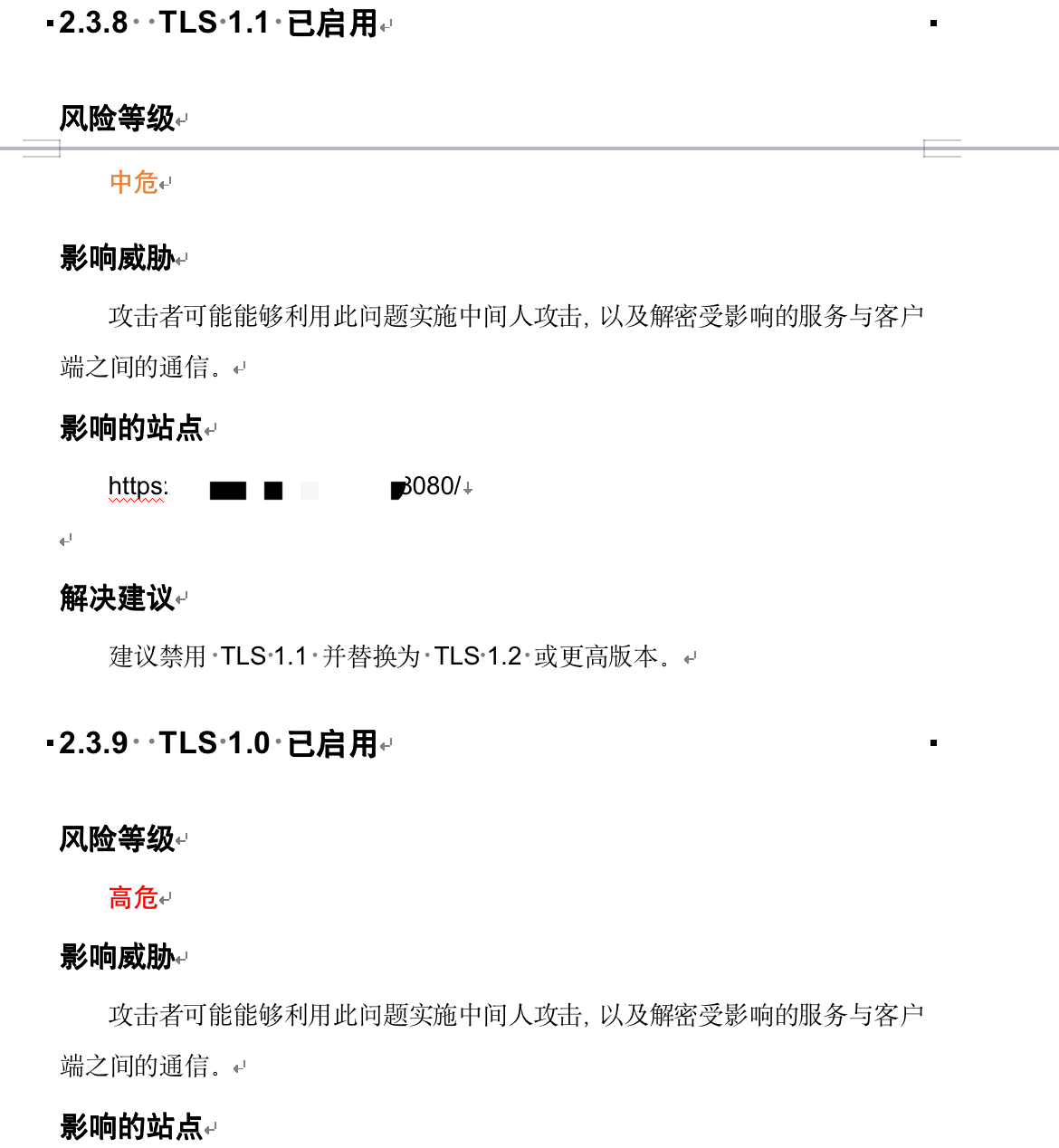

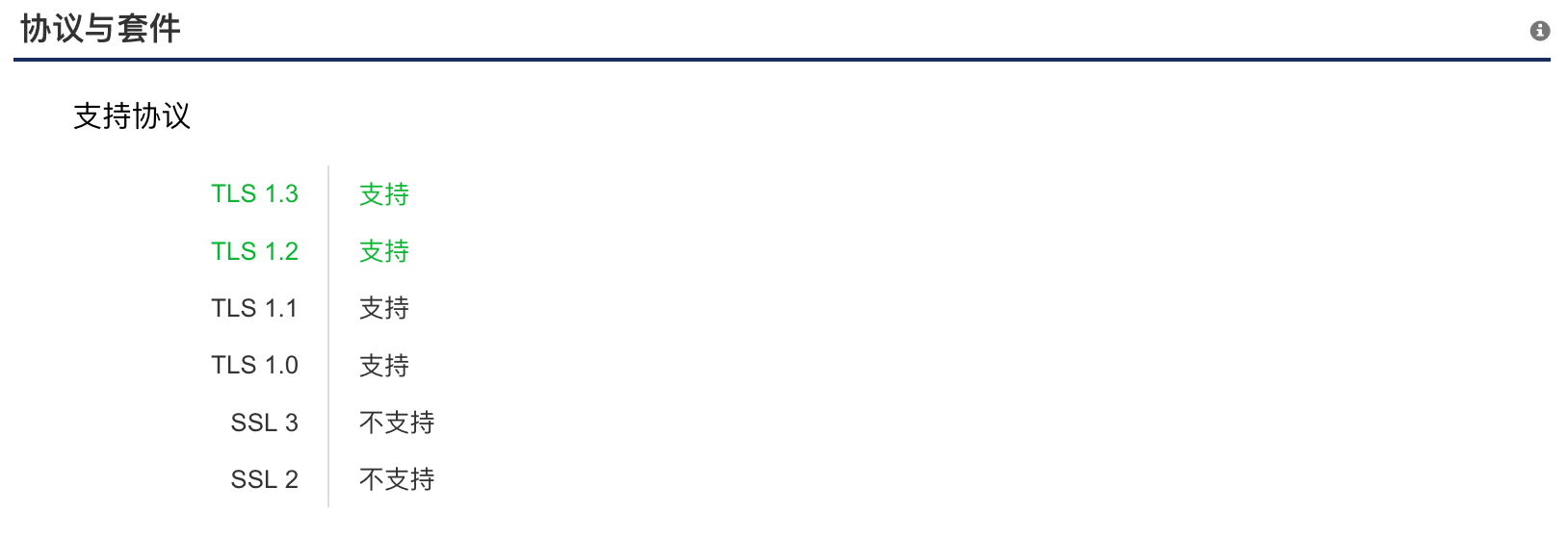

TLS升级到1.2及以上

2021年3月,互联网工程任务组(IETF)发布分类为当前最佳实践的RFC 8996,正式宣布弃用TLS 1.0和 TLS 1.1协议。如果你的应用程序和网站服务还在使用这些协议,请马上停止并立即更新到TLS 1.2或TLS 1.3协议版本,以消除可能存在的安全隐患。

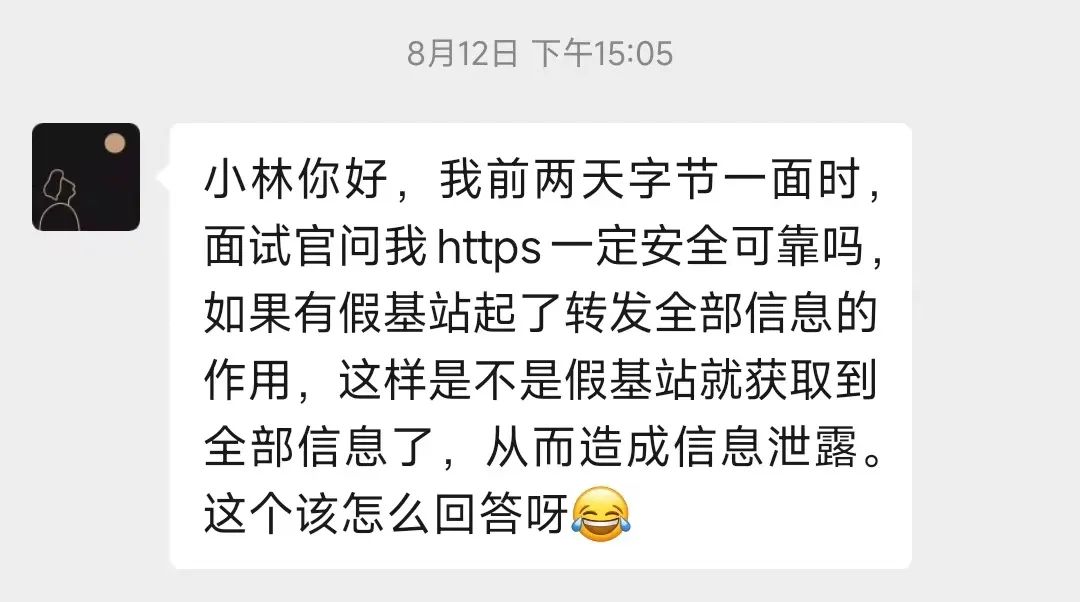

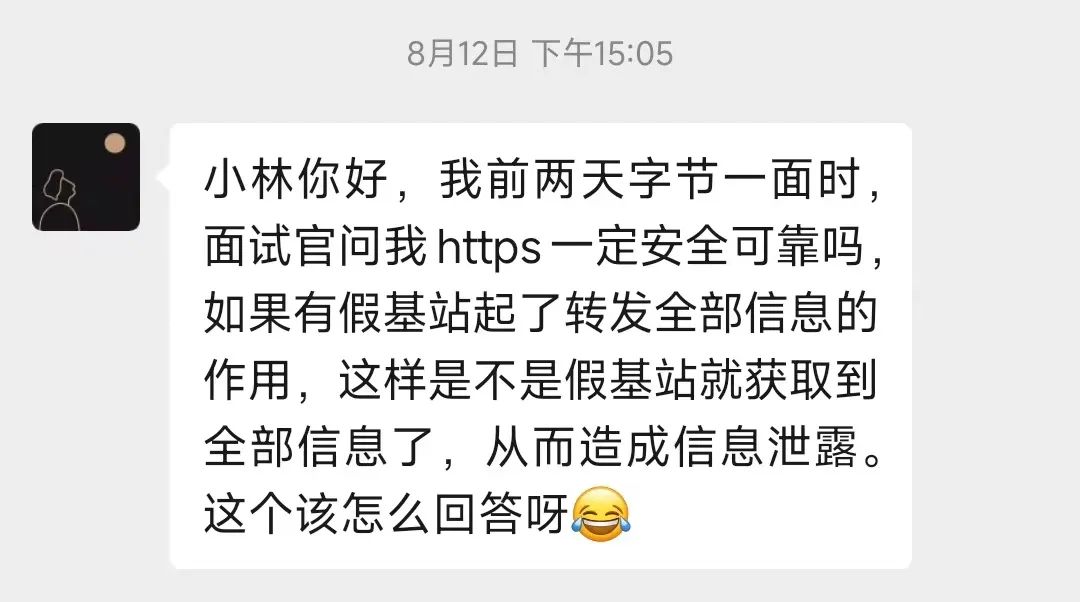

字节一面:HTTPS 一定安全可靠吗?

这个问题的场景是这样的:客户端通过浏览器向服务端发起 HTTPS 请求时,被「假基站」转发到了一个「中间人服务器」,于是客户端是和「中间人服务器」完成了 TLS 握手,然后这个「中间人服务器」再与真正的服务端完成 TLS 握手。

HTTPS 原理解析

HTTPS 是在 HTTP 和 TCP 之间建立了一个安全层,HTTP 与 TCP 通信的时候,必须先进过一个安全层,对数据包进行加密,然后将加密后的数据包传送给 TCP,相应的 TCP 必须将数据包解密,才能传给上面的 HTTP。

关于ja3指纹处理

目标网站:aHR0cHM6Ly93d3cuaWR4LmNvLmlkL3ByaW1hcnkvTGlzdGVkQ29tcGFueS9HZXRDb21wYW55UHJvZmlsZXM/ZW1pdGVuVHlwZT1zbyZzdGFydD0wJmxlbmd0aD05OTk5

使用工具requests-go :git地址https://github.com/wangluozhe/requests-go

使用方法,直接下载开源包

有关 TLS/SSL 证书的一切

TLS 握手其中关键的一步,就是 Server 端要向 Client 端证明自己的身份。感觉有关 TLS 的内容,介绍握手的原理的有很多,但是介绍证书的并不多,证书是 TLS/SSL 非常关键的一环。本文就尝试说明,证书是用来干什么的,Google 是如何防止别人冒充 Google 的,证书为什么会频繁出问题,等等。

Tailscale 的 TLS 证书过期,网站挂了 90 分钟!

3月7日,基于 WireGuard 的知名 VPN 厂商 Tailscale 的官方网站 tailscale.com 因 TLS 证书过期而中断服务约90分钟。

检查网站的TLS版本

有时候需要知道某个网站支持的TLS的版本。现在SSL 2.0和SSL 3.0都已经被淘汰了。其中TLS 1.0,TLS 1.1,TLS 1.2是目前的的主流,相对也是安全的。主要看加密的算法。TLS 1.3是目前最新的协议版本,也是相对最安全的版本了。

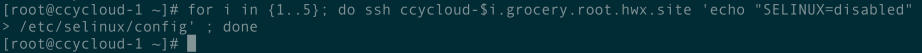

如何在RELS8.4上安装CDP-PvC Base 7.1.8并启用Auto-TLS

CDP PVC BASE7.1.8是Cloudera与Hortonworks合并后,第一个融合CDH和HDP所有组件的on-premise并且可用于生产环境的新功能版本,CDP PvC Base主要由Cloudera Runtime构成,Cloudera Runtime由超过40个开源项目组成,当然CDP PvC Base还包括其它功能如管理功能Cloudera Manager,Key Management,专业支持等。Cloudera Runtime的主要组件版本如下图所示:

如何建立TLS连接?TLS握手失败可能这个原因!

签前面三个案例里的HTTP都没加密,使排查工作省去不少麻烦,抓包文件里直接就看清应用层信息。

网络原理知识总结

OSI模型:开放系统互联参考模型,是 ISO 提出的标准框架。

特点:采用分层结构,每一层实现不同功能,有自己的协议。

有关 TLS/SSL 证书的一切

TLS 握手其中关键的一步,就是 Server 端要向 Client 端证明自己的身份。感觉有关 TLS 的内容,介绍握手的原理的有很多,但是介绍证书的并不多,证书是 TLS/SSL 非常关键的一环。本文就尝试说明,证书是用来干什么的,Google 是如何防止别人冒充 Google 的,证书为什么会频繁出问题,等等。

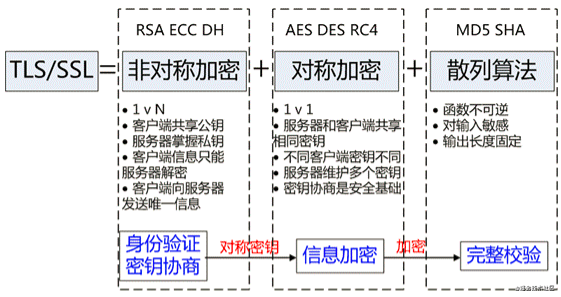

使用golang部署运行tls的https服务时,不用停机,高效证书下放,如何实现?

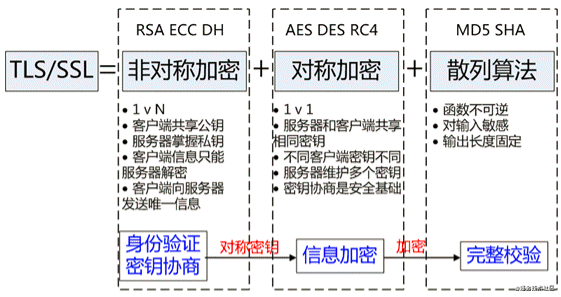

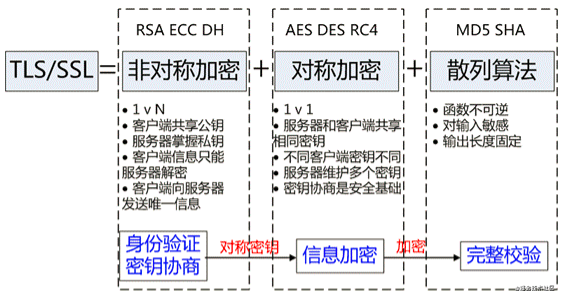

这篇文章主要介绍如何在应用golang语言开发http/https服务时,如何让tls自动获取证书,而不必在证书更新或重置以后,还要重启服务器来让业务重新起效,本文分成三部分,第一部分会介绍tls加密的常用加密算法进行分析总结,虽然与主干关系不特别大,但是该段络会帮你厘清一个日常使用中,非常容易被混淆的问题;第二部分会重点介绍如何部署一个不需要重启也能tls自动更新的高抽象度的http服务;第三部分会对整个文章进行总结,相信基于该文章的学习,你一定会对tls领域和流量监测、安全防护领域常见的算法有相对深刻的理解,也对如何高度抽象一个自签名的golang服务有全新的认识。那么文章开始!

HTTPS 原理解析

HTTPS 是在 HTTP 和 TCP 之间建立了一个安全层,HTTP 与 TCP 通信的时候,必须先进过一个安全层,对数据包进行加密,然后将加密后的数据包传送给 TCP,相应的 TCP 必须将数据包解密,才能传给上面的 HTTP。

HTTPS 原理解析

HTTPS 是在 HTTP 和 TCP 之间建立了一个安全层,HTTP 与 TCP 通信的时候,必须先进过一个安全层,对数据包进行加密,然后将加密后的数据包传送给 TCP,相应的 TCP 必须将数据包解密,才能传给上面的 HTTP。

Tailscale 的 TLS 证书过期,网站挂了 90 分钟!

3月7日,基于 WireGuard 的知名 VPN 厂商 Tailscale 的官方网站 tailscale.com 因 TLS 证书过期而中断服务约90分钟。

字节一面:HTTPS 一定安全可靠吗?

这个问题的场景是这样的:客户端通过浏览器向服务端发起 HTTPS 请求时,被「假基站」转发到了一个「中间人服务器」,于是客户端是和「中间人服务器」完成了 TLS 握手,然后这个「中间人服务器」再与真正的服务端完成 TLS 握手。

DNSPod将对全站SSL证书进行升级

尊敬的DNSPod用户&开发者,

为提升整体业务安全等级,遵循最新行业标准,近期DNSPod会集中对网站的SSL证书进行升级。升级结束后,我们将会支持HTTP/2协议,TLS v1.2、TLS v1.3协议。不再支持低于TLS v1.2版本(TLS v1.1、TLS v1.0等)老旧协议。

具体安排如下:

1、涉及的域名:*.dnspod.com、*.dnspod.cn、*.dnsapi.cn

2、涉及的产品:DNSPod API、DNSPod SDK

3、全站支持HTTP/2协议

4、全站支持TLS v1

小程序中加载html5地图界面链接

这个绝对是年前上班的库存,因为回到家,就不想学习啦,更多的时间是在和家人打牌,玩游戏,然后走亲访友,吃吃吃,但想着既然参加了简书的日更计划,那么就坚决不能断更,不然前面的所有的努力都白白浪费啦。