计算机基础:信息安全相关知识笔记

用户的标识与认证主要是限制访问系统的人员。它是访问控制的基础,可以对用户的合法身份进行验证。验证的方法有两种:

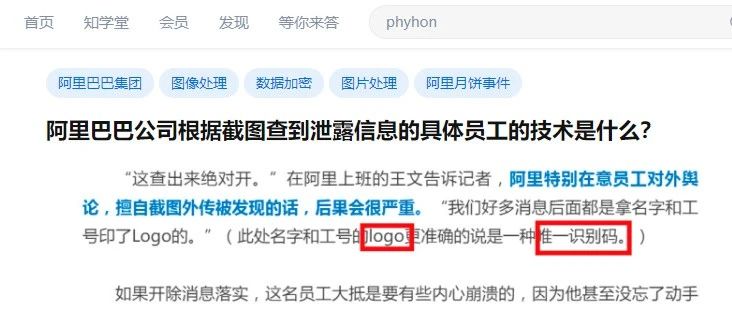

小心!电脑截图里面掺了东西!

不知道大家有没有经常用公司的电脑截图然后传播出去,如果只是普通内容倒还好,但如果涉及到公司的一些敏感内容,或者包含什么对公司不利的内容,那大家可要当心了,小心公司通过截图可以追溯到你!

H.A.S.T.E靶机攻防

This vulnerable-by-design box depicts a hacking company known as H.A.S.T.E, or Hackers Attack Specific Targets Expeditiously, capable of bringing down any domains on their hit list.I would like to classify this challenge with medium difficulty, requiring some trial and error before a successful takeover can be attained

【直播预约】双直播间首次启用 | CIS大会夏日版5天后见

突破一成不变的固有印象,将持续创新赋能螺旋上升的网安产业环境,我们畅想在下一个十年,网络安全大会的业态将会发生何种改变?

2022年7月8日上午9点,「CIS大会夏日版·Summer Live」将在CIS官网、FreeBuf视频号、安全419视频号开启同步直播。CIS夏日版首次采用虚拟实景演播模式,通过「零信任安全论坛」、「实网对抗与攻防演练专场」和「CIS首席信息安全官闭门高峰论坛」,CIS大会夏日版将携二十余位专家学者,讨论当前时代下的技术与变革,在网络安全时代机遇与挑战交叉的十字路口,探索展望未来网安

CSJH网络安全团队简介

成立时间:

CSJH网络安全团队创立于2020 年6月6日,是一个由来自河南的网络安全爱好者、计算机技术爱好者自发组织成立的非营利性的研究机构,以网络信息安全领域为焦点,倡导健康的中国信息安全文化为宗旨CSJH通过培养、合作等多种方式协助有志于在信息安全领域发展的团队.

构建信息安全感知程序(二)

许多因素影响组织的培训周期,例如预算、管理支持、监管合规性和材料数量。如果您的组织必须执行培训活动以满足监管合规性,那么利用这一点提供有意义的培训材料,而不仅仅是满足最低要求。确定或调整组织的培训周期不仅取决于安全部门,还取决于管理支持。在规划培训时与高级管理人员密切合作;他们将在预算、培训频率和方法方面提供指导。有效的信息安全程序得到了高级管理的支持,在长期来看,最好是提供一个得到高级管理支持的精简程序,然后将所有时间都花在需要支持的人身上。

Shodan搜索语法

Shodan是一个基于网络的互联网连接设备搜索平台,该工具不仅可以用于识别连接互联网的计算机和物联网/工业物联网(IoT/IIoT),还可以用于识别互联网连接的工业控制系统(ICS)和平台,此外还可以从搜索结果中收集潜在的漏洞利用、默认密码和其他攻击元素,通过与漏洞工具、日志记录聚合器和票务系统的集成使Shodan能够无缝集成到组织的基础架构中

Shodan搜索语法

Shodan是一个基于网络的互联网连接设备搜索平台,该工具不仅可以用于识别连接互联网的计算机和物联网/工业物联网(IoT/IIoT),还可以用于识别互联网连接的工业控制系统(ICS)和平台,此外还可以从搜索结果中收集潜在的漏洞利用、默认密码和其他攻击元素,通过与漏洞工具、日志记录聚合器和票务系统的集成使Shodan能够无缝集成到组织的基础架构中

SecZone每日安全资讯(2023.10.11)

一月份,安全研究人员Daniel Milisic发现一款名为T95的廉价安卓机顶盒一开箱就感染了恶意软件,其他多名安全研究人员也证实了这一发现。最近又有消息称超八成国产安卓机顶盒预装恶意软件,引发了广泛关注。

WebRTC 真实IP泄露防范

很多人可能误以为使用代理就可以完全隐藏我们的真实IP地址,但实际并不总是这样。事实上,有大量文章指出,WebRTC存在安全风险,**而WebRTC安全风险的可怕之处在于,即使你使用VPN代理上网,仍然可能会暴露自己的真实IP地址。**

【火绒安全周报】某中学因防护不到位信息被篡改 / 德国多个城市遭到勒索攻击

近日,湖南常德市公安局网技支队成功侦破一起不履行网络安全保护义务的案件。该案涉及一所中学智慧校园系统被黑客攻击,信息被恶意篡改。经调查发现,学校网络安全意识淡薄,防护措施不到位,也没有配置专业的网络安全技术人员。路由器运维方也存在未履行日常巡查和软件更新等网络安全保护义务的问题。目前,鼎城区公安局已对学校及相关负责人罚款,对运维公司进行警告。

加密流量怎么做安全检测 | FreeBuf甲方群话题讨论

数据流量是数据资产的重要组成部分,也是数字化业务的核心,但在网络攻击事件频繁、攻击手段层出不穷的现状之下,流量加密已经愈加常态化,安全团队面临的考验也随之而来,如何从海量加密流量中检测出恶意流量成为一项不小的挑战。本期话题,我们就围绕如何在加密流量中进行安全威胁检测,就相关问题展开讨论。

目前加密流量越来越多,对于加密流量中的恶意流量检测,大家的应用和部署目前到了什么程度?检测效果如何?

A1:

目前对这一块大多数安全设备都采用了基于特征的检测方法,即通过对恶意流量的特征进行检测,如基于恶意IP地址、

WebShell 特征分析

正因如此,也有小部分人将代码修改后当作后门程序使用,以达到控制网站服务器的目的,也可以将其称为一种网页后门

2023护网面试题总结

靶标确认、信息收集、漏洞探测、漏洞利用、权限获取。最终的目的是获取靶标的系统权限/关键数据。在这个过程中,信息收集最为重要。掌握靶标情报越多,后续就会有更多的攻击方式去打点。比如: 钓鱼邮件、web 漏洞、边界网络设备漏洞、弱口令等。

欧盟药品管理局被黑客入侵

当地时间12月9日,负责批准COVID-19疫苗的欧盟监管机构欧洲药品管理局(EMA)表示,自己遭受了网络攻击。该机构在其网站上的发布了简短的两段声明,披露了安全漏洞,但是由于正在进行的调查,目前尚未透露有关入侵的任何细节。

“EMA一直是网络攻击的重要目标。目前,机构已经与其他执法机构以及有关实体进行密切合作,迅速展开了全面调查。

该欧洲机构在整个欧盟的COVID-19疫苗评估中起着至关重要的作用,它可以访问敏感和机密信息,包括试验产生的质量,安全性和有效性数据。EMA目前正在审查两种COVID-19疫苗

Google Hacking搜索技巧

Google Hacking指的是利用Google搜索引擎的高级搜索语法和特殊运算符来查找网络上潜在的安全漏洞、敏感信息或者其他有价值的信息,其本质是一种网络搜索技术,可以帮助人们在互联网上更加高效地搜索到需要的信息,同时也可能被黑客或者网络攻击者用来寻找攻击目的

一文深入了解CSRF漏洞

**跨站请求伪造**(英语:Cross-site request forgery),也被称为 **one-click attack** 或者 **session riding**,通常缩写为 **CSRF** 或者 **XSRF**, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨站脚本(XSS)相比,**XSS** 利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。

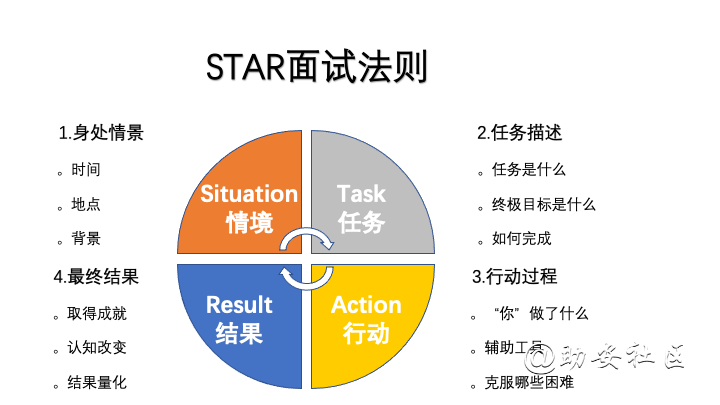

如何写好简历,优秀简历的原则和技巧

本文转载自助安社区(https://secself.com/),海量入门学习资料。

实施零信任的困难和挑战;安全顶层设计思路探讨 | FB甲方群话题讨论

▎各位 Buffer 晚上好,FreeBuf 甲方群话题讨论第 210期来了!FB甲方社群不定期围绕安全热点事件、前沿技术、运营体系建设等话题展开讨论,Kiki 群助手每周整理精华、干货讨论内容,为您提供一手价值信息。

注:上期精彩内容请点击:如何安全部署蜜罐;安全告警处置的制度及规范

本期话题抢先看

1. 企业在实施零信任安全体系中可能遇到哪些挑战和困难?

2. 在混合云和多云环境中如何利用零信任模型来保证云环境业务的安全性?

3. 在业务信息安全的规划上,量化的目标有哪些呢?

4. 安全顶层设计方案思路

RPO漏洞原理深入刨析

Gareth Heyes在2014年首次提出了一种新型攻击手法—RPO(Relative Path Overwrite)相对路径覆盖,该漏洞是一种利用相对URL路径覆盖目标文件的一种攻击手段,其主要依赖于服务器和浏览器的解析差异性并利用前端代码中加载的css/js的相对路径来加载其他文件,最终使得浏览器将服务器返回的不是css/js的文件当做css/js来解析,从而导致XSS,信息泄露等漏洞产生