XSS跨站脚本攻击基础

在http协议的特点文章中我们介绍了http的每一次请求都是独立的,协议对于事务处理没有记忆能力,所以在后续数据传输需要前面的信息的时候,例如需要登录的网页,信息必须重传,这样非常的繁琐。cookie可以识别用户,实现持久会话。

XSS、CSRF、SSRF

XSS,CSRF,SSRF三种常见的Web服务端漏洞均是由于,服务器端对用户提供的可控数据过于信任或者过滤不严导致的。

XSS 攻击案例

XSS 攻击指的是攻击者通过在受信任的网站上注入恶意的脚本,使得用户的浏览器在访问该网站时执行这些恶意脚本,从而导致信息泄露等安全问题。

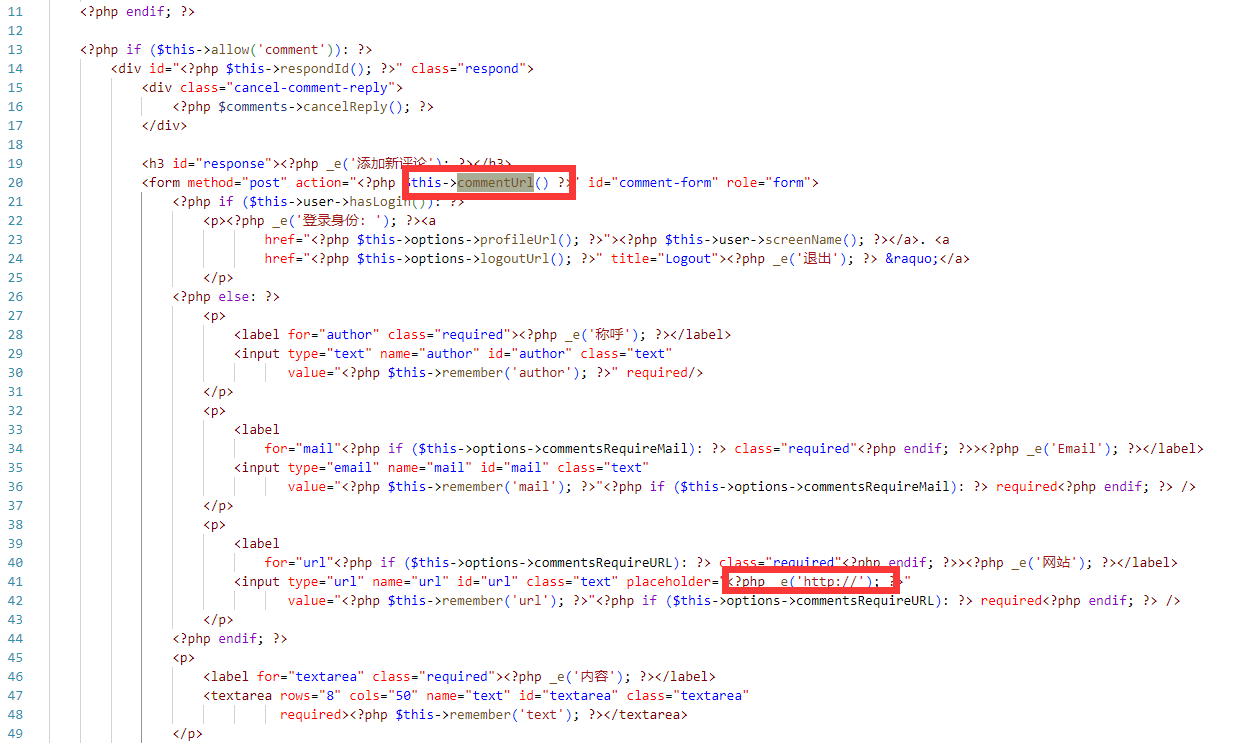

【紧急漏洞】typecho评论功能的网址填空出现储存型xss漏洞

说在前面:漏洞已经在本站的默认模板测试成功,但是是在直连源站的情况下进行操作的,我的cdn自带xss攻击识别防护。

toxssin:一款功能强大的XSS漏洞扫描利用和Payload生成工具

关于toxssin

toxssin是一款功能强大的XSS漏洞扫描利用和Payload生成工具,这款渗透测试工具能够帮助广大研究人员自动扫描、检测和利用跨站脚本XSS漏洞。该工具由一台HTTPS服务器组成,这台服务器将充当一个解释器,用于处理恶意JavaScript Payload生成的流量,并驱动该工具(toxin.js)的运行。

功能介绍

toxssin支持拦截下列内容:

cookie

键盘击键数据

粘贴事件

输入修改事件

文件选择

表单提交

服务器响应

表单数据

toxssin还支持下列功能

万字长文 | 从DVWA靶场到EdgeOne,探索SQL注入、XSS、DDoS的攻击原理和防护

我在刚学习JDBC的时候,在学习视频里记住了一句话:在执行SQL的时候,要使用preparedStatement代替Statement防止sql注入。这可能是第一次接触到关于web防护的问题,只不过那时候初学计算机,只记住了这句话,而没有理解其中的意思。

Gwith HTML tag in start of URI seen with PHPMyAdmin scanning 解析及应对措施

通常在PHPMyAdmin扫描过程中发现URI的开头包含HTML标签时,这可能是一种常见的攻击尝试,被称为XSS(跨站脚本攻击)。XSS攻击的目标是向网站注入恶意脚本代码,以获取用户的敏感信息或执行其他恶意操作。为了防止此类攻击,我们可以采取以下措施:

安全研究 | Facebook中基于DOM的XSS漏洞利用分析

概述

我们发现的第一个漏洞将允许一名恶意攻击者从facebook.com域名并通过postMessage来发送跨域消息。存在漏洞的终端节点将接收请求参数中用户可控制的内容,并使用postMessage中的发送消息来构建一个数据对象,该对象将与postMessage一起发送到已打开的窗口。接下来,我们所发现的第二个漏洞跟第一个漏洞有关,攻击者可以利用这个漏洞来根据Eventlistener接收到的表单提交数据来构造一个不安全的脚本。

从facebook.com源通过postMessage发送消息

存在漏洞的节

XSS练习

<img src="" onerror=alert(1)>

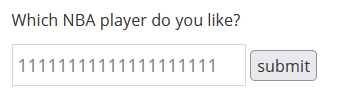

[PiKaChu靶场通关]Cross-Site Scripting XSS漏洞

F12找到输入框,发现我们输入的上限只有20个字符,删除或修改为100即可:

消灭 DOM 型 XSS 的终极杀招!

最近发现 Chrome 团队在博客更新了一篇文章,表示 YouTube 要实施 Trusted Types(可信类型)了,要求相关插件的开发者尽快完成改造,不然插件可能就用不了了。

你知道跨站脚本攻击吗?

XSS中文叫做跨站脚本攻击(Cross-site scripting),本名应该缩写为CSS,但是由于CSS(Cascading Style Sheets,层叠样式脚本)重名,所以更名为XSS。XSS(跨站脚本攻击)主要基于javascript(js)来完成恶意的攻击行为。

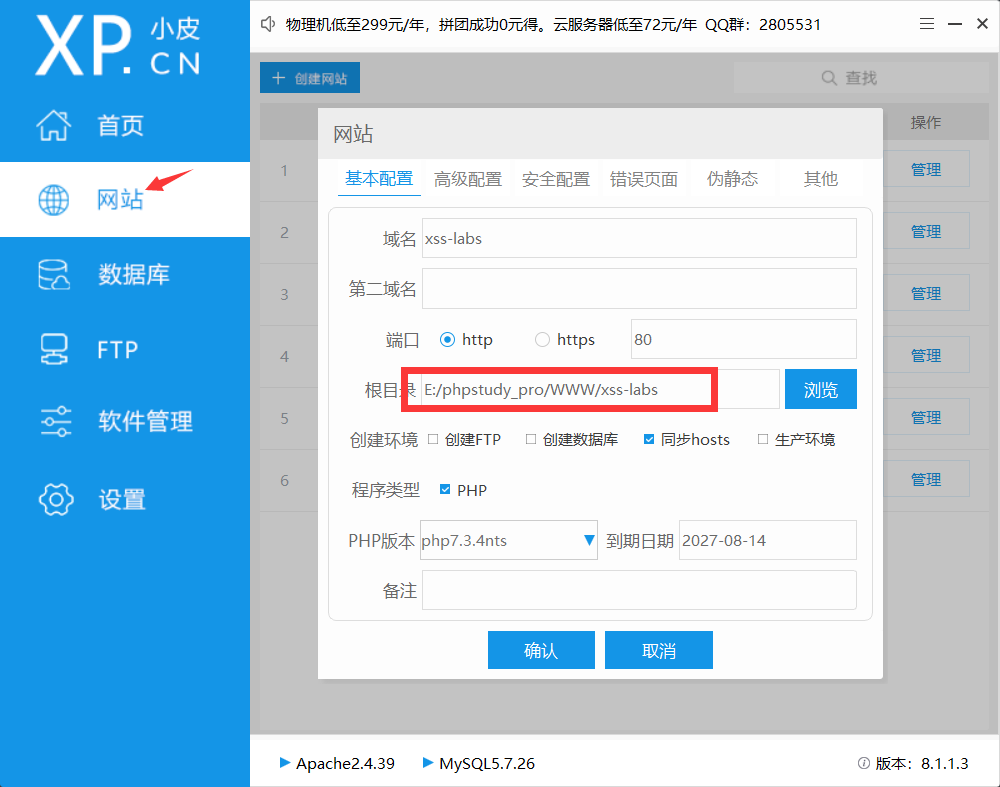

XSS-Labs之Level0-10

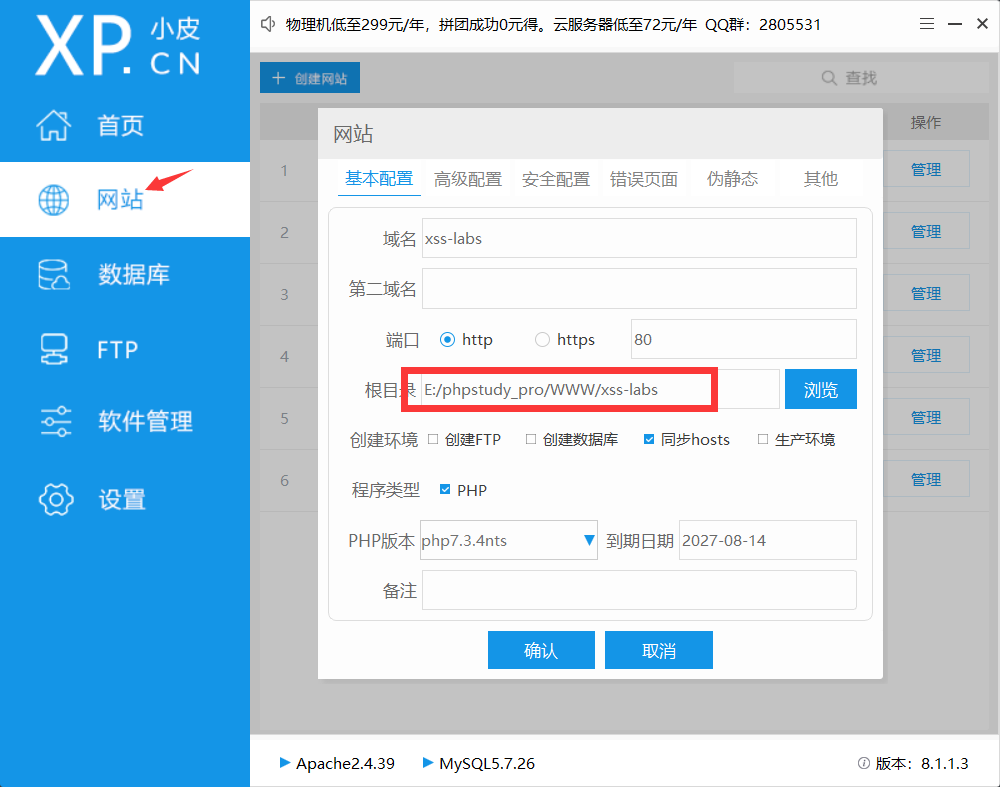

打开phpstudy,启动MySQL和Apache服务。创建网站,根目录选择下载的文件。之后打开网站即可。

【愚公系列】2023年03月 .NET CORE工具案例-基于AntiXssUF的跨脚本XSS中间件

XSS是一种跨站脚本攻击,攻击者通过在网页中注入恶意脚本,从而获取用户的敏感信息或者控制用户的浏览器。

XSS-Labs大闯关第一弹

打开phpstudy,启动MySQL和Apache服务。创建网站,根目录选择下载的文件。之后打开网站即可。

《黑客攻防技术宝典:浏览器实战篇》-- 上篇(笔记)

同源策略是指对于不同的页面,它们的主机名、协议和端口都相同,它们资源之间的交互是不受限制的。

本站启用 Akismet 反垃圾评论

前言

今天网站多了一堆xss的辣鸡评论,但是不知道这个插件可以不可以解决。先试试看

📷

获取密钥

点我

📷

验证邮箱

📷

查看密钥

在邮箱里头

📷

配置插件

📷

📷

WordPress中的XSS通过开放的嵌入自动发现

用户通常认为已知软件没有安全漏洞,因为它已经过足够数量的工具和安全测试人员的检查。但是,这不是渗透测试人员或错误猎人可以负担得起的假设。漏洞可能潜伏在各个地方,找到一个有趣的错误通常需要耐心的搜索。

利用XSS进行CSRF,同源策略

更多的同源策略信息和跨域请求见:Jsonp&Cors跨域(同源策略、跨域、劫持漏洞)

安全研究 | 由postMessage导致Facebook账户劫持的DOM XSS

利用第一个漏洞可以通过postMessage方式从facebook.com网站中发送跨域(cross-origin)消息,存在漏洞的路径会接收攻击者在请求参数中构造的控制内容,同时会以postMessage请求中提供的数据创建一个对象从而打开窗口。第二个漏洞与第一个漏洞相关,其影响为可以构造不安全的脚本形成XSS,或者基于接收数据通过Eventlistener方式提交表单。

漏洞:通过postMessage方式从facebook.com网站中发送跨域(cross-origin)消息

存在漏洞的路径为http